MOVEit utilise le fournisseur SSP (Security Support Provider) TLS/SSL intégré de Microsoft (Schannel.dll). Dans toutes les versions prises en charge de Windows, plusieurs protocoles et options de suite de cryptage sont activés par défaut. Ces activations ne seront pas toutes pertinentes pour satisfaire vos exigences en matière de sécurité et de conformité. Par exemple, le protocole SSLv2, bien plus ancien, est activé par défaut sur le serveur, alors qu'il n'est pas autorisé pour les applications Web aux normes PCI. Vous devez trouver la bonne association de paramètres pour garantir un cryptage renforcé tout en assurant une prise en charge acceptable des clients.

Avertissement : toute modification apportée à la configuration des suites de cryptage ou à celle des versions TLS/SSL pourra affecter le comportement des applications qui utilisent TLS/SSL. Veillez à prendre en compte les exigences des autres applications avant toute modification. Par exemple, si vous sélectionnez SSL 2.0 uniquement, MOVEit ne sera pas en mesure de se connecter à la base de données Microsoft SQL. L'idée est d'éviter d'utiliser un cryptage faible dès lors qu'un tel cryptage n'est pas autorisé par les normes PCI, FIPS ou autres.

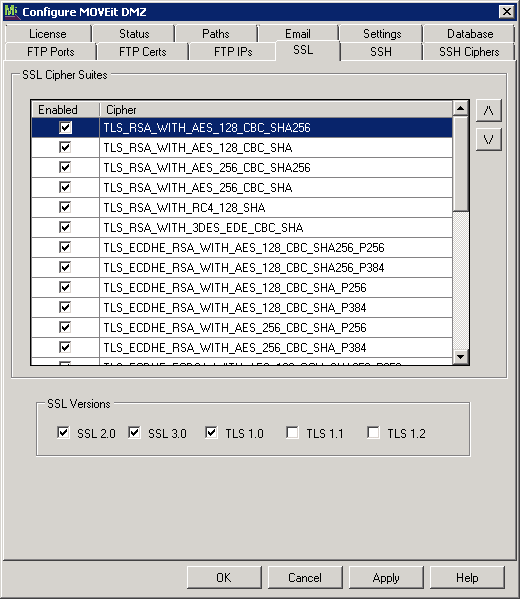

Dans le programme Configure (Configurer) MOVEit Transfer, vous pouvez utiliser l'onglet SSL pour sélectionner les suites chiffrées et les versions SSL qui peuvent servir à établir une session SSL. Pour exécuter le programme de configuration, utilisez le raccourci du menu Start (Démarrer) MOVEit Transfer Config (Configurer).

La section SSL Cipher Suites (Suites de cryptage SSL) vous permet de choisir les suites de cryptage admissibles et de définir leur ordre de préférence. Une suite de cryptage est une combinaison nommée d'algorithmes d'authentification, de cryptage et de génération de code d'authentification de message (MAC) utilisée pour négocier les paramètres de sécurité. Par défaut, toutes les suites de cryptage disponibles dans le système d'exploitation Windows sont activées.

au moment du choix du cryptage effectif pour une session donnée, il est tenu compte à la fois des préférences du client et de celles du serveur. Le cryptage sélectionné au final figurera toujours dans le jeu d'algorithmes autorisés des deux côtés, même si le premier choix du serveur ne sera pas toujours retenu.

Cliquez sur la case Enabled (Activé) de votre choix pour désactiver l'entrée correspondante si elle est sélectionnée ou pour l'activer si elle ne l'est pas.

Les entrées du haut de la liste ont priorité sur celles du bas. Utilisez les touches fléchées pour déplacer les entrées vers le haut ou vers le bas dans la liste. Même si vous êtes contraint d'autoriser des suites de cryptage plus faibles, veillez à toujours placer les plus fortes en tête de liste.

Les versions SSL sont répertoriées au bas de l'onglet SSL. Les sélections par défaut sont SSL 2.0, SSL 3.0 et TLS 1.0. Les versions sélectionnées déterminent les suites de cryptage qui sont disponibles.

Cliquez sur la case de votre choix pour désactiver la version correspondante si elle est sélectionnée ou pour l'activer si elle ne l'est pas.

toute modification apportée à la configuration des versions SSL n'entrera en application qu'à l'issue d'un redémarrage du système.

gardez à l'esprit que le paramètre de stratégie de sécurité System cryptography: Use FIPS compliant algorithms for encryption, hashing, and signing (Cryptographie système : utiliser des algorithmes compatibles FIPS pour le cryptage, le hachage et la signature) limitera les protocoles et suites de cryptage disponibles. Par exemple, TLS 1.0 sera toujours appliqué.

Remarque : gardez à l'esprit que l'ordre des suites de cryptage SSL défini via la stratégie de groupe aura priorité sur celui établi dans cet onglet.

Pour tester les modifications SSL, procurez-vous au préalable une copie d'OpenSSL. Vous pouvez obtenir OpenSSL.exe à partir du Projet OpenSSL. Voir les exemples suivants.

Tapez les commandes qui sont affichées en violet. Consultez les résultats en rouge.)

Utilisation d'OpenSSL pour vérifier que SSL 3 s'exécute sur un serveur distant

Ce test a été effectué sur notre serveur de support moveit.stdnet.com. Il montre une connexion utilisant SSL version 3, un algorithme de chiffrement symétrique négocié appelé « RC4 » et un algorithme « hash » appelé « MD5 ».

Loading 'screen' into random state - done

CONNECTED(000002AC)

depth=0 /C=US/ST=Wisconsin/L=Madison/O=Standard Networks/OU=MOVEit Site/CN=movei

t.stdnet.com

verify error:num=20:unable to get local issuer certificate

verify return:1

depth=0 /C=US/ST=Wisconsin/L=Madison/O=Standard Networks/OU=MOVEit Site/CN=movei

t.stdnet.com

verify error:num=27:certificate not trusted

verify return:1

depth=0 /C=US/ST=Wisconsin/L=Madison/O=Standard Networks/OU=MOVEit Site/CN=movei

t.stdnet.com

verify error:num=21:unable to verify the first certificate

verify return:1

---

Certificate chain

0 s:/C=US/ST=Wisconsin/L=Madison/O=Standard Networks/OU=MOVEit Site/CN=moveit.s

tdnet.com

i:/C=ZA/ST=Western Cape/L=Cape Town/O=Thawte Consulting cc/OU=Certification S

ervices Division/CN=Thawte Server CA/emailAddress=server-certs@thawte.com

---

Server certificate

-----BEGIN CERTIFICATE-----

MIIC5DCCAk2gAwIBAgIDCeniMA0GCSqGSIb3DQEBBAUAMIHEMQswCQYDVQQGEwJa

QTEVMBMGA1UECBMMV2VzdGVybiBDYXBlMRIwEAYDVQQHEwlDYXBlIFRvd24xHTAb

BgNVBAoTFFRoYXd0ZSBDb25zdWx0aW5nIGNjMSgwJgYDVQQLEx9DZXJ0aWZpY2F0

aW9uIFNlcnZpY2VzIERpdmlzaW9uMRkwFwYDVQQDExBUaGF3dGUgU2VydmVyIENB

MSYwJAYJKoZIhvcNAQkBFhdzZXJ2ZXItY2VydHNAdGhhd3RlLmNvbTAeFw0wMzAx

MTQxOTI0MDlaFw0wNTAyMDcyMjA0MThaMIGBMQswCQYDVQQGEwJVUzESMBAGA1UE

CBMJV2lzY29uc2luMRAwDgYDVQQHEwdNYWRpc29uMRowGAYDVQQKExFTdGFuZGFy

ZCBOZXR3b3JrczEUMBIGA1UECxMLTU9WRWl0IFNpdGUxGjAYBgNVBAMTEW1vdmVp

dC5zdGRuZXQuY29tMIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQCncZmY8wgl

6avPENjI3b7CDrIBVVYlBXs8eA+dZGXBQ6NfS2pP3bAG2Mi4atFp49EY4WKwz/CV

tyrPeTdyZOxkuIZkiC5wH+iAFJg3J6DwpzkkVPMI4lXxiOnd6cke4ZZupwUPR/4R

w/CW2WWClQlELxv2FgOzEkqFPazzpMEWcQIDAQABoyUwIzATBgNVHSUEDDAKBggr

BgEFBQcDATAMBgNVHRMBAf8EAjAAMA0GCSqGSIb3DQEBBAUAA4GBAK7JtOFt5fW3

fEBc14waYvuzKVTSh+zBuskRSVt3C4uUtxLqMBbswUmx3n29TpHInmNoL+iXZJz2

IZEaGkMwLMXJxB0MwD19mlrK9EhZDAOI9ZUNWnZ+1gWep4SpFODFP7UOSzuU0s1z

34xKpkqtN3nzR5iRkSEZU7nxPyl29CM0

-----END CERTIFICATE-----

subject=/C=US/ST=Wisconsin/L=Madison/O=Standard Networks/OU=MOVEit Site/CN=movei

t.stdnet.com

issuer=/C=ZA/ST=Western Cape/L=Cape Town/O=Thawte Consulting cc/OU=Certification

Services Division/CN=Thawte Server CA/emailAddress=server-certs@thawte.com

---

No client certificate CA names sent

---

SSL handshake has read 904 bytes and written 304 bytes

---

New, TLSv1/SSLv3, Cipher is RC4-MD5

Server public key is 1024 bit

SSL-Session:

Protocol : SSLv3

Cipher : RC4-MD5

Session-ID: F50400000B9D20B4B6D0605AE6BE88573A3A4D7503D861281CF0691B0FDAFC62

Session-ID-ctx:

Master-Key: B556889277515F16889D048A003B1C827BF0F7DF01E2EAEEE7BD45F518912B24

F1FE19762809BA770E215C8FFA99C330

Key-Arg : None

Heure de début : 1075827324

Timeout : 7200 (sec)

Verify return code: 21 (unable to verify the first certificate)

---

(ctrl+c)

DONE

Utilisation d'OpenSSL pour vérifier que SSL 3 NE s'exécute PAS sur un serveur distant

Ce test a été effectué sur un serveur IIS interne après la désactivation manuelle de SSL3.

Loading 'screen' into random state - done

CONNECTED(000002AC)

1484:error:1409E0E5:SSL routines:SSL3_WRITE_BYTES:ssl handshake failure:./ssl/s3

_pkt.c:529:

Par défaut, Microsoft SSL consigne uniquement les erreurs de connexion SSL dans le journal des événements. Toutefois, vous pouvez modifier le niveau d'informations de connexion SSL consigné ici en modifiant le registre Windows. Vérifiez au préalable que l'entrée de registre REG_DWORD suivante existe. Dans le cas contraire, ajoutez-la.

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\

SecurityProviders\SCHANNEL\EventLogging

Vous devez utiliser l'une des valeurs suivantes dans ce champ.

Vous devez redémarrer votre ordinateur pour que cette valeur prenne effet. Pour plus d'informations, reportez-vous à :le site de support technique Microsoft à la rubrique « Comment activer la consignation des événements schannel » (n°260729)