Le mode Lookup + Authentication (Recherche + Authentification) pour l'authentification LDAP permet bien plus de flexibilité que le mode Authentication Only (Authentification uniquement). Lorsque ce mode est paramétré, MOVEit Transfer interrogera le serveur LDAP pour obtenir des informations à propos de l'utilisateur entrant, puis utilisera ces informations pour construire une chaîne de connexion. Cette interrogation permet à MOVEit Transfer d'authentifier les utilisateurs provenant de plusieurs unités organisationnelles ou domaines différents. Elle permet également à MOVEit Transfer d'utiliser les champs de l'entrée LDAP de l'utilisateur lors de la construction de nouveaux comptes utilisateurs, et permet même aux appartenances aux groupes d'être synchronisées entre le serveur LDAP et MOVEit Transfer.

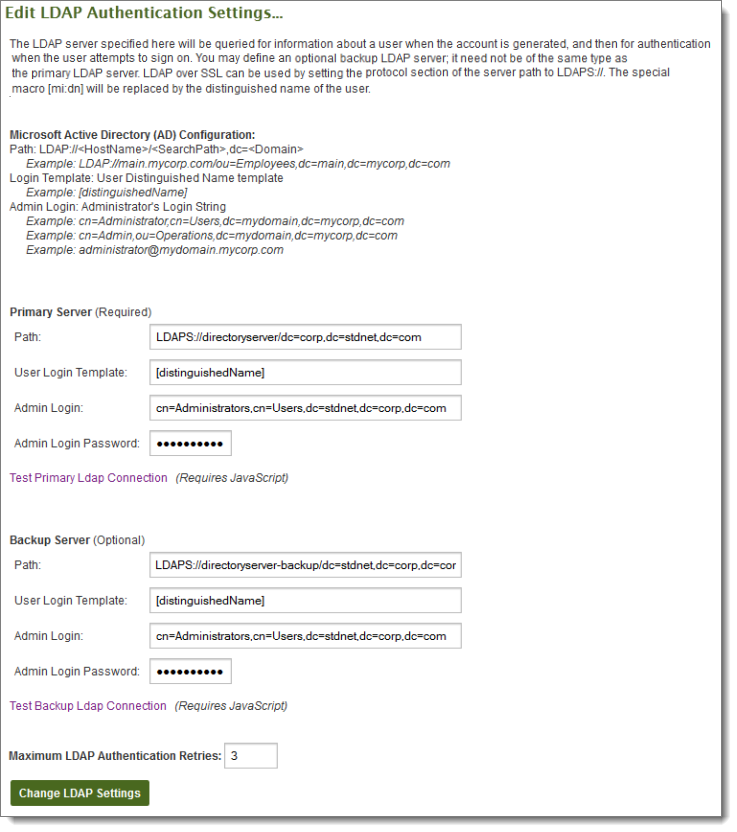

La section Edit LDAP Authentication Settings (Modifier les paramètres d'authentification LDAP) détermine les URL principale et secondaire du serveur, ainsi que l'identifiant et le mot de passe de connexion de l'administrateur à utiliser pour cette source. L'URL principale et le modèle de connexion sont obligatoires. Tous les autres champs sont facultatifs.

L'utilisation de « LDAP://... » contre « LDAPS://... » dans les champs de chemin d'accès détermine si LDAP sur SSL est utilisé ou non. L'utilisation de LDAP sur SSL est fortement recommandée pour protéger la transmission d'informations d'identification et d'autres informations de l'utilisateur entre MOVEit Transfer et tous les serveurs LDAP. Les serveurs LDAP les plus modernes prennent en charge cette fonction.

En plus de l'URL LDAP de base, le paramètre Path (Chemin d'accès) doit également être fourni avec le chemin d'accès LDAP de base dans lequel les utilisateurs doivent être recherchés. Par exemple, si les utilisateurs de l'unité organisationnelle FileTransfer doivent être autorisés à se connecter à MOVEit Transfer, le chemin d'accès doit être : « LDAPS://server.company.com/ou=FileTransfer,dc=server,dc=company,dc=com » L'utilisation de « LDAP://... » contre « LDAPS://... » détermine si LDAP sur SSL sera ou non utilisé. L'utilisation de LDAP sur SSL est préconisée pour protéger la transmission d'informations d'identification et d'autres informations de l'utilisateur entre MOVEit Transfer et tous les serveurs LDAP.

Les macros peuvent être utilisées dans le Login Template (Modèle de connexion) pour construire la chaîne de connexion appropriée pour l'utilisateur. Tous les champs de l'entrée utilisateur LDAP peuvent être utilisés en plaçant des crochets ([]) autour du nom du champ. Par exemple, si vous voulez utiliser la valeur du champ LDAP distinguishedName pour la chaîne de connexion de l'utilisateur, définissez le paramètre Login Template (Modèle de connexion) comme suit : [distinguishedName]. La macro spéciale [mi:dn] sera interprétée par MOVEit Transfer pour générer le nom unique LDAP de l'utilisateur.

Les paramètres Administrator Login String (Chaîne de connexion administrateur) et Password (Mot de passe) déterminent le compte que MOVEit Transfer utilisera pour se connecter au serveur LDAP afin de trouver des informations concernant les utilisateurs entrants. Il s'agit également du compte qui va être utilisé par le planificateur de nuit pour synchroniser les informations utilisateur entre MOVEit Transfer et le serveur LDAP.

Comme pour le mode Authentication Only (Authentification uniquement); le paramètre Max Retries (Nombre de tentatives maximum) est également disponible. Max Retries (Nombre de tentatives maximum) détermine le nombre de fois supplémentaires que la source d'authentification va être interrogée si une requête contient une erreur. Ce paramètre s'applique uniquement à l'authentification de l'utilisateur, pas à l'interrogation des informations utilisateur.

Les sections relatives au serveur LDAP principal et secondaire comportent des liens Test Connection (Tester la connexion) qui peuvent être utilisés pour tester les paramètres d'authentification. Cliquer sur l'un des liens permet d'ouvrir la fenêtre LDAP Connection Test Results (Résultats du test de connexion LDAP) qui répertorie les paramètres du test, le résultat du test et toutes les informations de diagnostic collectées au cours du test.

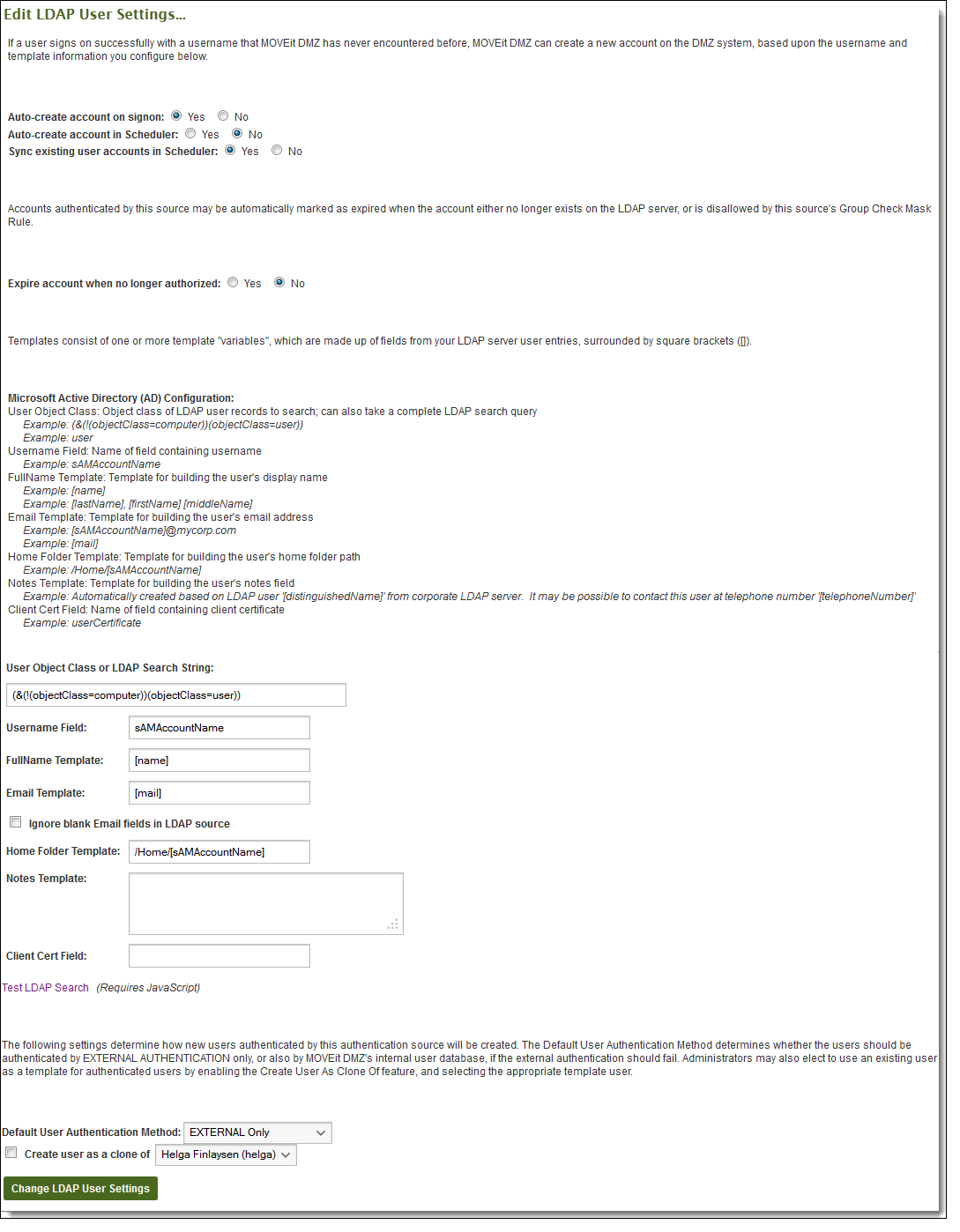

La section LDAP User Settings (Paramètres d'utilisateur RADIUS) détermine la manière dont est géré un utilisateur authentifié par cette source. En plus de déterminer les valeurs utilisées pour créer de nouveaux utilisateurs, la plupart des différents modèles sont également utilisés lors des connexions ultérieures, et par la synchronisation LDAP de nuit pour s'assurer que le compte utilisateur reste synchronisé avec l'entrée LDAP de l'utilisateur.

Comme pour le mode Authentication Only (Authentification uniquement), le paramètre Auto-Create Account on Signon (Création automatique d'un compte lors de la connexion) détermine si le nouvel utilisateur sera ajouté automatiquement au MOVEit Transfer lorsqu'il s'authentifie avec succès. Le paramètre Auto-Create Account in Scheduler (Création automatique d'un compte dans le planificateur) détermine si les utilisateurs qui existent sur le serveur LDAP mais pas sur MOVEit Transfer seront également ajoutés automatiquement.

Le paramètre Expire Account When No Longer Authorized (Faire expirer le compte lorsqu'il n'est plus autorisé) permet aux utilisateurs précédemment autorisés par le serveur LDAP, que leur compte soit marqué comme expiré lorsqu'ils ne sont plus autorisés à se connecter, parce qu'ils ont été supprimés du serveur LDAP, ou parce qu'ils ne sont plus autorisés par la règle Group Check Mask (Masque de contrôle du groupe). Une fois que le compte de l'utilisateur est défini comme arrivé à expiration, il est supprimé de l'organisation après sept jours, sauf si l'utilisateur est de nouveau autorisé sur le serveur LDAP, ou si un administrateur modifie manuellement le statut de l'utilisateur.

Les paramètres User Object Class (Classe d'objet utilisateur) et Username Field (Champ nom d'utilisateur) définissent les recherches que MOVEit Transfer exécutera sur le serveur LDAP, à la fois à la connexion des utilisateurs et lors des tâches planifiées de nuit. User Object Class (Classe d'objet utilisateur) indique la valeur de la propriété objectClass qui indique qu'une entrée LDAP est un utilisateur. Username Field (Champ nom d'utilisateur) indique le nom du champ qui contiendra le nom d'utilisateur de l'entrée utilisateur.

Le paramètre User Object Class (Classe d'objet utilisateur) peut également être utilisé pour exécuter des requêtes LDAP plus poussées. Cela peut être utile avec Active Directory, où les ordinateurs sont également considérés comme des utilisateurs. Afin de ne retourner que les vrais comptes utilisateur, une requête plus poussée est nécessaire pour obtenir tous les objets avec objectClass=user, mais éviter ces objets s'ils contiennent également objectClass=computer. Cette requête plus poussée peut être ajoutée au paramètre User Object Class (Classe d'objet utilisateur), et le système l'interprétera et l'exécutera correctement. Dans le cas de l'exemple ci-dessus, User Object Class (Classe d'objet utilisateur) doit être :

(&(!(objectClass=computer))(objectClass=user))

Les champs modèles Fullname (Nom complet), Email (E-mail), Home Folder (Dossier personnel) et Notes (Notes) déterminent les valeurs qui seront utilisées pour les utilisateurs nouvellement créés, et pour synchroniser les utilisateurs existants. Ces champs modèles peuvent utiliser les macros de tous les champs de l'entrée utilisateur LDAP. La MOVEit Transfer macro spécifique [mi:userid] peut être utilisée dans le modèle Home Folder (Dossier personnel) pour indiquer l'utilisation de l'ID utilisateur MOVEit Transfer pour créer le dossier personnel de l'utilisateur. De nouveau, comme pour le mode Authentication Only (Authentification uniquement), le paramètre Default Authentication Method (Méthode d'authentification par défaut) détermine si les utilisateurs nouvellement créés seront authentifiés en utilisant les sources d'authentification externes et la base de données MOVEit Transfer interne, ou uniquement les sources externes. Notez que les quatre champs seront créés lors de la création d'un utilisateur, mais seuls les champs Fullname (Nom complet) et Email (E-mail) seront utilisés lors de la synchronisation d'un utilisateur.

Notez qu'avec le champ modèle Email (E-mail), vous pouvez sélectionner Ignore blank Email fields in LDAP source (Ignorer les champs E-mail vides dans la source LDAP) veiller à ce que les adresses e-mail vides dans la source LDAP ne soient pas synchronisées avec les paramètres utilisateur MOVEit Transfer. Cela évite que les entrées e-mail existantes dans MOVEit Transfer soient écrasées par une entrée vide provenant de LDAP.

Le paramètre Client Cert Field (Champ du certificat client) définit le champ LDAP qui contient les certificats client dans l'entrée utilisateur. Si ce paramètre est défini pour être une valeur non-vide, MOVEit Transfer considère le serveur LDAP en tant que référentiel principal des certificats client, ce qui signifie que tous les certificats client ajoutés manuellement via l'interface Web seront remplacés par les valeurs du serveur LDAP. Si les certificats client sont gérés hors du serveur LDAP, ce champ doit rester vide.

Si la valeur n'est pas vide, les certificats client trouvés dans le champ LDAP correspondant seront ajoutés au magasin de certificats clients interne MOVEit Transfer afin qu'ils puissent être utilisés à des fins d'identification et d'authentification. Tous les certificats répertoriés dans l'entrée utilisateur LDAP seront synchronisés dans le magasin interne MOVEit Transfer.

Les types de certificat client pris en charge sont : DER-encoded X.509 et Base64-encoded X.509 Les autres types ne seront pas traités par MOVEit Transfer.

Remarque : Les certificats client auto-signés stockés dans le magasin interne MOVEit Transfer ne seront pas ajoutés au Microsoft Trusted Root Store sur le serveur lors de la synchronisation LDAP. Cela signifie qu'ils ne seront pas utilisables comme méthode d'authentification pour MOVEit Transfer sans intervention manuelle. Pour cette raison, lors de l'utilisation de certificats client stockés en LDAP avec MOVEit Transfer, n'utilisez que les certificats qui ont été signés par un certificat AC de confiance.

Le lien Test LDAP Search (Tester la recherche LDAP) peut servir à tester les paramètres utilisateur, pour veiller à ce qu'ils soient adaptés à la localisation des comptes utilisateur dans le répertoire LDAP. Le fait de cliquer sur le lien ouvre la fenêtre Advanced LDAP Search Test Results (Résultats du test de la recherche LDAP avancée) qui répertorie les paramètres du test, le résultat du test et toutes les informations de diagnostic collectées au cours du test.

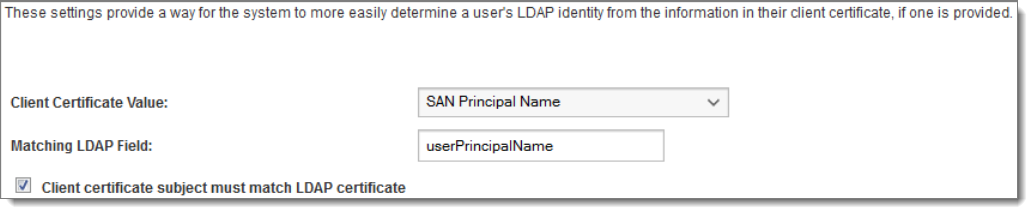

Ces paramètres permettent à MOVEit Transfer de trouver plus facilement un enregistrement d'utilisateur dans le LDAP quand seul un certificat client est fourni. Ces paramètres ne sont disponibles que si le paramètre Allow Username from Client Certificate (Autoriser le nom d'utilisateur à partir du certificat client) est activé sur la page Default HTTP Policy Settings (Paramètres de stratégie HTTP par défaut) Reportez-vous à la page Security Policies - Interface (Stratégies de sécurité - Interface) pour plus de détails.

Lorsque le paramètre Allow Username from Client Certificate (Autoriser le nom d'utilisateur à partir du certificat client) est activé, les utilisateurs peuvent choisir que MOVEit Transfer détecte automatiquement leur nom d'utilisateur à partir du certificat client qu'ils fournissent. En plus d'effectuer la recherche dans son propre magasin interne de certificats clients, MOVEit Transfer peut également lancer la recherche dans les sources d'authentification LDAP externes, si certaines sont disponibles et si le paramètre Client Certificate Field (Champ du certificat client) est configuré. Cependant, puisque les certificats clients sont stockés dans le LDAP en tant que valeurs de données brutes, ils ne peuvent pas faire l'objet d'une recherche efficace. Afin d'éviter d'exécuter une recherche chronophage du certificat adéquat dans toute la liste d'utilisateurs LDAP, ces paramètres permettent aux administrateurs de faire correspondre une valeur du certificat client fourni avec un champ de recherche dans le LDAP.

Le paramètre Client Certificate Value (Valeur du certificat client) définit une valeur à partir d'un certificat client fourni qui fera l'objet d'une recherche dans le LDAP afin de trouver l'entrée utilisateur correspondante. Les valeurs du certificat client disponibles sont :

Le paramètre Matching LDAP Field (Champ de correspondance LDAP) définit le champ LDAP qui doit correspondre à la valeur du certificat client choisie lors de la recherche de l'entrée utilisateur LDAP.

Le paramètre Create User As Clone Of (Créer un utilisateur en tant que clone de) permet aux administrateurs de sélectionner un utilisateur existant comme modèle pour les utilisateurs créés par cette source d'authentification. Lorsque ce paramètre est désactivé, l'utilisateur sélectionné est cloné pour créer un nouveau compte utilisateur. Si JavaScript est activé dans le navigateur et qu'un ou plusieurs utilisateurs modèles existent dans l'organisation, seuls les utilisateurs modèles sont affichés dans le menu déroulant par défaut. Le lien Show All Users (Afficher tous les utilisateurs) permet de répertorier de nouveau tous les utilisateurs. Cette fonction est particulièrement pratique lorsque vous voulez que les utilisateurs créés via les fonctions External Authentication (Authentification externe) disposent d'interfaces autorisées, de droits ou de règles d'authentification autres que ceux des utilisateurs créés via d'autres interfaces.

Si vous avez prévu de cloner des utilisateurs avec les stratégies d'expiration préconfigurées (telle que « expire après 30 jours d'inactivité »), vous devez utiliser un « utilisateur modèle » (c'est-à-dire un utilisateur avec un statut de modèle plutôt qu'actif ou inactif). Cloner un utilisateur modèle permet à MOVEit Transfer d'établir une stratégie d'expiration d'un utilisateur à l'autre, mais les utilisateurs modèles ne sont pas affectés par les stratégies d'expiration.

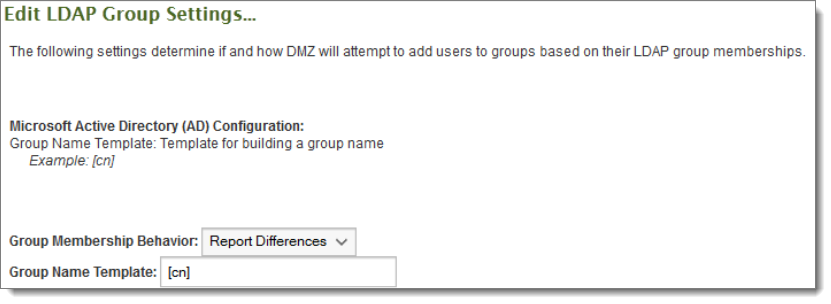

La section Edit LDAP Group Settings (Modifier les paramètres de groupe LDAP) détermine comment les appartenances aux groupes LDAP seront gérées lors de l'authentification, de la création et de la synchronisation d'utilisateurs. Une copie miroir des appartenances aux groupes LDAP peut être créée sur MOVEit Transfer selon un jeu de masques et de règles de masquage. La connexion des utilisateurs à MOVEit Transfer peut être autorisée ou refusée selon un autre jeu de masques de groupe et de règles de masquage.

Le paramètre Group Membership Behavior (Comportement d'appartenance à un groupe) détermine la manière dont les appartenances aux groupes seront traitées. Lorsque ce paramètre est défini sur Ignore Differences (Ignorer les différences), les appartenances aux groupes LDAP sont ignorées, sauf dans le cas du paramètre Group Check Masks (Masques de contrôle du groupe). Lorsqu'il est défini sur Report Differences (Rapporter les différences), les différences entre les appartenances aux groupes MOVEit Transfer et les appartenances aux groupes LDAP sont consignées comme des erreurs par le planificateur de nuit. Lorsqu'il est défini sur Correct differences (Corriger les différences), les différences entre les appartenances aux groupes MOVEit Transfer et les appartenances aux groupes LDAP sont corrigées, si cela est possible. Les groupes MOVEit Transfer ne sont PAS ajoutés automatiquement, seules les appartenances aux groupes le sont. Les groupes existants sur le serveur LDAP mais pas sur MOVEit Transfer sont consignés comme des erreurs par le planificateur de nuit.

Lorsqu'un groupe LDAP est trouvé, ces propriétés d'objet sont interrogées par MOVEit Transfer et récupérées. Ces propriétés peuvent alors être utilisées en tant que macros pour déterminer le nom du groupe. Une ou plusieurs de ces macros doivent être placées dans le paramètre Groupe Name Template (Modèle de nom de groupe) pour permettre à MOVEit Transfer de déterminer le nom du groupe LDAP par rapport auquel effectuer la correspondance des autres groupes sur le serveur MOVEit Transfer.

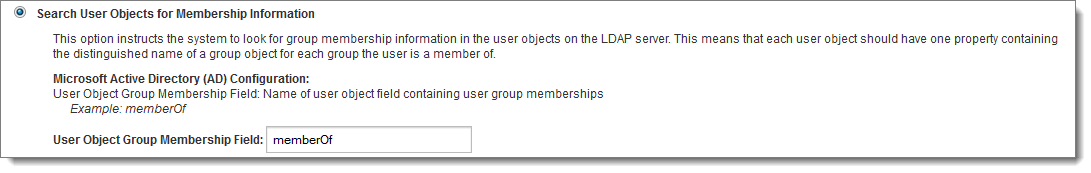

Lorsqu'il faut trouver les groupes LDAP auxquels un utilisateur appartient, il existe deux méthodes possibles. La première méthode consiste en la recherche des propriétés d'une entrée utilisateur LDAP qui indique les groupes auxquels l'utilisateur appartient. Il s'agit de la méthode par défaut, utilisée lorsque l'option Search User Objects for Membership Information (Rechercher des objets d'utilisateur pour obtenir des informations d'appartenance) est sélectionnée.

Le seul paramètre disponible pour cette option est User Object Group Membership Field (Champ d'appartenance au groupe d'objet d'utilisateur). Pour chaque groupe auquel l'utilisateur appartient, il doit exister un de ces champs dans l'entrée utilisateur LDAP contenant le nom unique du groupe référencé.

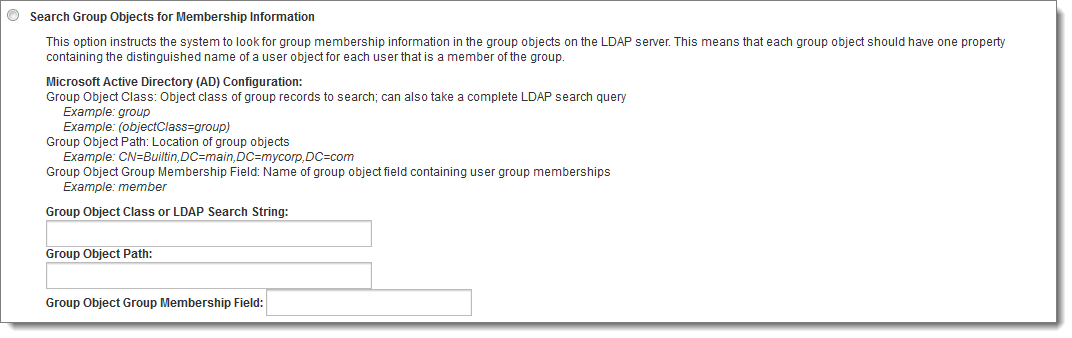

La seconde méthode pour déterminer les appartenances aux groupes d'un utilisateur est de rechercher les entrées de groupe sur le serveur LDAP, afin de trouver des propriétés qui indiquent que l'utilisateur actuel appartient au groupe. Si votre serveur LDAP ne fournit aucune information d'appartenance au groupe dans ces entrées utilisateur, il s'agit de l'option que vous devez utiliser si vous voulez synchroniser les appartenances aux groupes entre le LDAP et MOVEit Transfer.

Il existe trois paramètres disponibles dans cette option. Le premier est Group Object Class (Classe d'objet de groupe) ou LDAP Search String (Chaîne de recherche LDAP) et est similaire au paramètre User Object Class (Classe d'objet de groupe ou LDAP Search String (Chaîne de recherche LDAP) dans la section Edit LDAP User Settings (Modifier les paramètres d'utilisateur LDAP) Cette valeur doit prendre la valeur de la propriété objectClass qui indique qu'une entrée LDAP est un groupe. Si une requête plus avancée est nécessaire, cette valeur peut également être définie comme une requête LDAP complète qui doit retourner les objets de groupe du répertoire.

Le second paramètre est Group Object Path (Chemin d'accès à l'objet de groupe) Cela définit l'emplacement dans le répertoire LDAP où MOVEit Transfer doit commencer la recherche des objets de groupe. Il peut s'agir du même chemin d'accès fourni dans les paramètres Primary/Backup Server Path (Chemin d'accès au serveur principal/secondaire), ou d'un chemin différent, dans le cas où les chemins d'accès sont définis à des emplacements spécifiques à l'utilisateur.

Remarque : La valeur de Group Object Path (Chemin d'accès à l'objet de groupe) ne doit pas contenir d'URL ou d'hôte LDAP. L'hôte défini par le paramètre Primary/Backup Server Path (Chemin d'accès au serveur principal/secondaire) sera utilisé.

Le troisième paramètre est Group Object Group Membership (Champ d'appartenance au groupe d'objet du groupe) dans l'option Search User Objects for Membership Information (Rechercher des objets d'utilisateur pour obtenir les informations d'appartenance). Pour chaque utilisateur appartenant à un groupe LDAP, il doit exister un de ces champs dans l'entrée de groupe LDAP contenant le nom unique de l'utilisateur référencé.

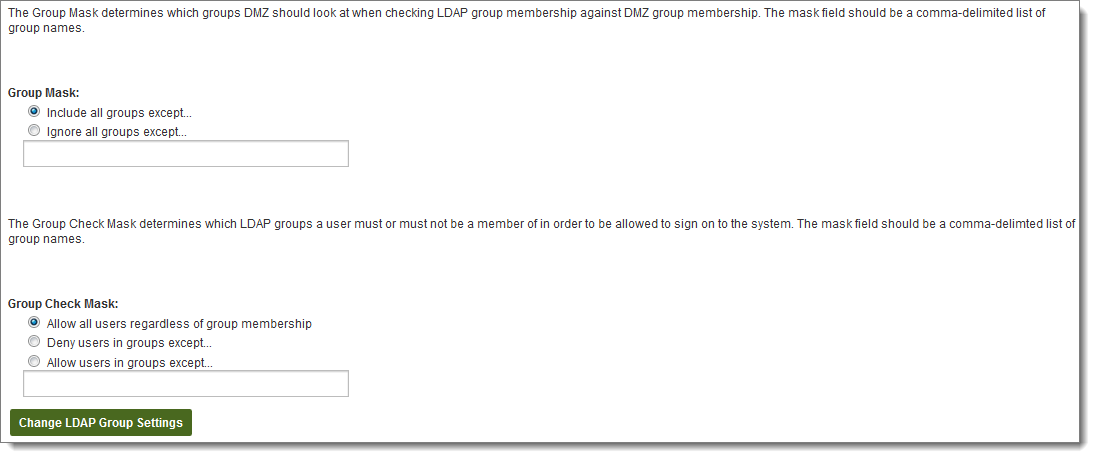

Les paramètres Group Mask (Masque de groupe) déterminent quels groupes seront inclus lors de la synchronisation LDAP et des appartenances aux groupes MOVEit Transfer. La règle peut être définie de manière à inclure tous les groupes sauf ceux correspondant à un ou plusieurs masques, ou de manière à ignorer tous les groupes sauf ceux correspondant à un ou plusieurs masques. La liste des masques peut contenir un ou plusieurs masques de nom de groupe, séparés par des virgules. Les masques de nom de groupe peuvent contenir plusieurs caractères génériques *, et/ou un caractère générique simple ?.

Les paramètres Group Check Mask (Masque de contrôle de groupe) fonctionnent comme ceux de Group Mask (Masque de groupe), mais ils déterminent les appartenances aux groupes utilisées par le système, afin de déterminer si un utilisateur doit être autorisé à se connecter ou doit être automatiquement créé (ou mentionné dans les rapports d'erreur du planificateur si la source est configurée pour ne pas créer d'utilisateur automatiquement dans le planificateur). Par défaut, ce paramètre est défini pour autoriser tous les utilisateurs, peu importe leurs appartenances aux groupes. La règle peut également être définie de manière à refuser tous les utilisateurs sauf ceux appartenant à des groupes correspondant à un ou plusieurs masques, ou de manière à autoriser les utilisateurs, sauf ceux appartenant à des groupes correspondant à un ou plusieurs masques. Comme pour le paramètre Group Mask (Masque de groupe), la liste de masque peut contenir un ou plusieurs masques de nom de groupe, séparés par des virgules. Les masques de nom de groupe peuvent contenir plusieurs caractères génériques *, et/ou un caractère générique simple ?.

L'autorisation requise pour afficher les propriétés des autres utilisateurs varie selon le type de serveur LDAP. Sur le serveur Active Directory, les autorisations caractéristiques pour afficher ces propriétés sont généralement attribuées aux utilisateurs du domaine. Les informations d'identification utilisateur que vous configurez dans les champs Admin Login (Connexion administrateur) doivent appartenir à ce groupe.

Lors du débogage des problèmes d'authentification, la phrase (provenant du journal de débogage)...

"SearchForUsers: filter='(&(objectClass=user)(samaccountname=freduser))'"

S'il existe des variations (sauf le nom d'utilisateur attendu à la place de freduser), vérifiez la valeur que vous avez configurée pour le champ Username (Nom d'utilisateur) dans la section LDAP User (Utilisateur LDAP).