Ce guide part du principe que vous avez déjà installé une copie d'OpenSSH pour Windows.

Si tel n'est pas le cas, veillez à DÉCOCHER l'option Server (Serveur) dans la section Choose Components (Choisir des composants) pendant l'installation de ce client.

sftp -oUserKnownHostsFile=SSHDIR\known_hosts utilisateur@hôte

La commande renvoie un message d'avertissement indiquant que l'hôte est inconnu. Répondez yes à la question. La clé de l'hôte sera ainsi ajoutée au fichier known_hosts. Appuyez ensuite sur CTRL+C pour quitter l'application.

Exemple :

C:\Program Files\OpenSSH\bin>sftp -oUserKnownHostsFile=C:\Progra~1\OpenSSH\bin\ssh\known_hosts sshkeyboy@dotnet.corp.stdnet.com

Connecting to dotnet.corp.stdnet.com... The authenticity of host 'dotnet.corp.stdnet.com (192.168.3.15)' can't be established. RSA key fingerprint is ce:08:6f:28:87:b6:50:f4:84:e5:37:c2:68:89:33:2a. Are you sure you want to continue connecting (yes/no)? yes Warning: Permanently added 'dotnet.corp.stdnet.com,192.168.3.15' (DSA) to the list of known hosts. sshkeyboy@dotnet.corp.stdnet.com's password:

(CONTRÔLE+C)

C:\Program Files\OpenSSH\bin>

ssh-keygen -t rsa

Lorsque vous êtes invité à fournir le nom du répertoire dans lequel enregistrer la clé, saisissez cette valeur :

SSHDIR\id_rsa

Lorsque vous êtes invité à fournir un mot de passe, appuyez simplement sur la touche ENTRÉE. Faites de même pour confirmer. Cette opération crée une clé RSA, qui sera utilisée pour l'authentification auprès du serveur. Le programme ssh-keygen attribue automatiquement les autorisations appropriées aux fichiers de clés.

Exemple :

C:\Program Files\OpenSSH\bin>ssh-keygen -t rsa Generating public/private rsa key pair. Enter file in which to save the key (P7 $"/.ssh/id_rsa): c:\progra~1\OpenSSH\bin\ssh\id_rsa Enter passphrase (empty for no passphrase): Enter same passphrase again: Your identification has been saved in c:\progra~1\OpenSSH\bin\ssh\id_rsa. Your public key has been saved in c:\progra~1\OpenSSH\bin\ssh\id_rsa.pub. The key fingerprint is: 44:a8:8c:88:3f:3f:91:8a:16:07:e4:c6:4a:6e:b8:df xxxx@jglshuttle

C:\Program Files\OpenSSH\bin>

sftp -oUserKnownHostsFile=SSHDIR\known_hosts -oIdentityFile=SSHDIR\id_rsa utilisateur@hôte

Vous serez invité à indiquer le mot de passe de l'utilisateur. Appuyez simplement sur CTRL+C pour quitter le programme.

Exemple :

C:\Program Files\OpenSSH\bin>sftp -oUserKnownHostsFile=c:\progra~1\OpenSSH\bin\ssh\known_hosts -oIdentityFile=c:\progra~1\OpenSSH\bin\ssh\id_rsa sshkeyboy@dotnet.corp.stdnet.com Connecting to dotnet.corp.stdnet.com... sshkeyboy@dotnet.corp.stdnet.com's password:

(CONTRÔLE+C)

C:\Program Files\OpenSSH\bin>

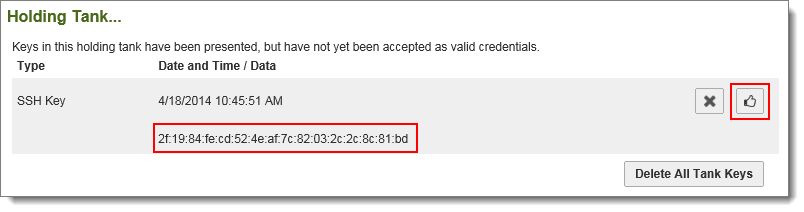

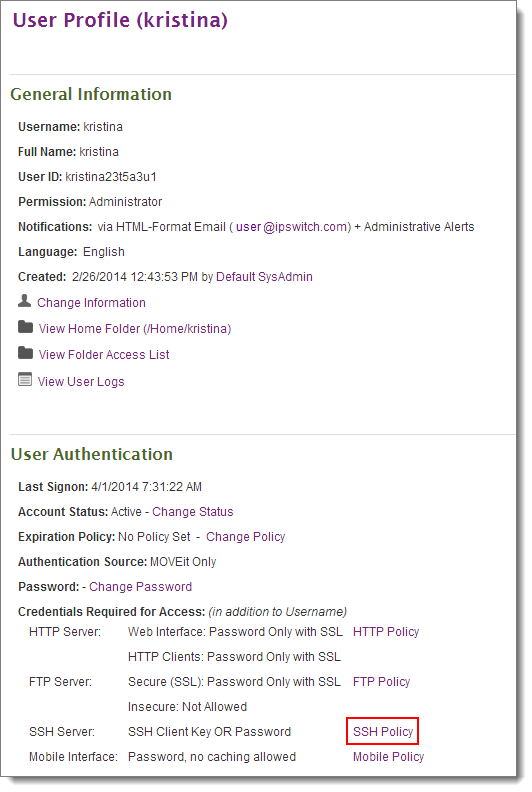

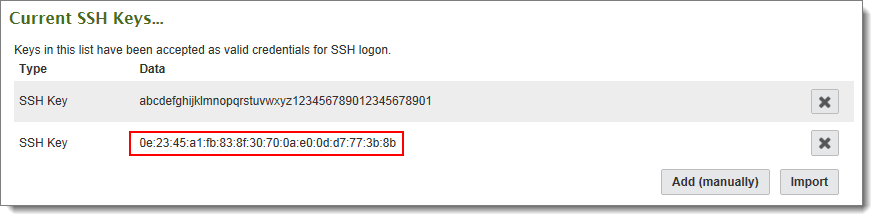

Ouvrez le profil utilisateur, puis, sous User Authentication > SSH Policy > Current SSH Keys (Authentification d'utilisateur > Stratégie SSH > Clés SSH actuelles), ajoutez cette empreinte digitale. Un utilisateur correctement configuré possédera un profil similaire à celui-ci :

sftp -oUserKnownHostsFile=SSHDIR\known_hosts -oIdentityFile=SSHDIR\id_rsa utilisateur@hôte

Exemple :

C:\Program Files\OpenSSH\bin>sftp -oUserKnownHostsFile=c:\progra~1\OpenSSH\bin\ssh\known_hosts -oIdentityFile=c:\progra~1\OpenSSH\bin\ssh\id_rsa sshkeyboy@dotnet.corp.stdnet.com Connecting to dotnet.corp.stdnet.com... sftp> pwd Remote working directory: /Home/SSH Key Boy sftp> cd .. sftp> cd .. sftp> dir Distribution Home WebPost sftp>

C:\>type sftp_commands.txt cd /Home/Steve put certreq.txt dir quit

C:\>c:\progra~1\openssh\bin\sftp -oUserKnownHostsFile=c:\progra~1\openssh\bin\ssh\known_hosts -oIdentityFile=c:\progra~1\openssh\bin\ssh\id_rsa -b sftp_commands.txt steve@dotnet.corp.stdnet.com Connecting to dotnet.corp.stdnet.com... sftp> cd /Home/Steve sftp> put certreq.txt Uploading certreq.txt to /Home/Steve/certreq.txt sftp> dir DecSet_6858908.exe MIFreelyInst_9971297.exe brain_1731860.wav certreq_1140952.txt decryptedFile_5848271.dat dmz_backups_2157003.html webpost_bundle_4594384.xml sftp> quit