La connexion unique permet à vos utilisateurs de se connecter à MOVEit depuis leur navigateur Web, au moyen du plug-in Ad Hoc Transfer pour Outlook, ou des clients MOVEit Sync sans avoir à saisir à chaque fois de nom d'utilisateur et de mot de passe.

Le serveur MOVEit peut utiliser un répertoire utilisateur tiers (par exemple, Active Directory) pour authentifier les utilisateurs. La fonction Connexion unique permet au serveur MOVEit d'authentifier un utilisateur sans avoir besoin qu'il se connecte, à condition que l'utilisateur soit déjà connecté (à un répertoire utilisateur tiers) au moyen de son compte réseau ou d'entreprise.

Le serveur MOVEit utilise le SAML (Security Assertion Markup Language) pour échanger des informations d'authentification avec la base de données des utilisateurs.

Cette rubrique décrit :

Reportez-vous à la section Présentation de la fonction Connexion unique pour en savoir plus sur les exigences, pour obtenir une description de termes tels que Fournisseur de services et Fournisseur d'identité, ainsi qu'une présentation du processus de configuration de la connexion unique.

Pour accéder aux notes afférentes aux tests que nous avons menés sur différents fournisseurs d'identité, reportez-vous à la section Notes sur la configuration de la connexion unique SAML

Pour accéder aux notes sur la résolution des problèmes de configuration courante, reportez-vous à la section Résolution des problèmes de connexion unique.

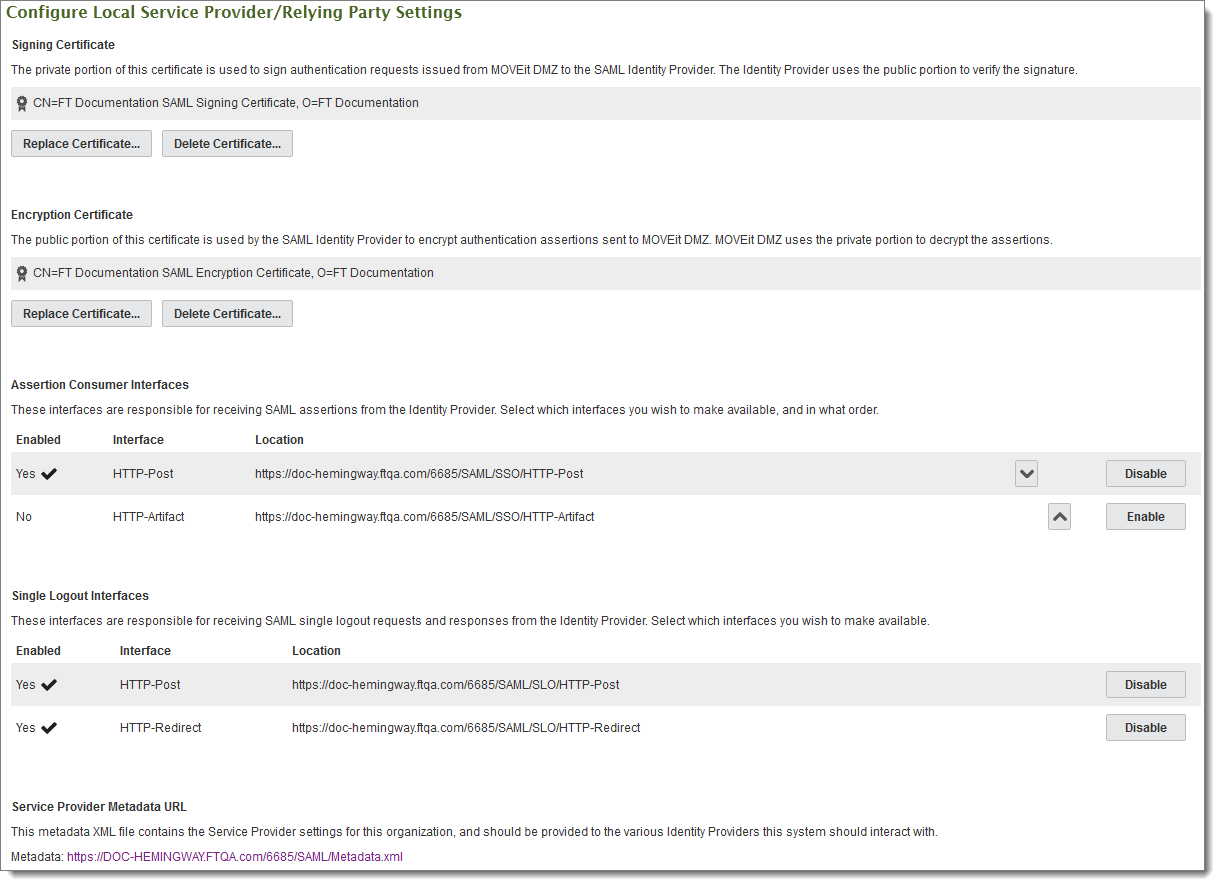

Configurer les paramètres Local Service Provider/Relying Party (Fournisseur local de services/Tiers de confiance)

Ces paramètres sont utilisés pour identifier le serveur MOVEit et l'organisation en tant que fournisseur de services, pour sécuriser les communications SAML et pour déterminer la manière dont MOVEit recevra les réponses du fournisseur d'identité.

Le serveur MOVEit (fournisseur de services) adresse une requête au fournisseur d'identité. La partie privée du certificat de signature permet de s'assurer que la requête émane du serveur MOVEit. Le fournisseur d'identité utilise la partie publique pour vérifier la signature.

Cliquez sur Create Certificate (Créer un certificat) pour ouvrir la page Signing Certificate (Certificat de signature). Saisissez les valeurs appropriées, puis cliquez sur Create Certificate (Créer un certificat). Seul le Nom courant est obligatoire.

Le nouveau certificat est affiché dans la liste.

Vous pouvez toujours remplacer ou supprimer un certificat existant.

Remarque : Alors que la plupart des serveurs exigent d'un fournisseur de services qu'il possède un certificat de signature pour signer les requêtes, le certificat de cryptage est facultatif, bien que fortement recommandé pour des raisons de sécurité.

Le fournisseur d'identité envoie une « assertion d'authentification » ou une autre réponse au serveur MOVEit. La partie publique du certificat de cryptage est utilisée pour chiffrer l'assertion. MOVEit utilise la partie privée pour déchiffrer l'assertion.

Cliquez sur Create Certificate (Créer un certificat) pour ouvrir la page Encryption Certificate (Certificat de cryptage). Saisissez les valeurs appropriées, puis cliquez sur Create Certificate (Créer un certificat). Seul le Nom courant est obligatoire.

Le nouveau certificat est affiché dans la liste.

Vous pouvez toujours remplacer ou supprimer un certificat existant.

Cette interface détermine la manière dont MOVEit recevra la réponse (l'authentification d'utilisateur) du fournisseur d'identité. Vous pouvez activer plusieurs interfaces, auquel cas, le fournisseur d'identité utilisera la première interface répertoriée qui convient.

Le protocole HTTP-Post est largement pris en charge, et s'avère adapté à la plupart des situations. Il est cependant moins sûr que le protocole HTTP-Artifact car les données d'assertion transitent par le navigateur du client, donnant au navigateur la possibilité d'accéder à des données que le client n'est pas supposé voir. Cela peut être compensé par l'utilisation d'un certificat de cryptage, uniquement si le fournisseur d'identité prend en charge les messages de réponse de chiffrement.

Le protocole HTTP-Artifact est plus sûr, puisque les données d'assertion ne transitent jamais par le navigateur du client, qui véhicule uniquement la référence « artefact ». Cependant, il est moins largement pris en charge, et nécessite également une connexion directe entre MOVEit et le fournisseur d'identité, ce qui n'est pas accepté par certaines règles de pare-feu du segment de réseau DMZ.

Cette interface détermine la manière dont le fournisseur d'identité envoie une réponse de déconnexion ou une requête à MOVEit. Vous pouvez activer plusieurs interfaces, auquel cas le fournisseur d'identité utilisera la première interface répertoriée qui convient.

Remarque : La prise en charge de Shibboleth n'est pas suffisamment étendue pour la déconnexion unique et Ipswitch ne recommande pas ou ne prend pas en charge cette fonction avec Shibboleth. La fonction est activée par défaut chez le fournisseur d'identité Shibboleth ; MOVEit n'affiche donc pas la fonction de déconnexion dans l'interface administrateur. Si la fonction est activée chez le fournisseur d'identité, nous vous recommandons de la désactiver en décochant l'option Enabled (Activé) pour toutes les interfaces de déconnexion unique.

Lors de la configuration du fournisseur d'identité, vous pouvez directement fournir cette URL au fournisseur d'identité dans les paramètres de configuration. Cela nécessite que le fournisseur d'identité dispose d'un accès Internet direct au serveur MOVEit. Si ce n'est pas le cas, vous pouvez télécharger le fichier, puis le charger vers le fournisseur d'identité.

Remarque : Ce fichier de métadonnées est mis à jour lorsque vous modifiez les paramètres d'un certificat, d'une interface consommateur d'assertion ou d'une interface de déconnexion unique. Assurez-vous que votre fournisseur d'identité est mis à jour dans le nouveau fichier.

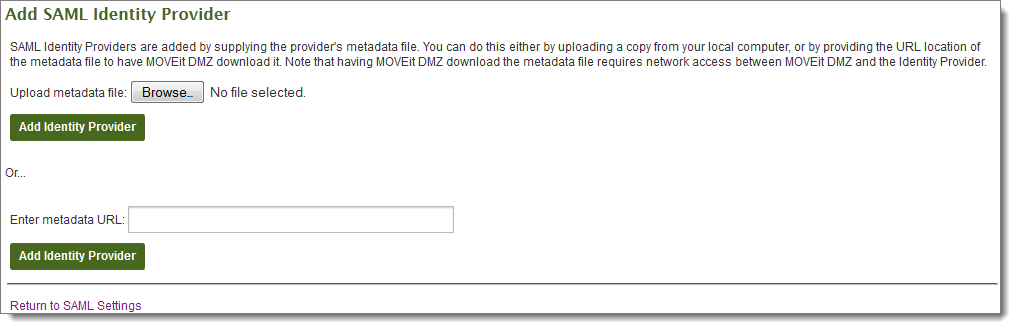

Ajoutez des fournisseurs d'identité fédérés

Ces paramètres ajoutent des fournisseurs d'identité (par exemple, un serveur ADFS) auxquels le serveur MOVEit peut envoyer une requête d'authentification. Le fournisseur d'identité peut être configuré pour permettre deux types de services : Connexion unique SAML (disponible dans le navigateur Web) et WS-Trust (disponible comme méthode d'authentification externe aux autres types de clients).

Remarque : Si vous utilisez déjà une source externe pour l'authentification d'utilisateur, nous vous recommandons d'utiliser le même référentiel d'utilisateurs comme fournisseur d'identité.

La page des paramètres de connexion unique affiche la liste des fournisseurs d'identité disponibles (le cas échéant) pour l'organisation.

Les fournisseurs d'identité qui prennent en charge l'authentification SAML et WS-Trust fourniront un fichier ou une URL de métadonnées qui est utilisé pour les paramétrer comme fournisseurs.

Ou

Saisissez une URL pour les métadonnées du fournisseur, puis cliquez sur Add Identity Provider (Ajouter le fournisseur d'identité).

L'entrée du fournisseur d'identité est créée et ajoutée à la liste des fournisseurs d'identité dans la page Settings ((Paramètres) (Connexion unique)).

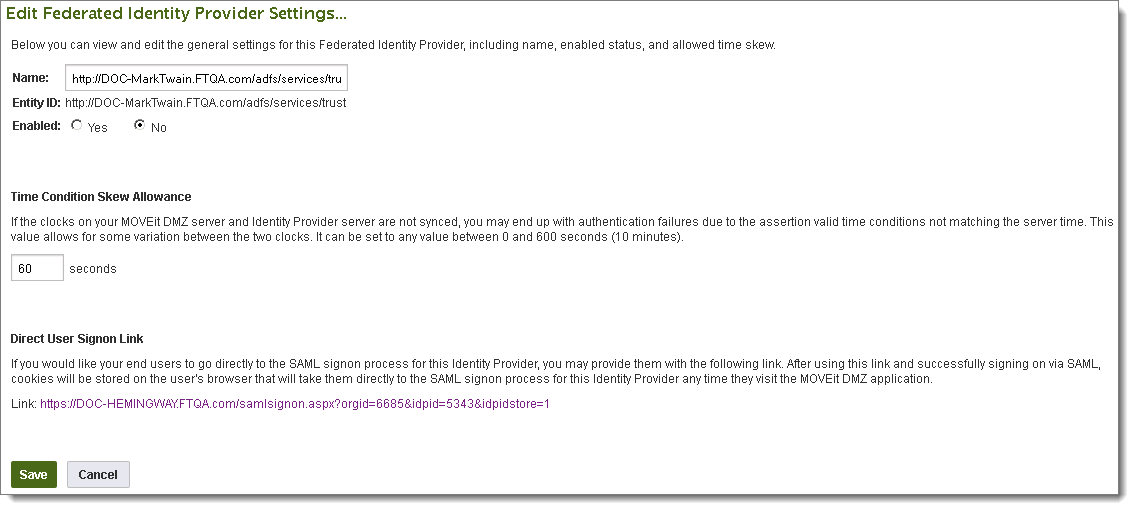

Modification d'un fournisseur d'identité

Vous pouvez modifier l'entrée d'un fournisseur d'identité afin d'apporter des modifications à certains des paramètres, pour sélectionner l'utilisation de la Connexion unique ou des services WS-Trust, et pour définir la manière dont un compte utilisateur dans le fournisseur d'identité est créé comme utilisateur dans MOVEit.

Pour modifier un fournisseur d'identité, cliquez sur l'action Edit (Modifier) à droite de l'entrée.

Modifiez les paramètres des fournisseurs d'identité fédérés.

Ces paramètres identifient le fournisseur d'identité et définissent la manière dont il communique avec le fournisseur de services (MOVEit). Les paramètres que vous devez utiliser dépendent en grande partie de votre fournisseur d'identité tiers. Consultez la documentation de vos fournisseurs d'identité pour connaître la configuration requise. Pour accéder aux notes de notre test des différents fournisseurs d'identité, reportez-vous à la section Notes sur la configuration de la connexion unique SAML

Name (Nom) : Saisissez un nom descriptif. Ce nom est affiché sur la page de connexion si vous avez plusieurs fournisseurs d'identité pour une même organisation. Les utilisateurs peuvent choisir parmi les fournisseurs.

Entity ID (ID d'entité) : L'URL du fournisseur d'identité. L'ID provient du fichier de métadonnées, il ne peut pas être modifié ici.

Enabled (Activé) : Un fournisseur d'identité récemment ajouté est désactivé par défaut. Si vous voulez l'activez, cliquez sur Yes (Oui).

Time Condition Skew Allowance (Tolérance de décalage horaire) : Ce paramètre permet d'empêcher des échecs d'authentification inutiles en autorisant certains écarts entre le paramètre de l'horloge du serveur MOVEit et le paramètre de l'horloge du fournisseur d'identité. Par défaut, ce paramètre est défini sur 60 secondes.

Direct User Signon Link (Lien de connexion de l'utilisateur direct) : Le lien URL affiché ici permet un accès direct à la page de connexion SAML. Si vous donnez ce lien aux utilisateurs, ils n'ont pas besoin d'accéder à la page de connexion standard, et n'ont pas besoin de sélectionner un fournisseur d'identité. Après une connexion réussie via ce lien, à chaque accès ultérieur, les cookies stockés dans le navigateur redirigent directement les utilisateurs vers la page de connexion SAML.

Remarque : Après la connexion initiale, si un utilisateur est déjà authentifié auprès du fournisseur d'identité, il n'a pas besoin de s'y connecter lors de son accès à MOVEit.

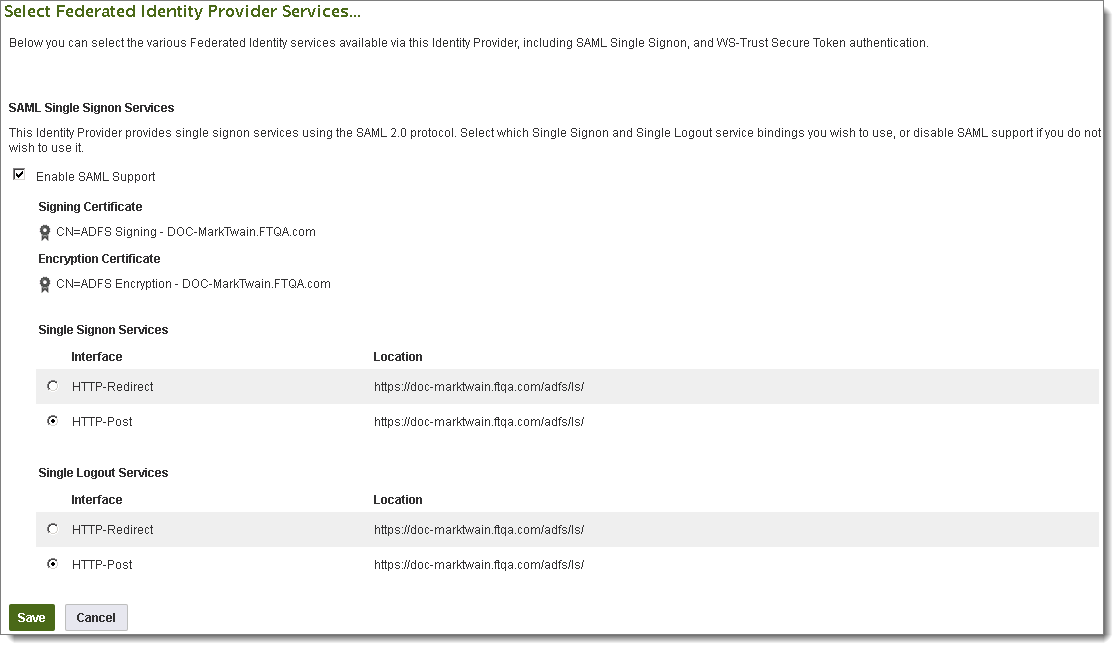

Sélectionnez des services du fournisseur d'identité fédéré

Ces paramètres vous permettent de sélectionner quels services disponibles vous souhaitez utiliser pour l'organisation, notamment la connexion unique SAML et l'authentification par jeton sécurisé WS-Trust.

SAML Single Signon Service (Service d'authentification par connexion unique SAML)

Le fournisseur d'identité offre des services d'authentification par connexion unique grâce au protocole SAML 2.0. Ces services sont utilisés pour l'authentification par connexion unique à partir d'un navigateur.

Enable SAML Support (Activer la prise en charge SAML) : Activez l'authentification par connexion unique SAML pour l'organisation.

Signing Certificate (Certificat de signature) : Le certificat utilisé pour autoriser les réponses du fournisseur d'identité. Le certificat provient du fichier de métadonnées, il ne peut pas être modifié ici.

Encryption Certificate (Certificat de cryptage) : Le certificat utilisé pour chiffrer les réponses du fournisseur d'identité. Le certificat provient du fichier de métadonnées, il ne peut pas être modifié ici.

Single Signon Services (Services de connexion unique) : Définit le service que le serveur MOVEit utilise pour envoyer des requêtes d'authentification via le navigateur du client.

Single Logout Services (Services de déconnexion unique) : Définit le type de service que le serveur MOVEit utilise pour envoyer une requête de déconnexion via le navigateur.

Remarque : Les types de connexions pour les services de connexion unique et de déconnexion unique sont essentiellement les mêmes que ceux utilisés dans l'interface de déconnexion unique et dans l'interface consommateur d'assertion du fournisseur de services, bien que dans ce cas, le serveur MOVEit est l'expéditeur et le fournisseur d'identité est le destinataire.

WS-Trust Security Token Service (Service de jeton de sécurité WS-Trust)

Affiche les sources d'authentification externes WS-Trust, le cas échéant, configurées pour utiliser ce fournisseur d'identité. Le service WS-Trust peut demander des jetons d'authentification qui utilisent le nom d'utilisateur fourni et le mot de passe d'authentification. De cette manière, WS-Trust peut fournir une authentification externe à partir du client, par exemple, un client FTP ou SSH.

Enabled (Activé) : L'authentification externe utilisant WS-Trust est activée pour l'organisation.

Nom : Nom donné à la source d'authentification WS-Trust lors de sa configuration dans MOVEit.

Edit (Modifier) : Cliquez sur ce bouton (à droite de l'entrée) pour afficher ou modifier les paramètres de cette source d'authentification.

Add WS-Trust Authentication Source (Ajouter une source d'authentification WS-Trust) : Cliquez sur ce bouton pour créer une nouvelle source WS-Trust.

Pour plus d'informations sur la création ou la modification d'une source WS-Trust, reportez-vous à la page External Authentication > WS-Trust (Authentication Only) (Authentification externe > WS-Trust (Authentification uniquement)).

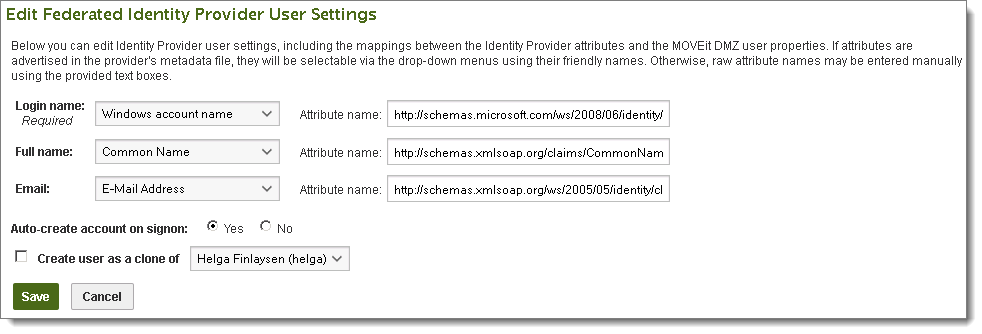

Modifiez les paramètres utilisateur d'un fournisseur d'identité fédéré

Ces paramètres définissent la manière dont MOVEit utilise les informations utilisateur du fournisseur d'identité pour créer ou modifier le compte utilisateur dans MOVEit.

Ces paramètres dépendent des attributs utilisateur du fournisseur d'identité disponibles. Vous devez vous organiser avec l'administrateur du fournisseur d'identité. Notez que l'attribut ID nom SAML est toujours disponible auprès du fournisseur d'identité.

Remarque : Tous les comptes d'authentification SAML récemment créés sont fournis avec un mot de passe généré aléatoirement. L'utilisateur ou l'administrateur peut modifier ce mot de passe, et le compte peut également être utilisé pour se connecter à MOVEit via l'authentification MOVEit. Si vous utilisez Active Directory pour une authentification externe, nous vous recommandons de paramétrer le LDAP par rapport au même Active Directory que celui utilisé par ADFS. Cela permet à l'authentification SAML et LDAP d'utiliser les mêmes informations d'identification. Nous vous recommandons de paramétrer une source d'authentification externe miroir pour les utilisateurs FTP et SSH, car ces interfaces ne peuvent pas utiliser l'authentification SAML.

Les paramètres des modèles de Login name (Nom de connexion), Full name (Nom complet) et Email (E-mail) déterminent quelles valeurs sont utilisées dans les champs du nom de connexion, du nom complet et d'adresse e-mail du nouvel utilisateur, s'ils sont ajoutés au compte utilisateur MOVEit.

Attribute name (Nom d'attribut) : La correspondance des attributs du fournisseur d'identité dans les MOVEit Transferpropriétés utilisateur est effectuée en sélectionnant un attribut recommandé par le fournisseur d'identité dans son fichier de métadonnées. Si un fournisseur d'identité ne recommande aucun des attributs disponibles dans le fichier de métadonnées, vous pouvez utiliser le champ Attribute name (Nom d'attribut) pour saisir manuellement un nom d'attributs dans les paramètres utilisateur. La valeur à utiliser dans le nom d'attribut dépend du fournisseur d'identité. Le ADFS fournit un schéma basé sur les URL (par exemple, pour Full name (Nom complet), utilisez : http://schemas.xmlsoap.org/claims/CommonName). Shibboleth fournit un schéma basé sur l'URN OID (par exemple, pour Full name (Nom complet), utilisez : urn:oid:2.5.4.3). Reportez-vous à la documentation du Fournisseur d'identité pour connaître le schéma et les valeurs à utiliser.

Auto-create account on signon (Création automatique d'un compte lors de la connexion) : Par défaut, lorsqu'un nouvel utilisateur se connecte avec succès, un compte est créé dans MOVEit. Si vous voulez désactiver cette fonction, cliquez sur No (Non).

Create user as a clone of (Création d'un utilisateur comme clone de) : Vous permet (l'administrateur) de sélectionner un utilisateur existant comme modèle pour les utilisateurs créés par la source d'authentification. Lorsque ce paramètre est désactivé, l'utilisateur sélectionné est cloné pour créer un nouveau compte utilisateur.

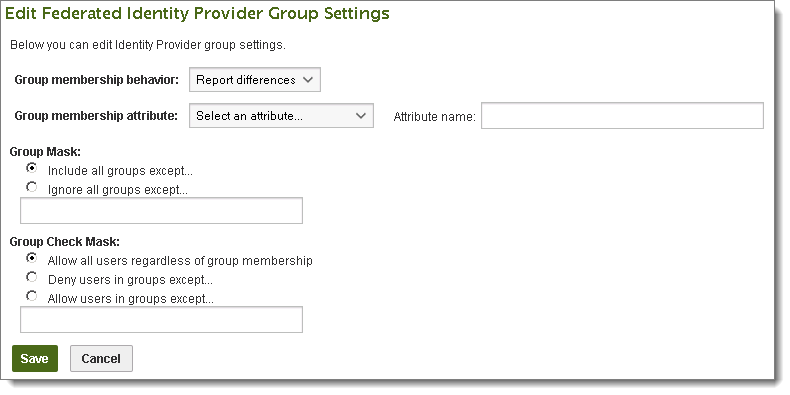

Modifiez les paramètres de groupe d'un fournisseur d'identité fédéré

Ces paramètres définissent la manière dont MOVEit utilise les informations de groupe du fournisseur d'identité pour ajouter un paramètre de groupe au nouvel utilisateur MOVEit.

Group membership behavior (Comportement de l'appartenance au groupe) : Ce paramètre détermine comment les appartenances aux groupes seront traitées. Lorsqu'il est défini sur Ignore Differences (Ignorer les différences), les appartenances aux groupes du fournisseur d'identité sont ignorées, sauf dans le cas du paramètre Group Check Mask (Masque de contrôle du groupe). Lorsqu'il est défini sur Report Differences (Rapporter les différences), les différences entre les membres du groupe MOVEit et les membres du groupe du fournisseur d'identité seront rapportées dans le journal. Lorsqu'il est défini sur Correct Differences (Corriger les différences), les différences entre les appartenances aux groupes MOVEit et les appartenances aux groupes du fournisseur d'identité seront corrigées, si cela est possible. Les groupes MOVEit ne sont PAS ajoutés automatiquement, seules les appartenances aux groupes sont ajoutées. Les groupes existants dans le fournisseur d'identité mais pas sur le serveur MOVEit seront signalés en tant qu'erreurs.

Group membership attribute (Attribut des appartenances aux groupes) : Effectuez un choix dans la liste des propriétés d'objet pour définir le nom du groupe, si un groupe existe sur le fournisseur d'identité.

Comme pour les paramètres utilisateur, si un fournisseur d'identité ne recommande aucun des attributs de groupe disponibles dans le fichier de métadonnées, vous pouvez utiliser le champ Attribute name (Nom d'attribut) pour saisir manuellement un nom d'attribut dans les paramètres utilisateur. Reportez-vous à la documentation du Fournisseur d'identité pour connaître le schéma et les valeurs à utiliser.

Group Mask (Masque de groupe) : Ce paramètre détermine quels groupes seront inclus lors de la synchronisation des appartenances aux groupes du fournisseur d'identité et des appartenances aux groupes MOVEit. La règle peut être définie de manière à inclure tous les groupes sauf ceux correspondant à un ou plusieurs masques, ou de manière à ignorer tous les groupes sauf ceux correspondant à un ou plusieurs masques. La liste des masques peut contenir un ou plusieurs masques de nom de groupe, séparés par des virgules. Les masques de nom de groupe peuvent contenir plusieurs caractères génériques « * », et/ou un caractère générique simple « ? ».

Group Check Mask (Masque de contrôle du groupe) : Ce paramètre est similaire en termes de fonctionnement au paramètre Group Mask (Masque de groupe), mais il définit les appartenances aux groupes qu'utilise le système afin de déterminer si un utilisateur doit être autorisé à se connecter ou doit être automatiquement créé (ou consigné dans les rapports d'erreur si la source est configurée pour ne pas créer d'utilisateur automatiquement). Par défaut, ce paramètre est défini pour autoriser tous les utilisateurs, peu importe leurs appartenances aux groupes. La règle peut également être définie de manière à refuser tous les utilisateurs sauf ceux appartenant à des groupes correspondant à un ou plusieurs masques, ou de manière à autoriser les utilisateurs, sauf ceux appartenant à des groupes correspondant à un ou plusieurs masques. Comme pour le paramètre Group Mask (Masque de groupe), la liste de masque peut contenir un ou plusieurs masques de nom de groupe, séparés par des virgules. Les masques de nom de groupe peuvent contenir plusieurs caractères génériques *, et/ou un caractère générique simple ?.

Cliquez sur Save (Enregistrer) pour que les modifications du fournisseur d'identité soient prises en compte.

Mettre à jour les paramètres du fournisseur d'identité fédéré à partir des métadonnées

Comme lorsque vous ajoutez un fournisseur d'identité pour la première fois en utilisant le fichier de métadonnées, vous pouvez mettre à jour les paramètres du fournisseur d'identité en utilisant cette fonction.

Ou

Saisissez une URL pour les métadonnées du fournisseur, puis cliquez sur Update Identity Provider (Mettre à jour le fournisseur d'identité).

L'entrée du fournisseur d'identité est mise à jour en utilisant les informations du fichier de métadonnées.

Mettre à jour les terminaux du service de jeton de sécurité du fournisseur d'identité fédéré à partir des métadonnées

Lorsque vous créez une source d'authentification WS-Trust, vous ajoutez les informations du service de jeton de sécurité au moyen du fichier de métadonnées de votre fournisseur d'identité. Si les informations du service de jeton sont modifiées (sur le fournisseur d'identité), vous pouvez mettre à jour les paramètres en utilisant cette fonction, afin que MOVEit dispose des nouvelles informations du service de jeton.

Ou

Saisissez une URL pour les métadonnées du fournisseur, puis cliquez sur Update Identity Provider (Mettre à jour le fournisseur d'identité).

L'entrée du fournisseur d'identité est mise à jour en utilisant les informations du fichier de métadonnées.