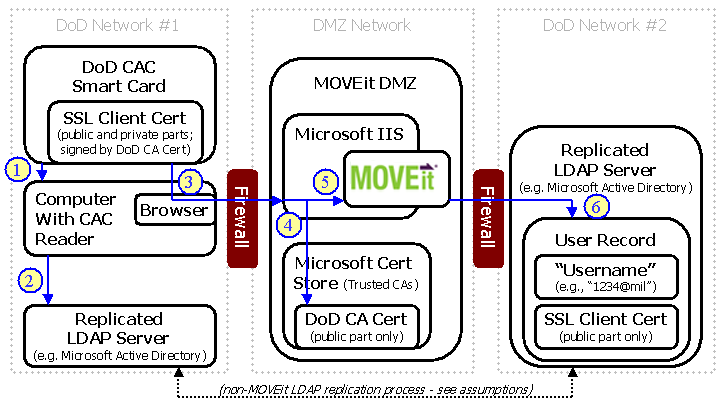

MOVEit Transfer は、外部認証を有効にした場合、Common Access Card (CAC) 環境に統合し、ユーザー名とパスワードを指定しなくても MOVEit Transfer へのアクセスをユーザーに許可することができます。ユーザーの CAC スマートカードが提供するハードウェア証明書を使用すると、ユーザーの ID 確認と認証の両方を行うことができます。このページでは、CAC 環境で正常に機能するように MOVEit Transfer を設定する方法について説明します。

CAC 環境、特に米国国防省 (DOD) が導入している CAC 環境では、一般に、識別および認証メカニズムとしてハードウェアベースの SSL クライアント証明書が内蔵されているスマートカードが使用されています。ユーザー情報は、ディレクトリ (通常、Microsoft Active Directory) 内に格納されます。ユーザーがワークステーションのカードリーダーにスマートカードを挿入し、正しい PIN コードを入力すると、ハードウェア証明書を使用してログオンしているユーザーの身元が特定され、認証されます。

MOVEit Transfer では、これと同じハードウェアクライアント証明書を使用することによって、サイトにアクセスするユーザーの身元を特定し、証明書を、そのユーザーの Active Directory アカウントに含まれているコピーと照合して、ユーザーの ID を確認できます。

MOVEit Transfer を CAC 環境に統合するには、いくつかの手順が必要になります。まず、MOVEit Transfer サーバーと MOVEit Transfer 本体の両方で、CAC の CA 証明書を有効な署名証明書として信頼する必要があります。次に、ディレクトリについて MOVEit Transfer の外部認証ソースを設定し、ユーザーの情報と認証をそのディレクトリにより制御できるようにします。次に、[Allow Username from Client Certificate (クライアント証明書のユーザー名を受け入れる)] オプションを、組織レベルの HTTP ポリシー設定ページで有効にします。これにより、MOVEit Transfer で、提供されたクライアント証明書のみに基づいて、アクセスしてくるユーザーの ID を特定できるようになります。最後に、提供されたクライアント証明書から値を読み取り、ユーザーディレクトリの値と照合するように外部認証ソースを設定する必要があります。これにより、MOVEit Transfer は、ディレクトリ内のユーザーの情報を識別できるようになります。

ユーザーのクライアント証明書に署名した CA 証明書は、MOVEit Transfer が実行されている Windows サーバーによって信頼される必要があり、それには、Microsoft の信頼されたルート証明書ストアの証明書と連結します。ユーザーは、署名した CA 証明書が MOVEit Transfer アプリケーションに信頼されないと、アプリケーションにアクセスできません。

また、MOVEit Transfer アプリケーションで CA 証明書が信頼された CA としてマーク付けされる必要があります。CA 証明書が MOVEit Transfer によって信頼されていない場合、ユーザーは、自身のクライアント証明書でサインオンできません。MOVEit Transfer での CA 証明書の信頼の詳細については、「システム設定 - SSL と SSH - SSL - クライアント証明書 - 信頼された CA」を参照してください。

外部認証ソースの初期設定は、他の LDAP ソースの設定と同じです。LDAP サーバーからさまざまなユーザープロパティに対してクエリを実行するため、CAC 統合では LDAP ルックアップと認証のソースが必要です。このようなソースの設定の詳細については、「セキュリティポリシー - 外部認証 - LDAP ルックアップ」を参照してください。

CAC 統合では、標準パラメータに加え、クライアント証明書フィールドの値を正しく設定する必要があります。これは、ユーザーのクライアント証明書データが含まれている LDAP ディレクトリ内のフィールドの名前です。Active Directory サーバーの場合、このフィールドの値は userCertificate です。この値を指定しない場合、MOVEit Transfer は、ユーザーのクライアント証明書を、ディレクトリ内の証明書と照合できないため、そのユーザーを認証できなくなります。

[Allow Username from Client Certificate (クライアント証明書のユーザー名を受け入れる)] オプションは、MOVEit Transfer の Web インターフェイスの [Settings (設定)] - [Security Policies (セキュリティポリシー)] - [Interface (インターフェイス)] - [HTTP] ページにあります。このオプションを有効にすると、MOVEit Transfer はユーザーをそのクライアント証明書から識別できます。この設定の詳細については、「セキュリティポリシー - インターフェイス」を参照してください。

通常、MOVEit Transfer は、ローカルにキャッシュされた証明書ストア内を検索することによってユーザーの ID を特定することができます。特定できなかった場合 (システムにとってそのユーザーが新規のユーザーである、ユーザーのクライアント証明書が最近変更されたなど)、MOVEit Transfer は、外部認証ソースで設定されているディレクトリサーバーに移動して一致するユーザーレコードを検索します。それには、以下の設定が有効です。

MOVEit Transfer がディレクトリサーバーからユーザーの ID を特定する場合、[Client Certificate Value (クライアント証明書の値)] と [Matching LDAP Field (照合する LDAP フィールド)] を設定することによって、提供されたクライアント証明書の情報に基づいてユーザーのディレクトリのエントリを容易に検索できます。これらのオプションは、組織レベルで [Allow Username from Client Certificate (クライアント証明書のユーザー名を受け入れる)] オプションを有効にすると、外部認証ソースで利用可能になります。これらの設定の詳細については、「セキュリティポリシー - 外部認証 - LDAP ルックアップ」を参照してください。

通常、CAC 環境では、証明書のサブジェクトの別名 (SAN) 拡張のプリンシパル名の値が、証明書をディレクトリサーバーのユーザーエントリと照合する際の識別子として使用されます。Active Directory サーバーの場合、この値は、userPrincipalName フィールドと照合されます。

CAC 統合が設定されると、ユーザーは、各自のハードウェアクライアント証明書を使用できる限り、ユーザー名やパスワードを入力せずに MOVEit Transfer にアクセスできます。MOVEit Transfer サイトへの初回アクセス時にはサインオンページが表示されます。ただし、[Allow Username from Client Certificate (クライアント証明書のユーザー名を受け入れる)] オプションが有効になっていると、クライアント証明書があり、自動サインオンを希望する場合はリンクをクリックするように促すメッセージが表示されます。このプロセスが成功すると、永続クッキーがユーザーのブラウザに設定されます。永続クッキーは、それ以降、クライアント証明書の識別プロセスにユーザーを自動的に転送するように MOVEit Transfer に指示するクッキーです。そのため、このクッキーが削除されるか、別のコンピュータからサイトにアクセスしない限り、その時点からサインオンページが再び表示されることはなくなります。

注: MOVEit Transfer は、ユーザーを認証する際にクライアント証明書と共にパスワードを要求するように設定できます。組織レベルまたはユーザー別にこのオプションを有効にした場合、ユーザー名とパスワードを指定しないと、MOVEit Transfer サイトにアクセスできなくなることがあります。パスワードとクライアント証明書の指定が必要なユーザーが自動サインオンを試行するとサインオンページに戻され、認証情報の指定を要求するメッセージが表示されます。

MOVEit Transfer CAC 認証は、以下のいずれかが前提となっています。

または

ブラウザベースの CAC 認証と MOVEit Transfer が連動する仕組み: