シングルサインオンを使用すると、ユーザーはユーザー名とパスワードを毎回入力しなくても、Web ブラウザ、Outlook プラグイン用 Ad Hoc Transfer、または MOVEit Sync クライアントから MOVEit に接続できます。

MOVEit サーバーは、サードパーティのユーザーディレクトリ (Active Directory など) を使用してユーザーを認証できます。ユーザーがサードパーティのユーザーディレクトリにネットワークアカウントまたは企業アカウントを使用して既にサインオンしている場合、シングルサインオン機能を使用すると、サインオンを必要とせずに MOVEit サーバーはユーザーを認証することができます。

MOVEit サーバーは、SAML (セキュリティアサーションマークアップランゲージ) を使用してユーザーデータベースと認証情報を交換します。

このトピックでは、以下について説明します。

要件、サービスプロバイダや ID プロバイダといった用語の説明、シングルサインオンの設定プロセスの概要については、「機能フォーカス - シングルサインオン」を参照してください。

別の ID プロバイダを使用した独自のテストの注意点については、「SAML シングルサインオンの設定に関する注意点」を参照してください。

一般的な設定エラーのトラブルシューティングの注意点については、「シングルサインオンの問題のトラブルシューティング」を参照してください。

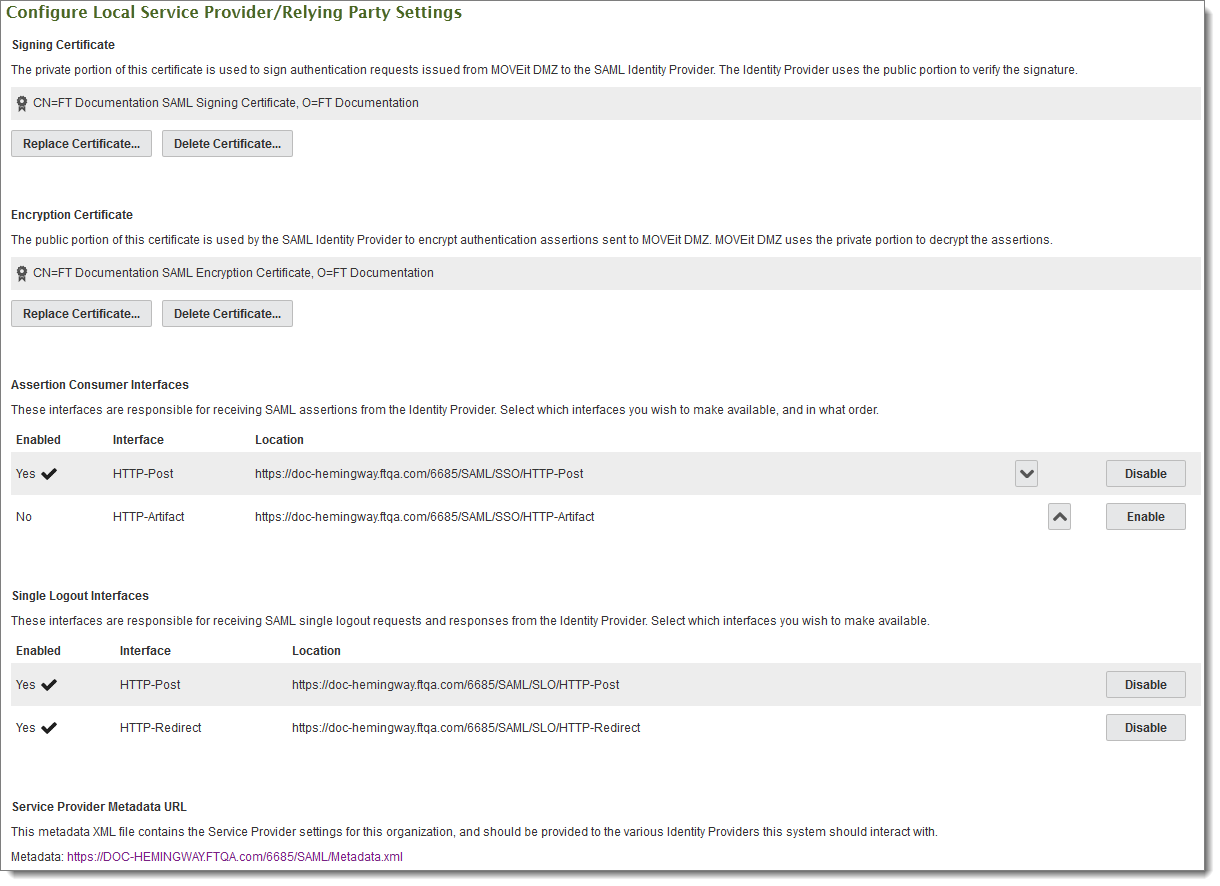

これらの設定では、サービスプロバイダとしての MOVEit サーバーおよび組織の特定、SAML 通信のセキュリティ保護、MOVEit で ID プロバイダから応答を受け取る方法の指定を行います。

MOVEit サーバー (サービスプロバイダ) は ID プロバイダに要求を送信します。署名証明書の秘密部分により、その要求が MOVEit サーバーからであることが保証されます。ID プロバイダでは、公開部分を使用して署名を検証します。

[Create Certificate (証明書の作成)] をクリックして、[Signing Certificate (署名証明書)] ページを開きます。適切な値を入力し、[Create Certificate (証明書の作成)] をクリックします。必要なのは、コモンネーム (CN) だけです。

新しい証明書がリストに表示されます。

ユーザーはいつでも、既存の証明書を置換または削除するオプションを使用できます。

注: ほとんどのサーバーでは、要求に署名するための署名証明書はサービスプロバイダに必須とされていますが、暗号化証明書はセキュリティのために強く推奨されているにもかかわらずオプションです。

ID プロバイダは MOVEit サーバーに「認証アサーション」やその他の応答を送信します。暗号化証明書の公開部分はアサーションの暗号化に使用されます。MOVEit では、秘密部分を使用してアサーションの暗号化を解除します。

[Create Certificate (証明書の作成)] をクリックして、[Encryption Certificate (暗号化証明書)] ページを開きます。適切な値を入力し、[Create Certificate (証明書の作成)] をクリックします。必要なのは、コモンネーム (CN) だけです。

新しい証明書がリストに表示されます。

ユーザーはいつでも、既存の証明書を置換または削除するオプションを使用できます。

このインターフェイスによって、MOVEit が ID プロバイダからの応答 (ユーザー認証) をどのように受信するかが決まります。複数のインターフェイスを有効にすることができます。その場合、ID プロバイダは、そのバインディングがサポート対象であるリスト内の最初のインターフェイスを使用します。

HTTP-Post は、より広くサポートされており、ほとんどの状況に十分対応できますが、HTTP-Artifact に比べて安全性に欠けます。それは、アサーションデータがクライアントブラウザを通過することで、クライアントへの表示が適切でない可能性のあるデータにブラウザからアクセスできるためです。これは暗号化証明書を使用することで補うことができますが、ID プロバイダが応答メッセージの暗号化をサポートしている場合に限ります。

HTTP-Artifact は、アサーションデータがクライアントブラウザを決して通過せず、参照の「アーチファクト」だけが通過するため、安全性が高くなります。ただし、あまり広くサポートされておらず、MOVEit と ID プロバイダが直接接続する必要があるため、一部のファイアウォールルールによって DMZ ネットワークセグメントからは許可されない場合があります。

このインターフェイスでは、ID プロバイダがログアウトの応答または要求を MOVEit に送信する方法を指定します。複数のインターフェイスを有効にすることができます。その場合、ID プロバイダは、そのバインディングがサポート対象であるリスト内の最初のインターフェイスを使用します。

注: Shibboleth はシングルログアウトを十分にサポートしていないため、Ipswitch ではこの機能と Shibboleth の併用を推奨もサポートもしません。Shibboleth ID プロバイダでは、デフォルトで有効になっていないため、MOVEit の管理者インターフェイスにログアウト機能は表示されません。ID プロバイダで有効になっている場合は、すべてのシングルログアウトインターフェイスの [Enabled (有効)] オプションをオフにして無効にすることをお勧めします。

ID プロバイダを設定する際に、この URL を ID プロバイダに直接指定できます。これには、ID プロバイダがインターネット経由で MOVEit サーバーに直接アクセスできる必要があります。それ以外の場合は、ファイルをダウンロードし、そのファイルを ID プロバイダにアップロードすることができます。

注: このメタデータファイルは、証明書、アサーションコンシューマインターフェイス、またはシングルログアウトインターフェイスの設定を変更すると更新されます。ID プロバイダが新しいファイルで更新されていることを確認してください。

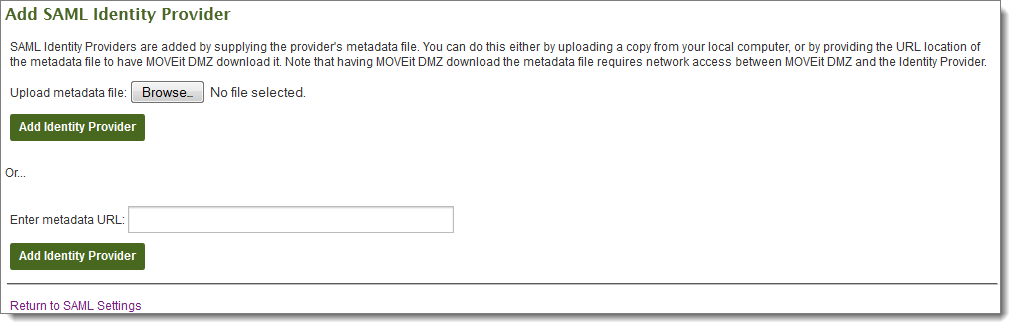

これらの設定では、MOVEit サーバーが認証要求を送信できる ID プロバイダ (Active Directory フェデレーションサービス (ADFS) サーバーなど) を追加します。ID プロバイダは、SAML シングルサインオン (Web ブラウザから使用可能) と WS-Trust (その他の種類のクライアントに対する外部認証方法として使用可能) の 2 種類のサービスを提供するように設定できます。

注: 既に外部ソースを使用してユーザー認証を行っている場合は、ID プロバイダと同じユーザーストアを使用することをお勧めします。

シングルサインオンの設定ページに、この組織で使用できる ID プロバイダ (ある場合) のリストが表示されます。

SAML および WS-Trust 認証をサポートしている ID プロバイダでは、プロバイダとしての設定に使用するメタデータファイルまたは URL が提供されます。

または

プロバイダのメタデータの URL を入力し、[Add Identity Provider (ID プロバイダの追加)] をクリックします。

ID プロバイダのエントリが作成され、[Settings (Single Signon) (設定 (シングルサインオン))] ページの ID プロバイダのリストに追加されます。

ID プロバイダのエントリを編集して、設定の一部を変更したり、シングルサインオンまたは WS-Trust サービスを使用するかどうかを選択したりできます。さらに、ID プロバイダのユーザーアカウントを MOVEit のユーザーとして作成するかどうかや、その作成方法を定義することもできます。

ID プロバイダを編集するには、エントリの右側にある [Edit (編集)] アクションをクリックします。

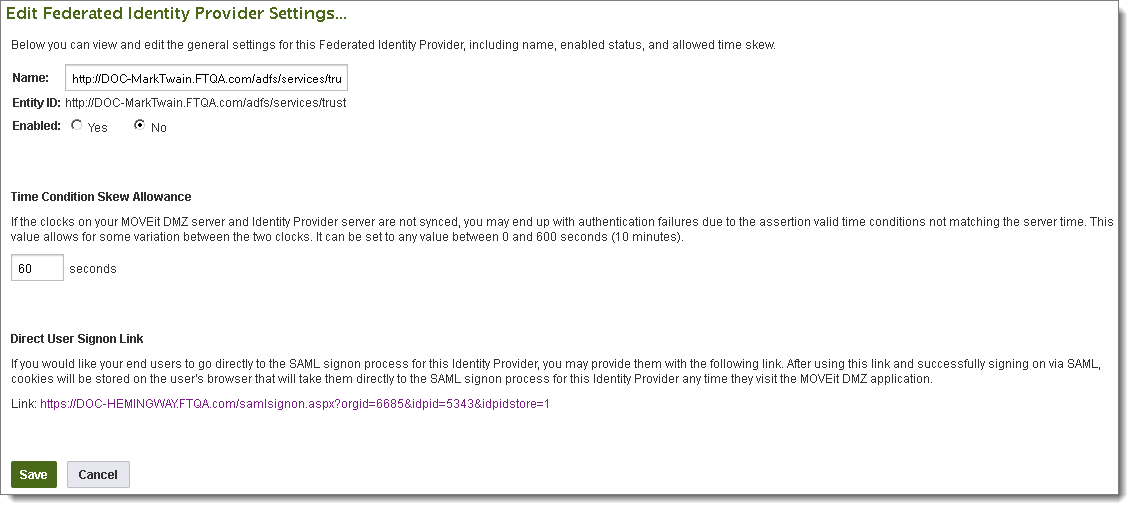

これらの設定では、ID プロバイダを特定し、サービスプロバイダ (MOVEit) との通信方法を設定します。使用する必要のある設定は、サードパーティ ID プロバイダによって大きく異なります。要件については、ID プロバイダのドキュメントを参照してください。別の ID プロバイダを使用した独自のテストの注意点については、「SAML シングルサインオンの設定に関する注意点」を参照してください。

[Name (名前)]: 説明的な名前を入力します。組織に複数の ID プロバイダがある場合、この名前がサインオンページに表示されます。ユーザーは複数のプロバイダから選択できます。

[Entity ID (エンティティ ID)]: ID プロバイダの URL。メタデータファイルに記載されており、ここで変更することはできません。

[Enabled (有効)]: 新しく追加した ID プロバイダは、デフォルトで無効になっています。有効にする場合は、[Yes (はい)] をクリックします。

[Time Condition Skew Allowance (時間条件のスキュー許容)]: この設定では、MOVEit サーバーのクロック設定と ID プロバイダのクロック設定との間でいくらかの変動を許容することで、不必要な認証の失敗を防ぐことができます。デフォルトでは、60 秒に設定されています。

[Direct User Signon Link (ユーザーのダイレクトサインオンリンク)]: ここに示される URL リンクにより、SAML サインオンページに直接アクセスできます。ユーザーにこのリンクを提供すると、ユーザーは標準的なサインオンページへのアクセス手順をスキップして、ID プロバイダを選択できます。このリンクを使用してサインオンに成功すると、その後のアクセスでは、ユーザーのブラウザに保存されているクッキーによって、SAML サインオンページに直接移動できます。

注: 初回のサインオンの後、ユーザーが既に ID プロバイダに認証されている場合、MOVEit にアクセスする際にサインオンする必要はありません。

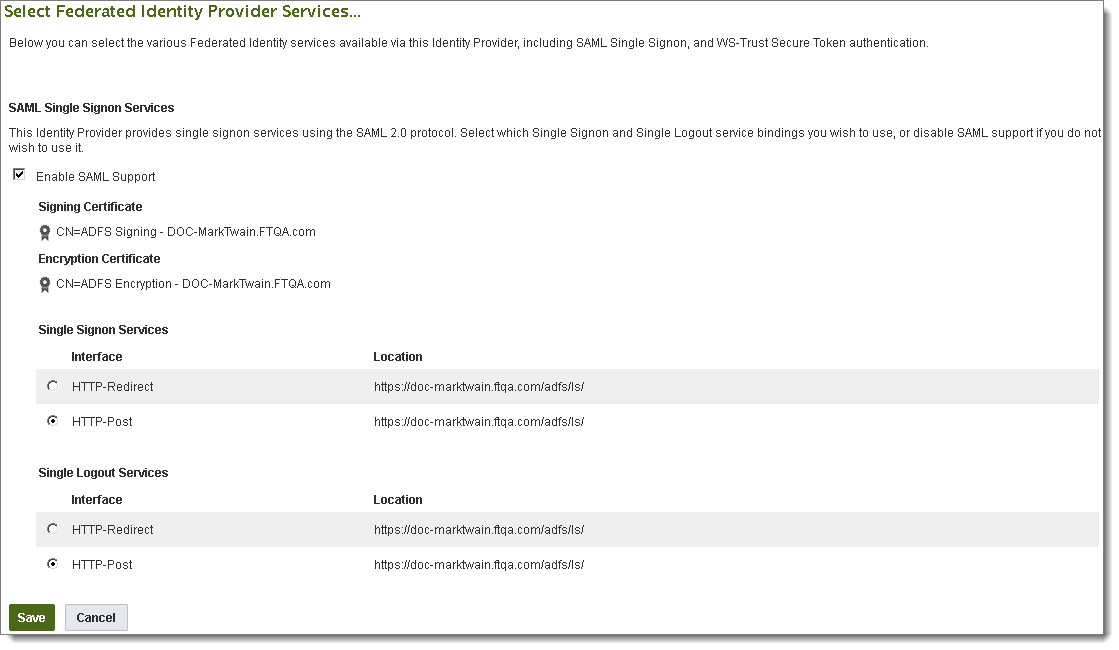

これらの設定では、SAML シングルサインオンや WS-Trust セキュアトークン認証など、この組織で使用する利用可能なサービスを選択できます。

[SAML Single Signon Service (SAML シングルサインオンサービス)]

ID プロバイダは、SAML 2.0 プロトコルを使用してシングルサインオンサービスを提供します。これらのサービスは、ブラウザからのシングルサインオン用です。

[Enable SAML Support (SAML サポートを有効にする)]: この組織に対して SAML シングルサインオンを有効にします。

[Signing Certificate (署名証明書)]: ID プロバイダからの応答を許可するための証明書。メタデータファイルに記載されており、ここで変更することはできません。

[Encryption Certificate (暗号化証明書)]: ID プロバイダからの応答を暗号化するための証明書。メタデータファイルに記載されており、ここで変更することはできません。

[Single Signon Services (シングルサインオンサービス)]: MOVEit サーバーがクライアントブラウザを通じて認証要求を送信するために使用するサービスを設定します。

[Single Logout Services (シングルロックアウトサービス)]: MOVEit サーバーがブラウザを通じてログアウト要求を送信するために使用するサービスの種類を設定します。

注: シングルサインオンサービスとシングルログアウトサービスのバインディングの種類は本来、サービスプロバイダのアサーションコンシューマインターフェイスとシングルログアウトインターフェイスで使用されるものと同じです。ただし、この場合、MOVEit サーバーは送信者で、ID プロバイダは受信者です。

[WS-Trust Security Token Service (WS-Trust セキュリティトークンサービス)]

この ID プロバイダを使用するように設定されている WS-Trust 外部認証ソースがあれば表示されます。WS-Trust サービスは、指定されたユーザー名とパスワードの認証情報を使用して、認証トークンを要求できます。この方法では、WS-Trust は FTP クライアントや SSH クライアントなどからの外部認証を提供できます。

[Enabled (有効)]: この組織では WS-Trust を使用した外部認証が有効になっています。

[Name (名前)]: WS-Trust 認証ソースを MOVEit で設定したときに付けた名前。

[Edit (編集)]: この認証ソースの設定を表示または変更するには、このボタン (エントリの右側) をクリックします。

[Add WS-Trust Authentication Source (WS-Trust 認証ソースの追加)]: 新しい WS-Trust ソースを作成するには、このボタンをクリックします。

WS-Trust ソースの作成または編集の詳細については、「外部認証 > WS-Trust (認証のみ)」ページを参照してください。

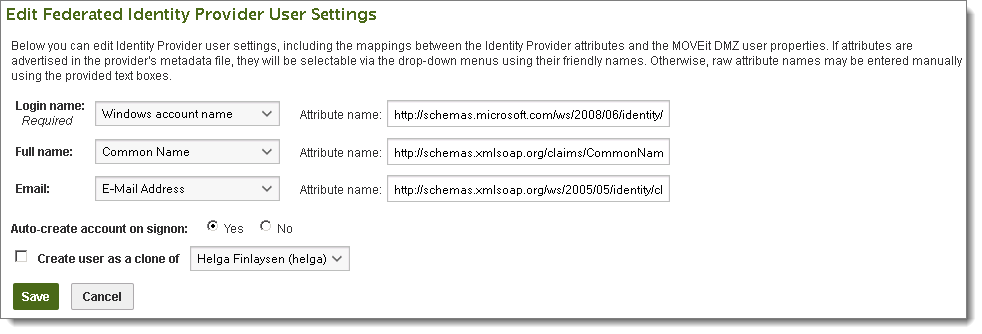

これらの設定では、MOVEit が ID プロバイダからのユーザー情報を使用して、MOVEit でユーザーアカウントを作成または変更する方法を設定します。

これらの設定は、ID プロバイダからどのユーザー属性を使用できるかによって異なります。ID プロバイダ管理者と調整する必要はありません。SAML の名前 ID 属性は常に ID プロバイダから使用できます。

注: 新しく作成したすべての SAML 認証アカウントには、ランダムに生成されたパスワードが指定されます。ユーザーまたは管理者は、このパスワードを変更できます。また、このアカウントを使用して、MOVEit 認証を通じて MOVEit にログインすることもできます。Active Directory を使用して外部認証を行う場合は、ADFS で使用されるのと同じアクティブディレクトリに対して LDAP を設定することをお勧めします。これにより、SAML 認証と LDAP 認証で同じ認証情報を使用することができます。これらのインターフェイスでは SAML 認証を使用できないため、FTP および SSH ユーザーに対してミラーリング外部認証ソースを設定することをお勧めします。

[Login name (ログイン名)]、[Full name (フルネーム)]、および [Email (E メール)] テンプレート設定では、新しいユーザーを MOVEit ユーザーアカウントに追加した場合に、ログイン名、フルネーム、および E メールアドレスのフィールドに使用する値を指定します。

[Attribute name (属性名)]: ID プロバイダの属性を MOVEit Transfer のユーザープロパティにマッピングするには、ID プロバイダのメタデータファイルでアドバタイズされている属性を選択します。ID プロバイダのメタデータファイルで使用可能な属性がアドバタイズされていない場合は、[Attribute name (属性名)] ボックスを使用して、ユーザー設定に属性名を手動で入力できます。属性名に使用する値は、ID プロバイダによって異なります。ADFS は、URI に基づいてスキーマを提供します (たとえば、[Full name (フルネーム)] には http://schemas.xmlsoap.org/claims/CommonName を使用するなど)。Shibboleth は、urn oid に基づいてスキーマを提供します (たとえば、[Full name (フルネーム)] には urn:oid:2.5.4.3 を使用するなど)。使用する適切なスキーマと値については、ID プロバイダのドキュメントを参照してください。

[Auto-create account on signon (サインオン時にアカウントを自動作成する)]: デフォルトでは、新しいユーザーが正常にサインオンすると、MOVEit にアカウントが作成されます。無効にする場合は、[No (いいえ)] をクリックします。

[Create user as a clone of (次の複製としてユーザーを作成する)]: 管理者は、この認証ソースによって作成されたユーザーのテンプレートとして、既存のユーザを選択することができます。この設定が有効である場合、選択したユーザーが複製され、新しいユーザーアカウントが作成されます。

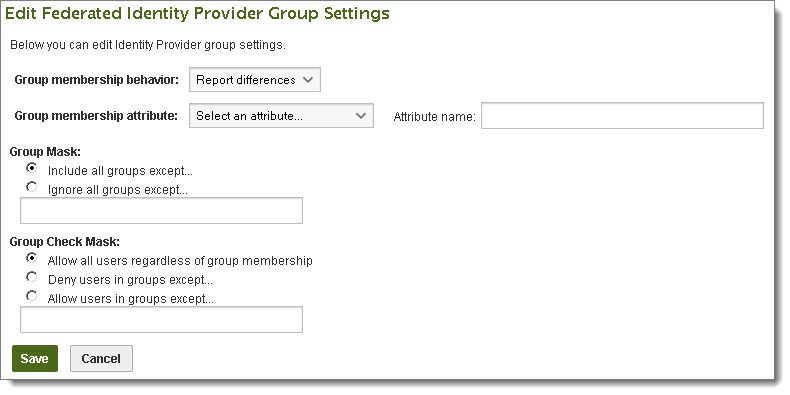

これらの設定では、MOVEit が ID プロバイダからのグループ情報を使用して、新しい MOVEit ユーザーのグループ設定を追加する方法を設定します。

[Group membership behavior (グループメンバーシップの動作)]: この設定では、グループメンバーシップの処理方法を指定します。[Ignore Differences (相違を無視する)] に設定すると、ID プロバイダのグループメンバーシップが無視されます。ただし、[Group Check Mask (グループチェックマスク)] 設定の場合を除きます。[Report Differences (相違を報告する)] に設定すると、MOVEit のグループメンバーシップと ID プロバイダのグループメンバーシップの相違がログで報告されます。[Correct Differences (相違を修正する)] に設定すると、MOVEit のグループメンバーシップと ID プロバイダのグループメンバーシップの相違が修正されます (可能な場合)。MOVEit のグループは自動的に追加されません。グループメンバーシップだけです。ID プロバイダには存在するが、MOVEit サーバーには存在しないグループは、エラーとして記載されます。

[Group membership attribute (グループメンバーシップの属性)]: グループが ID プロバイダに存在している場合は、オブジェクトプロパティのリストから選択してグループ名を設定します。

[Attribute name (属性名)]: ユーザー設定と同じように、ID プロバイダのメタデータファイルで使用可能なグループ属性がアドバタイズされていない場合は、[Attribute name (属性名)] ボックスを使用して、グループ設定に属性名を手動で入力できます。使用する適切なスキーマと値については、ID プロバイダのドキュメントを参照してください。

[Group Mask (グループマスク)]: これらの設定では、ID プロバイダと MOVEit のグループのメンバーシップを同期するときに含めるグループを指定します。1 つまたは複数のマスクが一致するものを除いたグループを含めるか、1 つまたは複数のマスクが一致するものを除いたグループを無視するように、ルールを設定できます。マスクリストは、コンマで区切られた 1 つまたは複数のグループ名マスクです。グループ名マスクには、複数文字のワイルドカード * や単一文字のワイルドカード ? を含めることができます。

[Group Check Mask (グループチェックマスク)]: これらの設定は、[Group Mask (グループマスク)] 設定と同じように機能しますが、システムで使用されるグループメンバーシップを指定し、ユーザーにサインオンを許可するか、ユーザーを自動的に作成するか (または、ユーザーの自動作成を行わないようにソースが設定されている場合は、エラーレポートで報告されます) を指定します。デフォルトでは、グループメンバーシップにかかわらず、すべてのユーザーを許可するように設定されています。また、1 つまたは複数のマスクが一致するグループ内のユーザーを除いてユーザーを拒否するか、1 つまたは複数のマスクが一致するグループ内のユーザーを除いてユーザーを許可するように、ルールを設定することもできます。[Group Mask (グループマスク)] 設定と同じように、マスクリストは、コンマで区切られた 1 つまたは複数のグループ名マスクです。グループ名マスクには、複数文字のワイルドカード * や単一文字のワイルドカード ? を含めることができます。

[Save (保存)] をクリックして、ID プロバイダに対する変更を行います。

メタデータファイルを使用して ID プロバイダを初めて追加したときと同じように、この機能を使用して ID プロバイダの設定を更新することができます。

または

プロバイダのメタデータの URL を入力し、[Update Identity Provider (ID プロバイダの更新)] をクリックします。

ID プロバイダのエントリが、メタデータファイル内の情報を使用して更新されます。

WS-Trust 認証ソースを作成する場合は、ID プロバイダからのメタデータファイルを使用して、セキュリティトークンサービス情報を追加します。トークンサービスの情報が ID プロバイダで変更された場合は、この機能を使用して設定を更新し、MOVEit に新しいトークンサービス情報を保存します。

または

プロバイダのメタデータの URL を入力し、[Update Identity Provider (ID プロバイダの更新)] をクリックします。

ID プロバイダのエントリが、メタデータファイル内の情報を使用して更新されます。