MOVEit では、Microsoft の組み込み TLS/SSL セキュリティサポートプロバイダ (Schannel.dll) を採用しています。サポートされているすべてのバージョンの Windows には、いくつかの使用可能なプロトコルと、デフォルトで有効になっている暗号スイートオプションがあります。しかし、これらすべてがセキュリティとコンプライアンスに関するユーザーのニーズに対応するわけではありません。たとえば、旧式の SSLv2 プロトコルは、サーバーでデフォルトで有効になっていますが、PCI 準拠の Web アプリケーションでは使用できません。強力な暗号化方法と許容可能なクライアントサポートを正しく組み合わせるようにしてください。

警告: 暗号スイートまたは TLS/SSL のバージョンを変更すると、TLS/SSL を使用するアプリケーションに影響を及ぼす可能性があります。変更を行う前に、他のアプリケーションの要件を確認してください。たとえば、SSL 2.0 のみを選択すると、MOVEit は Microsoft SQL データベースに接続できなくなります。このダイアログは、PCI、FIPS、またはその他の基準で許可されていない脆弱な暗号を使用しないようにするためのものです。

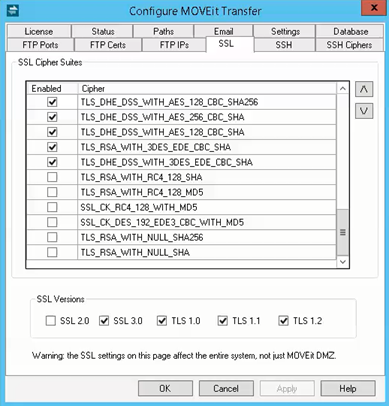

[Configure MOVEit Transfer program (MOVEit Transfer プログラムの設定)] では、[SSL] タブを使用して、SSL セッションの確立時に使用できる暗号スイートと SSL バージョンを選択できます。設定プログラムを実行するには、[Start (スタート)] メニューのショートカット [MOVEit Transfer Config] を使用します。

[SSL Cipher Suites (SSL 暗号スイート)] セクションでは、許容できる暗号スイートとその優先順位を選択できます。 暗号スイートとは、認証、暗号化、およびセキュリティ設定のネゴシエートに使用されるメッセージ認証コード (MAC) アルゴリズムの組み合わせに名前を指定したものです。デフォルトでは、基礎となる Windows OS で有効になっている暗号スイートはすべて有効です。

注: 特定のセッションに実際の暗号を選択する場合は、クライアントとサーバーの両方の優先順位を考慮してください。サーバーの最初の選択肢が必ず選択されるとは限りませんが、最終的に選択される暗号は常に、両方で許可されているアルゴリズムの組み合わせになります。

選択されているエントリを無効にする場合や、選択が解除されているエントリを有効にする場合は、[Enabled (有効)] チェックボックスを選択します。

リストの上部に近いエントリほど、下位のエントリよりも優先順位が高くなります。リスト内でエントリを上下に移動するには、矢印ボタンを使用します。脆弱な暗号スイートを許可する必要がある場合でも、強力な暗号スイートを常にリストの上部に配置してください。

SSL バージョンは、[SSL] タブの下部に表示されます。デフォルトでは、SSL 2.0、SSL 3.0、および TLS 1.0 が選択されています。選択されているバージョンによって、使用可能な暗号スイートが決まります。

選択されているバージョンを無効にする場合や、選択が解除されているバージョンを有効にする場合は、チェックボックスを選択します。

注: SSL バージョンを変更した後、変更内容を有効にするにはシステムを再起動する必要があります。

注: [システム暗号化: 暗号化、ハッシュ、署名のための FIPS 準拠アルゴリズムを使う] のセキュリティポリシー設定により、使用可能な暗号スイートとプロトコルが制限されることに注意してください。たとえば、TLS 1.0 は常に適用されます。

注: グループポリシーを使用して SSL 暗号スイートの順序を設定すると、このタブで変更した暗号スイートの順序が上書きされます。

SSL の変更をテストするには、まず OpenSSL のコピーを入手します。OpenSSL.exe は OpenSSL Project から入手できます。以下の例を参照してください。

紫色で示されているコマンドを入力します。結果は赤色で示されます。

OpenSSL を使用してリモートサーバーで SSL 3 が実行されていることを検証

このテストは、当社の moveit.stdnet.com サポートサーバーに対して実行されたものです。これは、SSL バージョン 3 を使用した接続を示しており、"RC4" と呼ばれるネゴシエートされた対称暗号化アルゴリズムと "MD5" と呼ばれる "ハッシュ" アルゴリズムを使用しています。

D:\OSOmissions>openssl s_client -connect moveit.stdnet.com:443 -ssl3

Loading 'screen' into random state - done

CONNECTED(000002AC)

depth=0 /C=US/ST=Wisconsin/L=Madison/O=Standard Networks/OU=MOVEit Site/CN=moveit

t.stdnet.com

verify error:num=20:unable to get local issuer certificate

verify return:1

depth=0 /C=US/ST=Wisconsin/L=Madison/O=Standard Networks/OU=MOVEit Site/CN=moveit

t.stdnet.com

verify error:num=27:certificate not trusted

verify return:1

depth=0 /C=US/ST=Wisconsin/L=Madison/O=Standard Networks/OU=MOVEit Site/CN=moveit

t.stdnet.com

verify error:num=21:unable to verify the first certificate

verify return:1

---

Certificate chain

0 s:/C=US/ST=Wisconsin/L=Madison/O=Standard Networks/OU=MOVEit Site/CN=moveit.s

tdnet.com

i:/C=ZA/ST=Western Cape/L=Cape Town/O=Thawte Consulting cc/OU=Certification S

ervices Division/CN=Thawte Server CA/emailAddress=server-certs@thawte.com

---

Server certificate

-----BEGIN CERTIFICATE-----

MIIC5DCCAk2gAwIBAgIDCeniMA0GCSqGSIb3DQEBBAUAMIHEMQswCQYDVQQGEwJa

QTEVMBMGA1UECBMMV2VzdGVybiBDYXBlMRIwEAYDVQQHEwlDYXBlIFRvd24xHTAb

BgNVBAoTFFRoYXd0ZSBDb25zdWx0aW5nIGNjMSgwJgYDVQQLEx9DZXJ0aWZpY2F0

aW9uIFNlcnZpY2VzIERpdmlzaW9uMRkwFwYDVQQDExBUaGF3dGUgU2VydmVyIENB

MSYwJAYJKoZIhvcNAQkBFhdzZXJ2ZXItY2VydHNAdGhhd3RlLmNvbTAeFw0wMzAx

MTQxOTI0MDlaFw0wNTAyMDcyMjA0MThaMIGBMQswCQYDVQQGEwJVUzESMBAGA1UE

CBMJV2lzY29uc2luMRAwDgYDVQQHEwdNYWRpc29uMRowGAYDVQQKExFTdGFuZGFy

ZCBOZXR3b3JrczEUMBIGA1UECxMLTU9WRWl0IFNpdGUxGjAYBgNVBAMTEW1vdmVp

dC5zdGRuZXQuY29tMIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQCncZmY8wgl

6avPENjI3b7CDrIBVVYlBXs8eA+dZGXBQ6NfS2pP3bAG2Mi4atFp49EY4WKwz/CV

tyrPeTdyZOxkuIZkiC5wH+iAFJg3J6DwpzkkVPMI4lXxiOnd6cke4ZZupwUPR/4R

w/CW2WWClQlELxv2FgOzEkqFPazzpMEWcQIDAQABoyUwIzATBgNVHSUEDDAKBggr

BgEFBQcDATAMBgNVHRMBAf8EAjAAMA0GCSqGSIb3DQEBBAUAA4GBAK7JtOFt5fW3

fEBc14waYvuzKVTSh+zBuskRSVt3C4uUtxLqMBbswUmx3n29TpHInmNoL+iXZJz2

IZEaGkMwLMXJxB0MwD19mlrK9EhZDAOI9ZUNWnZ+1gWep4SpFODFP7UOSzuU0s1z

34xKpkqtN3nzR5iRkSEZU7nxPyl29CM0

-----END CERTIFICATE-----

subject=/C=US/ST=Wisconsin/L=Madison/O=Standard Networks/OU=MOVEit Site/CN=movei

t.stdnet.com

issuer=/C=ZA/ST=Western Cape/L=Cape Town/O=Thawte Consulting cc/OU=Certification

Services Division/CN=Thawte Server CA/emailAddress=server-certs@thawte.com

---

No client certificate CA names sent

---

SSL handshake has read 904 bytes and written 304 bytes

---

New, TLSv1/SSLv3, Cipher is RC4-MD5

Server public key is 1024 bit

SSL-Session:

Protocol :SSLv3

Cipher :RC4-MD5

Session-ID:F50400000B9D20B4B6D0605AE6BE88573A3A4D7503D861281CF0691B0FDAFC62

Session-ID-ctx:

Master-Key:B556889277515F16889D048A003B1C827BF0F7DF01E2EAEEE7BD45F518912B24

F1FE19762809BA770E215C8FFA99C330

Key-Arg :None

Start Time:1075827324

Timeout :7200 (sec)

Verify return code:21 (unable to verify the first certificate)

---

(ctrl+c)

DONE

OpenSSL を使用してリモートサーバーで SSL 3 が実行されていないことを検証

このテストは、SSL3 を手動で無効にした後に内部 IIS サーバーに対して実行されたものです。

D:\OSOmissions>openssl s_client -connect localhost:443 -ssl3

Loading 'screen' into random state - done

CONNECTED(000002AC)

1484:error:1409E0E5:SSL routines:SSL3_WRITE_BYTES:ssl handshake failure:./ssl/s3

_pkt.c:529:

デフォルトでは、Microsoft SSL は重大な SSL 接続エラーのみをイベントログに記録します。ただし、Windows レジストリを変更することで、ここに記録される SSL 接続情報のレベルを変更できます。まず、以下の REG_DWORD レジストリエントリが存在することを確認します。存在しない場合は、追加します。

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\

SecurityProviders\SCHANNEL\EventLogging

このフィールドには以下のいずれかの値を使用します。

この値を有効にするには、コンピュータを再起動する必要があります。For more information, see Microsoft サポートサイトの「Schannel イベントが IIS のログを有効にする方法」トピック (#260729) を参照してください。