LDAP 認証の [Lookup + Authentication (検索および認証)] モードは、[Authentication Only (認証のみ)] モードよりも非常に柔軟性に優れています。このモードに設定すると、MOVEit Transfer は入力されたユーザーの情報について LDAP サーバーにクエリを実行し、その情報を使用してログイン文字列を作成します。このクエリにより、MOVEit Transfer は複数の異なる組織単位またはドメインからのユーザーを認証できます。また、MOVEit Transfer では、新しいユーザーアカウントを作成する際に、ユーザーの LDAP エントリからのフィールドを使用したり、LDAP サーバーと MOVEit Transfer の間でグループメンバーシップを同期したりすることもできます。

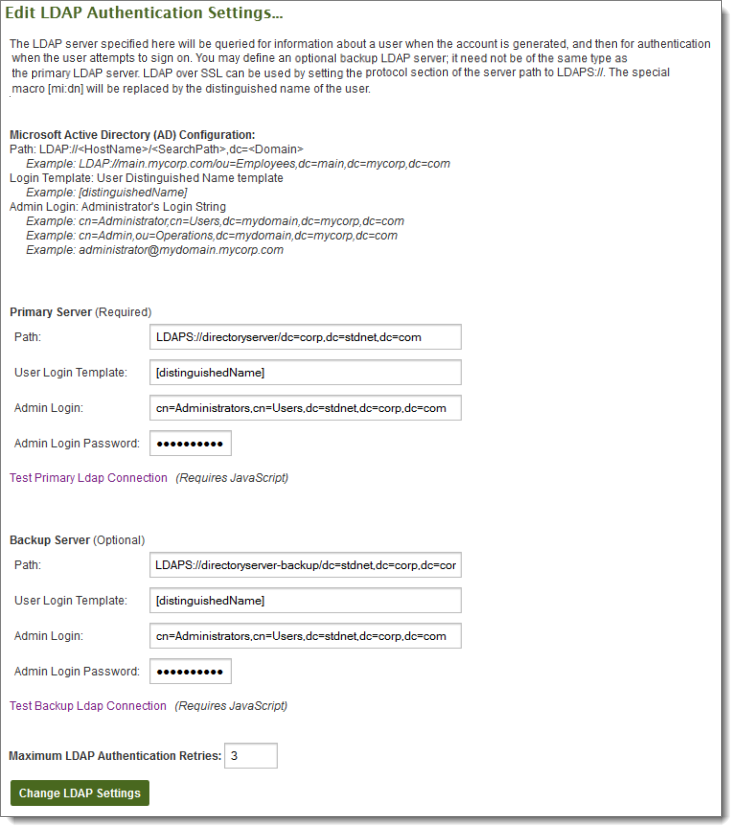

[Edit LDAP Authentication Settings (LDAP 認証設定の編集)] セクションでは、このソースに使用するプライマリおよびバックアップのサーバー URL、管理者のログインとパスワード、およびログインテンプレートを指定します。プライマリの URL とログインテンプレートは必須です。他のすべてのフィールドはオプションです。

パスフィールドで "LDAP://..." と "LDAPS://..." を使用して、LDAP over SSL を使用するかどうかを指定します。MOVEit Transfer と LDAP サーバー間での認証情報やその他のユーザー情報の伝送を保護するには、LDAP over SSL を使用することを強くお勧めします。最近のほとんどの LDAP サーバーではこれがサポートされています。

基本 LDAP URL に加えて、ユーザーを検索するための基本 LDAP パスを [Path (パス)] 設定に指定する必要があります。たとえば、FileTransfer 組織単位のユーザーだけに MOVEit Transfer へのサインオンを許可する必要がある場合は、パスを "LDAPS://server.company.com/ou=FileTransfer,dc=server,dc=company,dc=com" に設定します。パスフィールドで "LDAP://..." と "LDAPS://..." を使用して、LDAP over SSL を使用するかどうかを指定します (MOVEit Transfer と LDAP サーバー間での認証情報やその他のユーザー情報の伝送を保護するには、LDAP over SSL を使用することをお勧めします。)

マクロをログインテンプレートで使用すると、ユーザーの適切なログイン文字列を作成できます。LDAP ユーザーエントリのフィールドは、フィールド名を角かっこ ([]) で囲むことによって使用できます。たとえば、LDAP フィールド distinguishedName の値をユーザーのログイン文字列に使用する場合は、ログインテンプレートを [distinguishedName] に設定します。特殊なマクロ [mi:dn] は、MOVEit Transfer によってユーザーの LDAP 識別名として解釈されます。

管理者のログイン文字列およびパスワードの設定では、MOVEit Transfer が LDAP サーバーにログインして、入力されたユーザーについての情報を見つけるために使用するアカウントを指定します。これは、夜間スケジューラが MOVEit Transfer と LDAP サーバー間でユーザー情報を同期するために使用するアカウントでもあります。

[Authentication Only (認証のみ)] モードと同じように、[Max Retries (最大試行回数)] 設定を使用することもできます。[Max Retries (最大試行回数)] では、クエリでエラーが発生した場合に、認証ソースに対してクエリをあと何回実行するかを指定します。この設定は、ユーザー情報のクエリではなく、ユーザーの認証にのみ適用されます。

プライマリおよびバックアップの両方の LDAP サーバーセクションに [Test Connection (テスト接続)] リンクがあり、認証設定のテストに使用できます。いずれかのリンクをクリックすると、[LDAP Connection Test Results (LDAP 接続テスト結果)] ウィンドウが表示されます。このウィンドウには、テストのパラメータ、テストの結果、およびテスト中に収集された診断情報がリストされます。

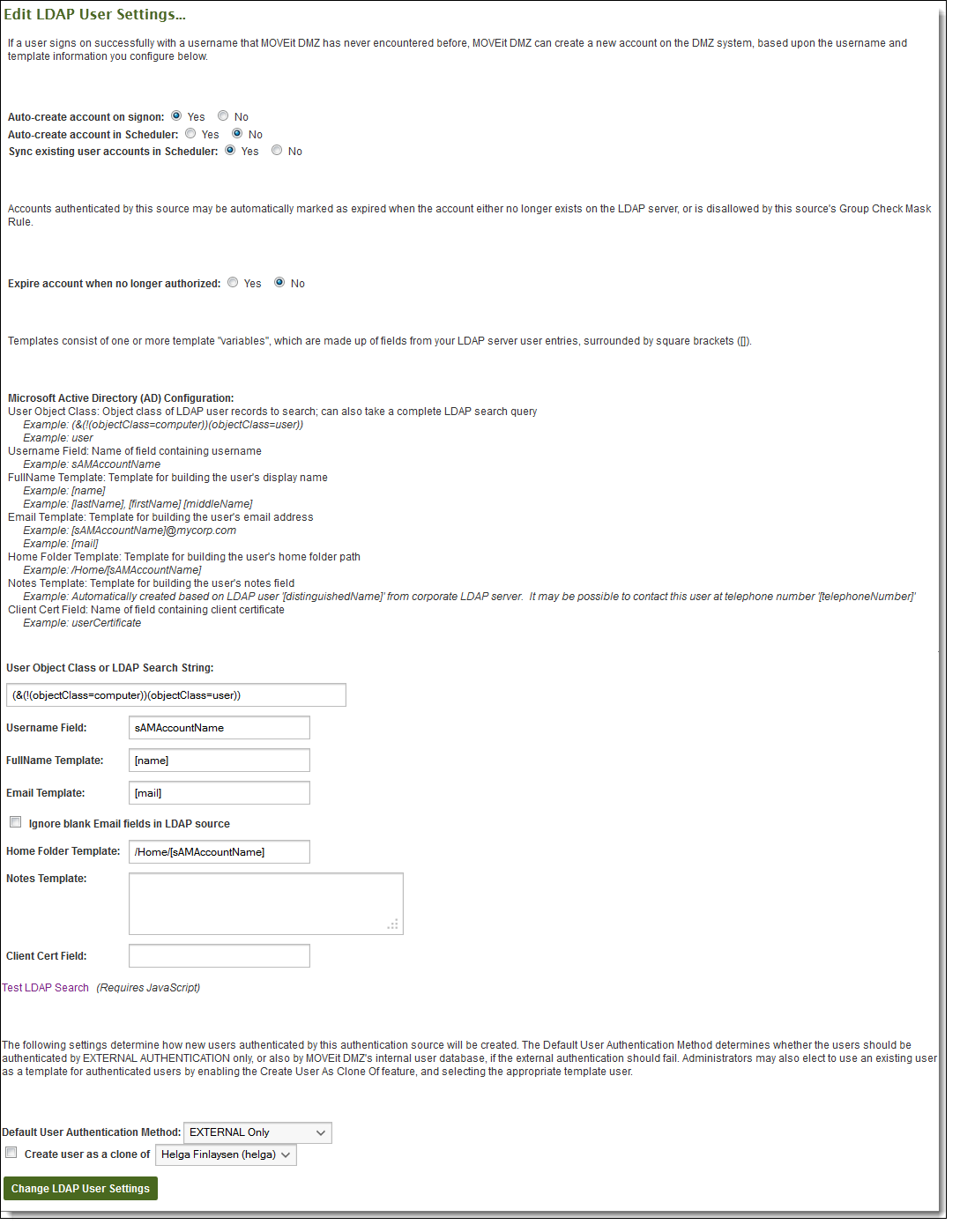

[Edit LDAP User Settings (LDAP ユーザー設定の編集)] セクションでは、このソースで認証されたユーザーの処理方法を指定します。新しいユーザーを作成するための値を指定するだけでなく、その後のサインオンで多数のさまざまなテンプレートも使用されます。また、LDAP での夜間同期タスクにより、ユーザーアカウントとユーザーの LDAP エントリとの同期が保たれます。

[Authentication Only (認証のみ)] モードと同じように、[Auto-Create Account on Signon (サインオン時にアカウントを自動作成する)] 設定では、新しいユーザーが正常に認証された場合、自動的に MOVEit Transfer に追加するかどうかを指定します。[Auto-Create Account in Scheduler (スケジューラでアカウントを自動作成する)] 設定では、LDAP サーバーには存在するが MOVEit Transfer には存在しないユーザーを自動的に追加するかどうかも指定します。

[Expire Account When No Longer Authorized (認証されなくなったらアカウントを期限切れにする)] 設定を使用すると、LDAP サーバーによって以前に認証されたユーザーが、LDAP サーバーから削除されたり、グループチェックマスクのルールによって許可されなくなったりしてサインオンできなくなった場合に、期限切れとしてマークすることができます。ユーザーの有効期限が切れると、LDAP サーバーで再認証するか、管理者がユーザーのステータスを手動で変更しない限り、7 日後に組織から削除されます。

[User Object Class (ユーザーオブジェクトクラス)] および [Username Field (ユーザー名フィールド)] の設定では、ユーザーのサインオン時と夜間のスケジュールタスク時の両方で、MOVEit Transfer が LDAP サーバーに対して実行する検索を定義します。[User Object Class (ユーザーオブジェクトクラス)] では、LDAP エントリがユーザーであることを示す objectClass プロパティの値を指定します。[Username Field (ユーザー名フィールド)] では、ユーザーエントリのユーザー名が含まれるフィールドの名前を指定します。

[User Object Class (ユーザーオブジェクトクラス)] 設定を使用すると、より詳細な LDAP クエリを行うこともできます。これは、ディレクトリ内のコンピュータがユーザーとしても見なされる Active Directory などの場合に便利です。本物のユーザーアカウントのみを返すには、objectClass=user であるすべてのオブジェクトを取得するが、objectClass=computer であるオブジェクトは取得しないように、より詳細なクエリが必要です。このより詳細なクエリを [User Object Class (ユーザーオブジェクトクラス)] 設定に入力すると、システムはこれを正しく解釈して実行します。上記の例の場合、ユーザーオブジェクトクラスは次のようになります。

(&(!(objectClass=computer))(objectClass=user))

[Fullname (フルネーム)]、[Email (E メール)]、[Home Folder (ホームフォルダー)]、および [Notes (メモ)] テンプレートフィールドでは、新しく作成したユーザーに使用する値と、既存のユーザーを同期するための値を指定します。これらのテンプレートフィールドでは、LDAP ユーザーエントリ内のフィールドのマクロを使用できます。MOVEit Transfer 固有のマクロ [mi: userid] を [Home Folder (ホームフォルダー)] テンプレートで使用すると、ユーザーのホームフォルダーの作成に MOVEit Transfer ユーザー ID を使用するように指定することができます。また、[Authentication Only (認証のみ)] モードと同じように、[Default Authentication Method (デフォルトの認証方法)] 設定では、新しく作成したユーザーの認証に外部認証ソースと MOVEit Transfer 内部データベースの両方を使用するか、外部ソースのみを使用するかを指定します。ユーザーを作成するときは 4 つのフィールドがすべて使用されますが、ユーザーを同期するときは [Fullname (フルネーム)] および [Email (E メール)] フィールドのみが使用されます。

[Email (E メール)] テンプレートフィールドでは、[Ignore blank Email fields in LDAP source (LDAP ソースの空白の「Email (E メール)」フィールドを無視する)] をオンにして、LDAP ソースの空白の E メールアドレスが MOVEit Transfer のユーザー設定と同期されないようにすることができます。こうすると、MOVEit Transfer の既存の E メールエントリが LDAP の空白のエントリで上書きされることはありません。

[Client Cert Field (クライアント証明書フィールド)] 設定では、ユーザーエントリにクライアント証明書が含まれている LDAP フィールドを定義します。この設定を空白以外の値に設定すると、MOVEit Transfer は LDAP サーバーを信頼できるクライアント証明書リポジトリと見なします。これは、Web インターフェイスを通じて手動で追加されたクライアント証明書が LDAP サーバーのいずれかの値によって上書きされることを意味します。クライアント証明書を LDAP サーバー以外で管理する場合は、このフィールドを空白のままにしておく必要があります。

値が空白でない場合、一致する LDAP フィールドで見つかったクライアント証明書は、身元確認および認証目的で、MOVEit Transfer の内部クライアント証明書ストアに追加されます。ユーザーの LDAP エントリにリストされているすべての証明書が MOVEit Transfer の内部ストアと同期されます。

サポートされているクライアント証明書の種類は、DER でエンコードされた X.509 証明書と Base64 でエンコードされた X.509 証明書です。その他の種類は、MOVEit Transfer では処理されません。

注: MOVEit Transfer の内部ストアに保存されている自己署名クライアント証明書は、LDAP の同期中、サーバー上にある Microsoft の信頼されたルートストアに追加されません。これは、手動で操作しなければ、MOVEit Transfer の認証方法として使用できないことを意味します。このため、LDAP に保存されているクライアント証明書を MOVEit Transfer で使用する場合は、信頼された CA 証明書で署名されている証明書のみを使用してください。

[Test LDAP Search (LDAP 検索のテスト)] リンクを使用すると、ユーザー設定が LDAP ディレクトリ上でのユーザーアカウントの検索に適していることをテストして確認できます。リンクをクリックすると、[Advanced LDAP Search Test Results (LDAP 検索の詳細なテスト結果)] ウィンドウが表示されます。このウィンドウには、テストのパラメータ、テストの結果、およびテスト中に収集された診断情報がリストされます。

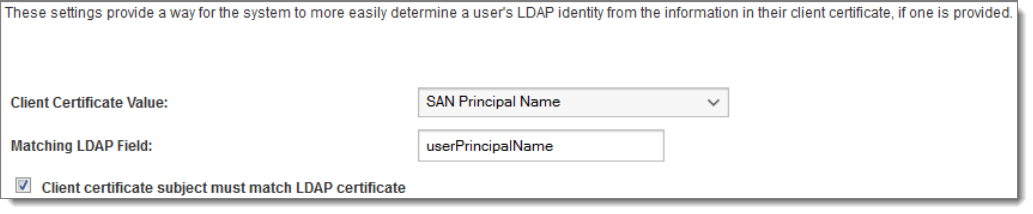

これらの設定を行うと、指定されているのがクライアント証明書のみである場合でも、MOVEit Transfer はより簡単に LDAP でユーザーのレコードを検索できます。これらの設定は、[Allow Username from Client Certificate (クライアント証明書からのユーザー名を許可する)] 設定が [Default HTTP Policy Settings (デフォルトの HTTP ポリシー設定)] ページで有効になっている場合にのみ使用できます。詳細については、「セキュリティポリシー - インターフェイス」ページを参照してください。

[Allow Username from Client Certificate (クライアント証明書からのユーザー名を許可する)] 設定が有効である場合、ユーザーは指定したクライアント証明書に基づいて MOVEit Transfer でユーザー名が自動的に検出されるように選択できます。MOVEit Transfer では、独自の内部クライアント証明書ストアを検索するだけでなく、LDAP 外部認証ソースを検索することもできます (使用可能なソースがあり、[Client Certificate Field (クライアント証明書フィールド)] が設定されている場合)。ただし、クライアント証明書は生データ値として LDAP に保存されているため、効率よく検索することはできません。適切な証明書を求めて LDAP ユーザーリスト全体を検索すると長時間かかる可能性があるため、これを避けるために管理者はこれらの設定を使用して、指定したクライアント証明書の値と LDAP 内の検索可能なフィールドを照合することができます。

[Client Certificate Value (クライアント証明書の値)] 設定では、一致するユーザーエントリを見つけるために LDAP での検索の対象となる、指定したクライアント証明書からの値を定義します。使用可能なクライアント証明書の値は次のとおりです。

[Matching LDAP Field (一致する LDAP フィールド)] 設定では、ユーザーの LDAP エントリを検索する際に、選択したクライアント証明書の値が一致する必要のある LDAP フィールドを定義します。

[Create User As Clone Of (次の複製としてユーザーを作成する)] 設定では、管理者は、この認証ソースによって作成されたユーザーのテンプレートとして、既存のユーザーを選択することができます。この設定が有効である場合、選択したユーザーが複製され、新しいユーザーアカウントが作成されます。ブラウザで JavaScript が有効になっており、組織に 1 人以上のテンプレートユーザーが存在している場合は、デフォルトにより、テンプレートユーザーだけがドロップダウンメニューに表示されます。[Show All Users (すべてのユーザーを表示)] リンクをクリックすると、すべてのユーザーが再度リストされます。この機能は特に、外部認証機能を通じて作成されたユーザーに、他のインターフェイスを通じて作成されたユーザーとは異なるインターフェイス、認証ルール、またはアクセス許可を持たせる際に便利です。

あらかじめ設定された有効期限ポリシー ([expire after 30 days of inactivity (非アクティブ状態が 30 日続いたら期限切れにする)] など) を使用してユーザーを複製する場合は、「テンプレートユーザー」(ステータスが [active (アクティブ)] または [inactive (非アクティブ)] でなく [template (テンプレート)] であるユーザー) を使用する必要があります。テンプレートユーザーの複製により、MOVEit Transfer ではユーザー間で有効期限ポリシーを引き継ぐことができますが、テンプレートユーザー自身は有効期限ポリシーの影響を受けません。

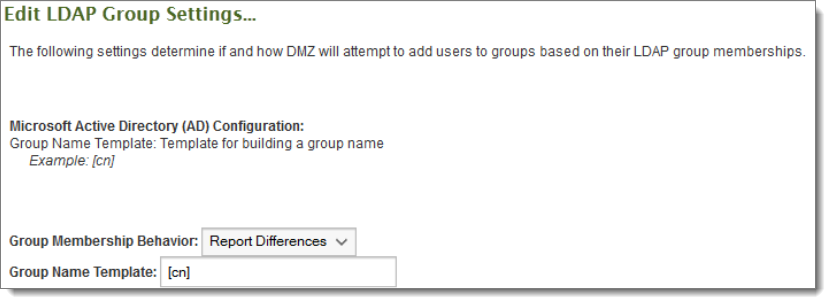

[Edit LDAP Group Settings (LDAP グループ設定の編集)] セクションでは、ユーザーの認証、作成、同期を行う際に、LDAP グループメンバーシップをどのように処理するかを指定します。LDAP グループメンバーシップは、マスクとマスクルールのセットに基づいて MOVEit Transfer でミラーリングできます。ユーザーは、グループマスクとマスクルールの別のセットに基づいて MOVEit Transfer へのサインオンを許可または拒否できます。

[Group Membership Behavior (グループメンバーシップの動作)] 設定では、グループメンバーシップの処理方法を指定します。[Ignore Differences (相違を無視する)] に設定すると、LDAP のグループメンバーシップが無視されます。ただし、[Group Check Mask (グループチェックマスク)] 設定の場合を除きます。[Report Differences (相違を報告する)] に設定すると、MOVEit Transfer のグループメンバーシップと LDAP のグループメンバーシップの相違が夜間スケジューラによってエラーとして報告されます。[Correct Differences (相違を修正する)] に設定すると、MOVEit Transfer のグループメンバーシップと LDAP のグループメンバーシップの相違が修正されます (可能な場合)。MOVEit Transfer のグループは自動的に追加されません。グループメンバーシップだけです。LDAP サーバーには存在するが、MOVEit Transfer には存在しないグループは、夜間スケジューラによりエラーとして報告されます。

LDAP グループが見つかると、MOVEit Transfer はそのオブジェクトプロパティに対するクエリを実行し、取得します。これらのプロパティは、グループの名前を決めるためのマクロとして使用できます。MOVEit Transfer サーバー上のグループに対して一致させる LDAP グループの名前を MOVEit Transfer で決定できるようにするには、これらのマクロの 1 つ以上を [Group Name Template (グループ名テンプレート)] 設定に入力する必要があります。

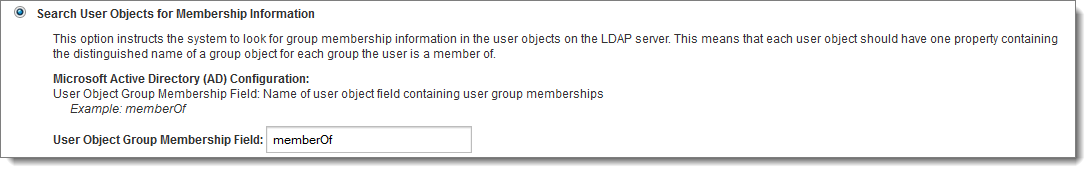

特定のユーザーがメンバーである LDAP グループを実際に検索する場合、2 つの方法があります。1 つ目は、ユーザーの LDAP エントリで、そのユーザーがメンバーであるグループを示すプロパティを検索する方法です。この方法はデフォルトであり、[Search User Objects for Membership Information (ユーザーオブジェクトでメンバーシップ情報を検索する)] オプションをオンにすると使用されます。

このオプションで使用できる設定は、[User Object Group Membership Field (ユーザーオブジェクトのグループメンバーシップフィールド)] だけです。ユーザーがメンバーとして属する各グループについて、ユーザーの LDAP エントリにこれらのいずれかのフィールドがあり、参照グループの識別名が含まれている必要があります。

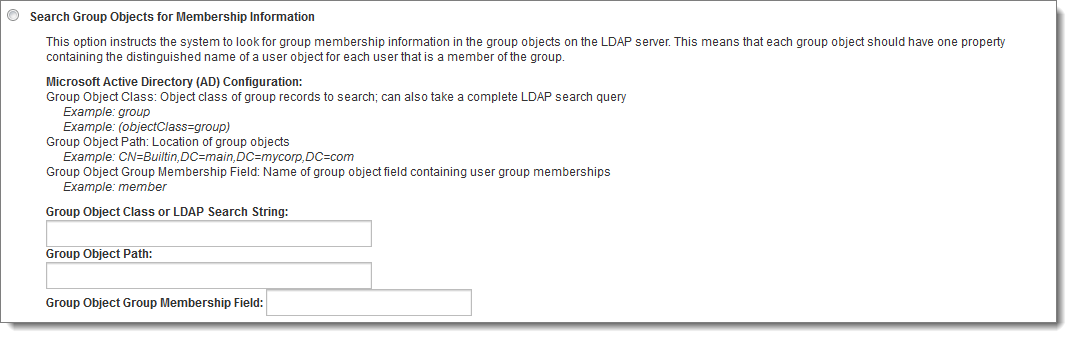

2 つ目は、LDAP サーバー上のグループエントリで、現在のユーザーがメンバーであることを示すプロパティを検索して、ユーザーのグループメンバーシップを判断する方法です。LDAP サーバーで、そのユーザーエントリにグループメンバーシップ情報が提供されない場合、LDAP と MOVEit Transfer の間でグループメンバーシップを同期するには、このオプションを使用する必要があります。

このオプションでは、3 つの設定を使用できます。1 つ目は [Group Object Class or LDAP Search String (グループオブジェクトクラスまたは LDAP 検索文字列)] で、[Edit LDAP User Settings (LDAP ユーザー設定の編集)] セクションの [User Object Class or LDAP Search String (ユーザーオブジェクトクラスまたは LDAP 検索文字列)] 設定に似ています。この値は、LDAP エントリがグループであることを示す objectClass プロパティの値に設定する必要があります。より詳細なクエリが必要な場合は、この値を、ディレクトリからグループオブジェクトを返す完全な LDAP クエリに設定することもできます。

2 つ目の設定は [Group Object Path (グルーオブジェクトパス)] です。この設定では、MOVEit Transfer がグループオブジェクトの検索を開始する LDAP ディレクトリ内の場所を定義します。これは、プライマリサーバーまたはバックアップサーバーのパス設定で指定したパスと同じにすることができます。これらのパスをユーザー固有の場所に設定している場合は、別のパスでも構いません。

注: [Group Object Path (グループオブジェクトパス)] の値に LDAP ホストまたは URL を含めることはできません。プライマリサーバーまたはバックアップサーバーのパス設定で定義されたホストが使用されます。

3 つ目の設定は、[Group Object Group Membership Field (グループオブジェクトのグループメンバーシップフィールド)] で、[Search User Objects for Membership Information (ユーザーオブジェクトでメンバーシップ情報を検索する)] オプションの下にある [User Object Group Membership Field (ユーザーオブジェクトのグループメンバーシップフィールド)] 設定に似ています。LDAP グループのメンバーである各ユーザーについて、グループの LDAP エントリにこれらのいずれかのフィールドがあり、参照ユーザーの識別名が含まれている必要があります。

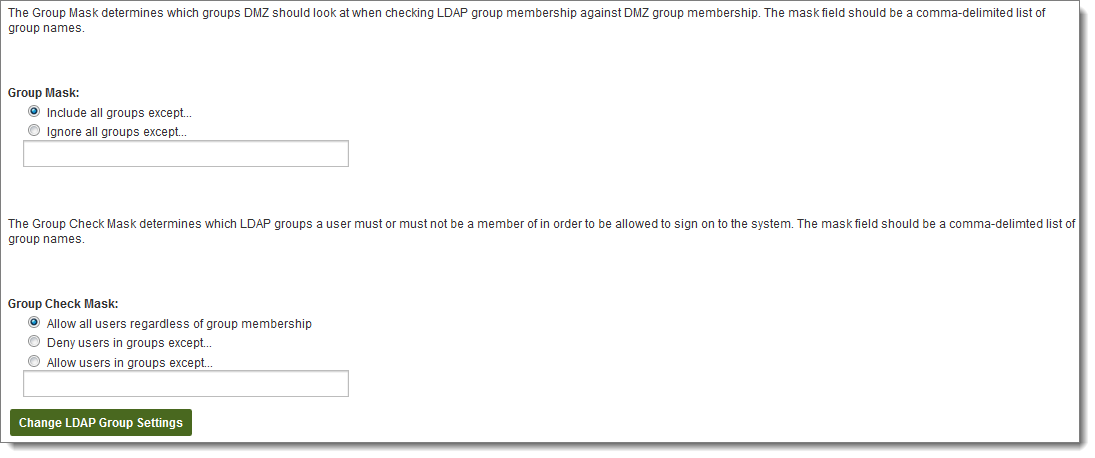

[Group Mask (グループマスク)] 設定では、LDAP と MOVEit Transfer のグループメンバーシップを同期するときに含めるグループを指定します。1 つまたは複数のマスクが一致するものを除いたグループを含めるか、1 つまたは複数のマスクが一致するものを除いたグループを無視するように、ルールを設定できます。マスクリストは、コンマで区切られた 1 つまたは複数のグループ名マスクです。グループ名マスクには、複数文字のワイルドカード * や単一文字のワイルドカード ? を含めることができます。

[Group Check Mask (グループチェックマスク)] 設定は、[Group Mask (グループマスク)] 設定と同じように機能しますが、システムで使用されるグループメンバーシップを指定し、ユーザーにサインオンを許可するか、ユーザーを自動的に作成するか (または、スケジューラでユーザーの自動作成を行わないようにソースが設定されている場合は、スケジューラのエラーレポートで報告されます) を指定します。デフォルトでは、グループメンバーシップにかかわらず、すべてのユーザーを許可するように設定されています。また、1 つまたは複数のマスクが一致するグループ内のユーザーを除いてユーザーを拒否するか、1 つまたは複数のマスクが一致するグループ内のユーザーを除いてユーザーを許可するように、ルールを設定することもできます。[Group Mask (グループマスク)] 設定と同じように、マスクリストは、コンマで区切られた 1 つまたは複数のグループ名マスクです。グループ名マスクには、複数文字のワイルドカード * や単一文字のワイルドカード ? を含めることができます。

他のユーザーのプロパティを確認するために必要なアクセス許可は、LDAP サーバーの種類によって異なります。Active Directory サーバーでは、これらのプロパティを表示するために必要となる一般的なアクセス権は通常、ドメインユーザーに与えられます。この点を考慮して、[Admin Login (管理者ログイン)] フィールドで設定するユーザー認証情報は、少なくともこのグループのメンバーにしてください。

認証の問題をデバッグする際のフレーズ (デバッグログ) は、次のとおりです。

"SearchForUsers: filter='(&(objectClass=user)(samaccountname=freduser))'"

何らかの違いがある場合 (ただし、freduser の代わりに目的のユーザー名が指定されている場合を除く)、[LDAP User (LDAP ユーザー)] セクションの [Username (ユーザー名)] フィールドに設定した値をダブルチェックしてください。