リモートアクセスポリシーでは、ユーザーおよび管理者がこの組織にアクセスするための IP アドレス/ホスト名のリストを定義します。

登録したアクセス設定は、ユーザーまたは管理者に適用できます。管理者の指定には、FileAdmin と Admin が含まれます。ユーザーの指定には、User と TempUser が含まれます。Web 投稿ルールは、MOVEit Transfer システムに Web 投稿を送信するが、実際にはサインオンしない匿名ユーザーに適用されます。

SysAdmin の登録済みアクセスは、[System Settings (システム設定)] の [Remote Access (リモートアクセス)] セクションで設定されます (詳細については、「Web インターフェイス - 設定 - Ad Hoc Transfer - アクセス - 未登録送信者」の「未登録送信者のリモートアクセスルール」を参照してください)。

これらの設定は、特定のユーザーのカスタム IP/ホスト名ルールでオーバーライドすることもできます (組織によっては、これらのデフォルト設定を空白のままにしたり、ユーザーごとに特定の IP アドレスのみを許可したりします)。

デフォルトでは、管理者とユーザーはローカルコンソールからのみサインオンできます。このため、デフォルト値が設定されている場合、管理者のホームページには、このアクセス権を上げるためのリマインダーがあります。また、SysAdmin には、新しい組織を作成する際に、許可済みアドレスの範囲を拡大する機会が与えられます。また、デフォルトにより、匿名の Web 投稿ユーザーは MOVEit Transfer に情報を送信できますが、新しい Web 投稿フォルダーを作成することはできません。

注: MOVEit Transfer では、IPv6 アドレス (クライアント) からのリモートアクセスはサポートされていません。接続の問題を回避するため、MOVEit Transfer サーバーでは IPv6 アドレスを無効にすることをお勧めします。IPv6 を無効にするには、Windows でネットワークインターフェイスカードの [Local Area Connection Properties (ローカルエリアの接続プロパティ)] を開き、インターネットプロトコルバージョン 6 (TCP/IPv6) のプロパティが選択されていないことを確認します。

ホストのアクセスルールに加えて、組織の信頼されたホストのリストを指定できます。[Trusted Hosts (信頼されたホスト)] リスト内のホストは、通常の IP ロックアウトおよびセッション IP の一貫性チェックをバイパスします。実際には、ユーザーが信頼されたホストから組織にサインオンすると、ローカルホストからのサインオンのように動作します。詳細については、このドキュメントの「信頼されたホスト」セクションを参照してください。

リモートアクセスルールリストは、以下のように構成されています。

注: 「未登録送信者」ページの「未登録送信者のリモートアクセスルール」も参照してください。

各セクションには、現在のすべてのルールが含まれています。実行時に、ルールはここに表示されている上から下への順序で処理されます。

各ルールには、次のような列があります。

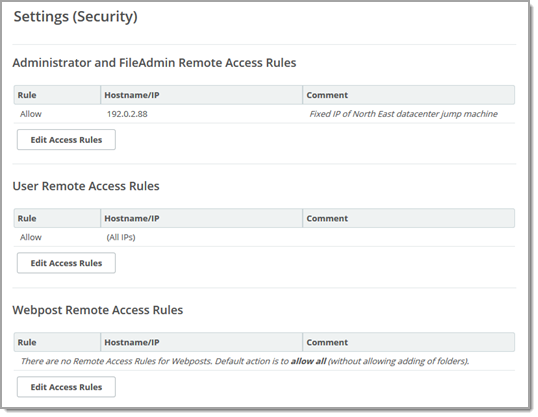

さらに、各セクション (セクションの最後のルールの下) の [Edit Access Rules (アクセスルールの編集)] ボタンをクリックすると、セクションごとに個別のページが開きます。つまり、[Administrator and FileAdmin Remote Access Rules (管理者および FileAdmin のリモートアクセスルール)]、[User Remote Access Rules (ユーザーのリモートアクセスルール)]、および [Webpost Remote Access Rules (Web 投稿のリモートアクセスルール)] に 1 ページずつです。

ルールのいずれかのセクションで [Edit Access Rules (アクセスルールの編集)] をクリックすると、そのセクションの個別のページが開きます。[Administrator and FileAdmin Remote Access Rules (管理者および FileAdmin のリモートアクセスルール)] (以下に表示)、[User Remote Access Rules (ユーザーのリモートアクセスルール)]、および [Webpost Remote Access Rules (Web 投稿のリモートアクセスルール)] に個別のページがあります。

以下のアクションがあります。

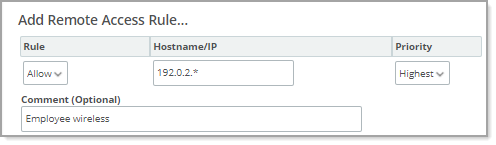

また、[Add Remote Access Rule (リモートアクセスルールの追加)] リンク (最後のルールの下) をクリックすると、[Add Remote Access Rule (リモートアクセスルールの追加)] ページが開き、新しいルールを追加できます。

注: [Add Remote Access Rule (リモートアクセスルールの追加)] ページ ([Add Remote Access Rule (リモートアクセスルールの追加)] ボタンで開く) と [Edit Access Rule (アクセスルールの編集)] ページ ([Edit (編集)] ボタンで開く) は同じです。ただし、[Edit (編集)] ページには、選択したルールの既存の値が入力されます。

このページのフィールドでは、ホスト名/IP アドレスまたは範囲の組み合わせと、それを許可するか拒否するかを定義します。個々のルールには、他のアクセスルールとの組み合わせで適用する優先順位を割り当てることができます。新しいルールの場合は、フィールドに入力して新しいリモートアクセスルールを作成し、[Add Entry (エントリの追加)] ボタンをクリックします。同様に、既存のルールの場合は、フィールドを変更し、[Update Entry (エントリの更新)] ボタンをクリックします。

このページには、以下のフィールドとボタンがあります。

ホスト名/IP のエントリは、個々のホスト名、個々の数値 IP アドレス、またはホスト名やアドレスの範囲に対して照合できるマスクです。アスタリスク (*) は特定位置の任意の値に一致します。たとえば、2* は 23 や 213 に一致し、*cat は tomcat や bobcat に一致します。* は上記のすべてに一致します。

ダッシュ (-) は、ダッシュの両側の数値またはその間の数値に一致します。たとえば、2-4 は 2、3、4 に一致しますが、1 や 5 には一致しません。

入力された IP アドレスまたはホスト名をテストするとき、ルールは上から下へ処理されます。入力された IP またはホスト名に適用される最初のルールは、アクセスを実際に許可または拒否するルールです。

デフォルトでは、すべての IP アドレスおよびホスト名がリストの最後まで当てはまらないと拒否されます。

具体的な IP アドレスおよびホスト名 (192.168.3.4 や test.stdnet.com など) は上部にあります。IP アドレスおよびホスト名の範囲 (192.168.3.* や *.stdnet.com など) は中間にあります。すべての値に一致するエントリ (192.*.*.* や *.edu など) は下部にあります。

以下のようなアクセスリストがあるとします。

許可/拒否 |

IP アドレスまたはホスト名 |

ALLOW |

192.168.3.24 |

ALLOW |

test.stdnet.com |

ALLOW |

192.168.4.* |

ALLOW |

*.bed.stdnet.com |

DENY |

192.168.5.1-64 |

ALLOW |

192.168.5.* |

以下のアドレスがアクセスを許可または拒否されます。

入力アドレス |

許可 |

理由 |

192.168.3.24 |

はい |

"ALLOW 192.168.3.24" に一致 |

test.stdnet.com |

はい |

"ALLOW test.stdnet.com" に一致 |

192.168.4.21 |

はい |

"ALLOW 192.168.4.*" に一致 |

feather.bed.stdnet.com |

はい |

"ALLOW *.bed.stdnet.com" に一致 |

192.168.5.21 |

いいえ |

"DENY 192.168.5.1-64" に一致 |

192.168.5.121 |

はい |

"ALLOW 192.168.5.*" に一致 |

192.168.6.34 |

いいえ |

いずれのエントリにも一致しない |

ユーザーが MOVEit Transfer サーバー自体と同じマシンで実行されている Web ブラウザから MOVEit Transfer サーバーにサインオンすると、通常の http://MOVEitDMZ.example.com... の URL ではなく、http://localhost... または http://127.0.0.1... で始まる URL を使用して MOVEit Transfer に接続している場合、そのユーザーはコンソールに接続するよう求められます。

このようなコンソール接続は、リモートアクセスリストの対象ではありません。この例外により、SysAdmin が空のアクセスリストが原因でロックアウトされることはありません。SysAdmin は、MOVEit Transfer が実行されている同じマシンからいつでもサイオンできるからです。コンソールを通じた MOVEit Transfer への不正アクセスを防ぐには、MOVEit Transfer の Windows ユーザーとサーバー自体の物理的セキュリティを守るために細心の注意を払ってください。

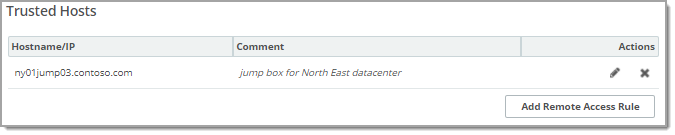

この機能を使用すると、組織管理者はホストを組織の信頼されたホストとして指定し、ホストにローカルホストと同じ権限を付与することができます。

通常の動作では、ローカルインターフェイスから MOVEit Transfer にアクセスするクライアントは、通常の IP ロックアウトおよびセッション IP 整合性チェックをバイパスします。これにより、MOVEit Transfer FTP サーバーや MOVEit Transfer SSH サーバーなどのサービスが正しく機能し、クライアントの IP アドレスを表示目的とログ記録目的で提示できるようになります。信頼されたホストもこれらのチェックをバイパスします。

この機能は、次のような状況で使用できます。

誰かが既存のユーザーとしてサインオンの試行と失敗を繰り返すと、アクセス元の IP アドレスがロックアウトされる場合があります。 信頼されたホストを使用すると、ロックアウト動作をオーバーライドできます。 ユーザーの組織に関連付けられている信頼されたホストのエントリが参照され、クライアントの IP アドレスが信頼されたホストに一致した場合、その IP アドレスはロックアウトされません。 存在しないユーザーとして試行に失敗した場合に、組織が指定されていなければ、デフォルト組織の信頼されたホストのエントリが参照されます。

注: 信頼されたホストは、不正アクセスを防ぐために MOVEit Transfer に組み込まれている標準セキュリティ対策の多くを回避します。絶対に必要な場合にしか、このリストにホストを追加しないでください。また、セキュリティ上の理由により、*.*.*.* の [All IPs (すべての IP)] マスクは、信頼されたホストのエントリとしては許可されません。

[Trusted Hosts (信頼されたホスト)] リストにエントリを追加するには:

[Hostname/IP (ホスト名/IP)] フィールドには、ホスト名または IP アドレスのいずれかを指定できます。どちらにもワイルドカード文字を使用でき、IP アドレスは範囲の形式で指定することもできます。例を次に示します。11.22.33.44、11.22.33.*、11.22.33.44-55、jsmith.mycompany.com、*.mycompany.com のようにします。

注: ホスト名と IP アドレスを入れ替えることはできません。 myhost1 が 192.168.1.200 に解決され、リストに myhost1 は含まれているが 192.168.1.200 は含まれていない場合、ユーザーは https://myhost1 で始まる URL を使用してホストにアクセスできますが、https://192.168.1.200 で始まる URL ではアクセスできません。

エントリを追加すると、許可済みホストのリストに表示されます。

矢印ボタンを使用して、優先順位リストでエントリを上下に移動します。リストの上部にあるエントリが先に処理されます (これらのボタンは、エントリが 2 つ以上ある場合にのみ表示されます)。

許可済みホストのリストでエントリを見つけ、[Edit (編集)] ボタンをクリックし、変更を入力します。

許可済みホストのリストでエントリを見つけます。エントリの横の [Delete (削除)] を選択し、[Yes (はい)] を選択して削除を確認します。

IP アドレスがロックアウトされると、特定のサイトのすべての組織でロックアウトされます。どの管理者も IP アドレスのロックを解除することができます。IP は一度に 1 つずつロック解除することも、[Unlock All IP Addresses (すべての IP アドレスのロック解除)] リンクを使用して一度にすべてをロック解除することもできます。IP アドレスのロックを解除すると、すべての組織でロックが解除されます。また、IP アドレスがロックアウトされると、通知プロパティを [On+Admin (オン + 管理者)] に設定しているすべての SysAdmin ユーザーが、ロックアウトの発生を知らせる E メール通知を受け取ります。システム以外の組織が 1 つだけ設定されている場合は、通知プロパティを [On+Admin (オン + 管理者)] に設定しているその組織の管理者ユーザーも E メール通知を受け取ります。

IP ロックアウトポリシーを設定できるのは、SysAdmin だけです (詳細については、「システムのリモートアクセスポリシー」ページの「IP ロックアウトポリシー」セクションを参照してください)。バージョン 4.0 以降では、IP ロックアウトがデフォルトで有効になっており、5 分間で 15 回試行に失敗すると IP アドレスをロックアウトするように設定されています。

IP アドレスのロックを解除しても、IP ロックアウトをトリガーしたユーザーはロックされて非アクティブなままです。[User Profile (ユーザープロファイル)] でユーザーのアカウントステータスを変更できます。

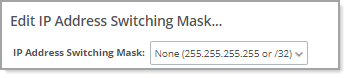

セッションハイジャックを防ぐために、MOVEit Transfer では通常、セッションで使用される IP アドレスをそのセッション中に変更することはできません。ただし、一部のファイアウォールおよびプロキシサーバーでは、インターネットにアクセスするユーザーに割り当てる IP アドレスのプールを使用し、同一のセッション内でもユーザーに異なる IP アドレスを割り当てることができる場合があります。このようなユーザーにサーバーへのフルアクセス権を付与するために、管理者は IP スイッチング機能を使用して、セッション IP アドレスを変更できる許容範囲を設定することができます。

デフォルトでは、[IP Switching (IP スイッチング)] オプションは [None (なし)] (255.255.255.255 または /32 のサブネットマスクに対応) に設定されています。この設定では、どのような種類の IP アドレススイッチングもできません。その他の使用可能な値は次のとおりです。