MOVEit Transfer Config ユーティリティを使用して MOVEit FTP サーバーを設定します (通常は、ユーザー、グループ、フォルダー設定などは Web インターフェイスまたは MOVEit API を通じて維持されます)。[Start (スタート)] メニューショートカットの [MOVEit Transfer Config (MOVEit Transfer 設定)] を選択して設定プログラムを実行します。このプログラムでは、設定を機能別にグループ分けするためにタブ付きダイアログが使用されます。

MOVEit FTP では、次回新しい接続を受信すると設定の変更がすぐに適用されます。

例外: FTP の明示的ポートまたは暗黙的ポートを変更した場合、これらの変更を有効にするには MOVEit FTP サービスを再開する必要があります。

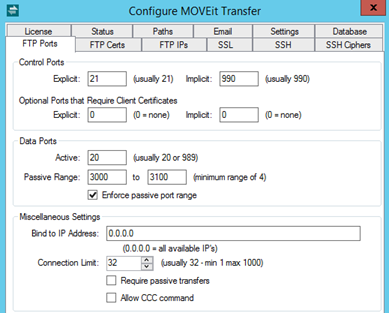

FTP セッションの制御に使用するポートを定義できます。

![]() 明示的な SSL 接続ポートは、AUTH コマンドが明示的に使用されるまで、SSL に進まずに待機します。暗黙的な接続では、SSL プロトコルメッセージングで直ちに接続ハンドシェイクが開始されるため、AUTH メッセージインジケータは必要ありません。

明示的な SSL 接続ポートは、AUTH コマンドが明示的に使用されるまで、SSL に進まずに待機します。暗黙的な接続では、SSL プロトコルメッセージングで直ちに接続ハンドシェイクが開始されるため、AUTH メッセージインジケータは必要ありません。

お使いの MOVEit Transfer サーバーが有効なクライアント証明書を使用したクライアントからの接続を想定している場合、ここで制御 (「接続」) ポートを定義する必要があります。

![]() クライアント証明書ポートに「0」 (ゼロ) 以外の値を指定した場合、MOVEit Transfer FTP ではセッションが開始される前に、サーバーが接続元クライアントを認識している必要があります。たとえば、一部のサイトでは、スマートカードを使用してクライアント証明書を埋め込んでいます。

クライアント証明書ポートに「0」 (ゼロ) 以外の値を指定した場合、MOVEit Transfer FTP ではセッションが開始される前に、サーバーが接続元クライアントを認識している必要があります。たとえば、一部のサイトでは、スマートカードを使用してクライアント証明書を埋め込んでいます。

FTP データの送受信に使用するポート範囲を制御することができます。

[Passive Range (パッシブ範囲)]: これは、MOVEit FTP コンピュータとエンドユーザーの間にファイアウォールが配置されたサイトで役立つ機能です。パッシブモードで実行中、FTP はリモート FTP クライアントからのデータ接続をリッスンするポートを動的に作成します。この動作を実現するには、ネットワーク管理者はこれらのポートで受信する接続を許可する必要があります。通常、この目的には 1023 より大きいポート番号を使用しますが、そうでない場合に事前に予測することはできません。セッションは暗号化されているため、ファイアウォールがポート番号をただちに認識する方法はありません。したがって、通常、外部ユーザーが 1023 より大きいポートに接続できるようにファイアウォールを設定する必要があります。

これに対応するために、MOVEit Transfer FTP には、パッシブモードで選択するポートの範囲を強制するオプションがあります。このオプションを選択する場合、FTP がデータ接続をリッスンするポートの範囲 (2000 ~ 2200 など) を選択する必要があります。

このオプションの長所は、リモート FTP クライアントが接続できるポートの範囲をネットワーク管理者が限定して開放できることです。これにより、非常に多くのポートを開放する場合と比べて、サイトのセキュリティがやや向上します。

デフォルトでは、設定されている範囲は 3000 ~ 3100 です。大部分のサイトではこの範囲を 4 ~ 100 の連続したポートに限定するように設定されています (大部分の Windows クライアントアプリケーションで使用される範囲は 49152 ~ 65535 です)。

警告: CCC には、リッスンしている第三者に対し、ファイル名、フォルダーパス、および他の制御情報を公開するセキュリティ上のリスクがあります。

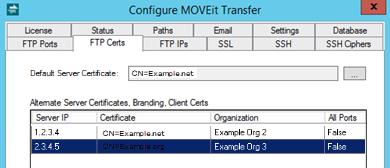

[Default Server Certificate (デフォルトのサーバー証明書)]: デフォルトの証明書は、送信の暗号化に使用する SSL サーバー証明書です。この証明書が既に作成されてシステムにインストールされている必要があります。一般的に、MOVEit Web サーバーにインストールした証明書と同じものを使用します。

通常、証明書は Thawte や Verisign などの認証機関から購入します。ただし、費用をかけずに独自の証明書を作成できる、無料のソフトウェアもあります。たとえば、Windows Server の証明書サービスコンポーネントを使用して証明書を作成できます。自分で作成した証明書はクライアントプログラムでは信頼されず警告のダイアログが表示されるため、これを使用することは一般的には推奨されません。

[Alternate Certificates, Branding, Client Certs (代替証明書、ブランディング、クライアント証明書)]: MOVEit サーバーの各 IP アドレスに代替 SSL サーバー証明書が割り当てられている場合があります。これは、MOVEit FTP がさまざまなネットワークを通じた接続で別の証明書を使用するための方法です。

注: 保護された「マルチホーム FTP サーバー」を実行するには、これらのオプションを設定しなければならない場合があります。単一の IP アドレスにバインドするように指定している場合は、代替のサーバー証明書を使用することはできません。

たとえば、MOVEit があるネットワークインターフェイスカード (NIC) を通じてインターネットに接続し、別の NIC を通じてローカルイントラネットに接続している場合は、2 番目の NIC を通じた接続で使用する代替証明書を指定できます。

[Alternate Certificates, Branding, Client Certs (代替証明書、ブランディング、クライアント証明書)] リストには [Server IP(サーバー IP)] 列と [Certificate (証明書)] 列が表示され、代替証明書は特定のローカル IP アドレスまたは IP マスクと組み合わされます。

さらに、このリストには次の列もあります。

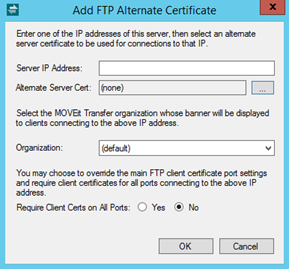

[Add (追加)] をクリックして [Add FTP Alternate Certificate (FTP 代替証明書の追加)] ダイアログを開きます。

特定の証明書を特定の IP アドレスにリンク付けするだけでなく、特定の組織を特定の IP アドレスにリンク付けして、FTP ユーザーに対してデフォルトの組織のバナーではなく別のサインオンバナーを表示することもできます。

また、より厳密なクライアント証明書要件を強制する、つまり特定の代替 IP アドレスに対してすべての FTP コマンドポートのクライアント証明書を要求することもできます ([FTP Ports (FTP ポート)] タブで設定したデフォルトの IP アドレスのバインディングのクライアント証明書ポート設定をオーバーライドする)。ダイアログボックスのこのオプションで [Yes (はい)] を選択した場合、[Alternate Certificates, Branding, Client Certs (代替証明書、ブランディング、クライアント証明書)] リストに戻ると、その証明書エントリの [All Ports (すべてのポート)] 列に [True (有効)] と表示されます。

[Alternate Certificates, Branding, Client Certs (代替証明書、ブランディング、クライアント証明書)] リストで証明書を選択し、[Edit (編集)] ([Edit FTP Alternate Certificate (FTP 代替証明書の編集)] ダイアログが開く) または [Remove (削除)] のいずれかをクリックします。

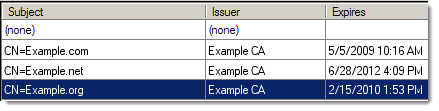

サーバー証明書選択リスト

サーバー証明書参照ボタン [...] をクリックすると、選択できるサーバー証明書のリストが表示されます。[Expires (有効期限)] の日付が今日よりも後の証明書を選択します。証明書を選択するにはダブルクリックするか、選択してから [OK] ボタンをクリックします。

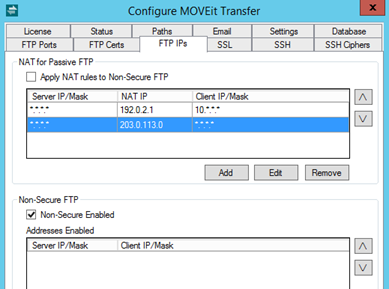

ネットワークアドレス変換 (NAT) の IP アドレスのマッピングは、ファイアウォールを使用して「NAT を利用する」サイトの高度な機能です。これはパッシブモード送信のみに適用されます。この機能を使用する場合は、より具体的な順に NAT ルールを並べて最後に包括的なルールを配置した NAT ルールのリストを指定する必要があります。各 NAT ルールは、IP マスクと、そのマスクと一致させるためにクライアントが使用する外部 IP アドレスから構成されます。各マスクの形式は「m.m.m.m」であり、ここでそれぞれの m は 208 のような 10 進数かワイルドカード (*) です。各外部 IP アドレスは一般的なドット形式の 10 進数であり、ファイアウォールが FTP サーバーをマッピングする外部 IP アドレスである必要があります。

最も一般的な設定の例は次のとおりです。ここでは、内部クライアント (10.*.*.*) から接続するクライアントに内部 IP アドレス (10.2.1.33) を指定し、他のすべての (外部) クライアントに外部 IP アドレスを指定しています。

ServerIP=*.*.*.*, NatIP=10.2.1.33, ClientIPs=10.*.*.*

ServerIP=*.*.*.*, NatIP=66.170.5.130, ClientIPs=*.*.*.*

「マルチホーミング」を伴う別の設定では、異なるホスト名が異なる外部 IP アドレス (66.170.5.130 と 66.170.5.131) にマッピングされており、これらは同じ MOVEit Transfer マシンの 2 つの異なる内部 IP アドレス (10.2.1.33 と 10.2.1.34) に接続されます。この場合、各外部接続の正しい IP アドレスを返し、内部クライアントの正しいアドレスも返すことが期待されます。

ServerIP=10.2.1.34, NatIP=10.2.1.34, ClientIPs=10.*.*.*

ServerIP=*.*.*.*, NatIP=10.2.1.33, ClientIPs=10.*.*.*

ServerIP=10.2.1.34, NatIP=66.170.5.131, ClientIPs=*.*.*.*

ServerIP=*.*.*.*, NatIP=66.170.5.130, ClientIPs=*.*.*.*

NAT ルールを次のルールのみで構成する場合、

ServerIP=*.*.*.*, NatIP=208.33.33.33, ClientIPs=208.*.*.*

208.122.3.4 からマシンの IP アドレスにアクセスするクライアントは、FTP サーバーの実際の内部 IP アドレスがまったく違うもの、たとえば 192.168.1.10 などであっても、208.33.33.33 へのパッシブ送信を実行するよう指示されます。208.* ドメインの外から FTP サーバーにアクセスするクライアントには、FTP サーバーの実際のアドレス (192.168.1.10) が指定されます。

NAT ルールが複数ある場合、リストの右側にある上向きと下向きの矢印ボタンを使用して評価の順序を変更できます。

localhost または 127.0.0.1 のアドレスを処理するルールは必要ありません。これらのアドレスからの接続は、そのデータチャネルを同じアドレスに接続するように常に指示されます。

保護されていない FTP クライアントからのアクセスを許可するかどうかを指定します。この機能により、セキュア FTP (暗号化済み) 送信を使用していないクライアントに FTP サーバーを開放できます。データがネットワーク上で「スニッフィング」される可能性があるため、これにより MOVEit のセキュリティは大幅に脆弱化します。ただし、企業のイントラネット内など状況によっては、セキュリティのレベルが重要ではない場合があります。また、所定のクライアントから安全に送信する方法が他にない場合もあります。保護されていない送信に FTP を開放するには、ボックスをオンにするだけでなく、これらの保護されていない送信の実行を許可する特定の IP アドレスまたは IP マスクを追加する必要があります。保護されていないモードは、IP アドレスのペアを使用して有効にします。各ペアは、MOVEit サーバー上のローカル IP アドレス (またはマスク) (場合によっては特定のネットワークインターフェイスに対応) と、ネットワーク FTP クライアントに対応する外部 IP アドレスまたはマスクから構成されています。NAT リストと同様に、リスト内でエントリを上下に移動できます。

設定した IP アドレスの安全でない接続を許可する前に、[Non-Secure FTP Enabled (保護されていない FTP の有効化)] チェックボックスをオンにして確認する必要があります。

ユーザーレベルで [allow non-secure FTP (保護されていない FTP を許可)] インターフェイス設定を使用するには、このオプションを有効にする必要があります。

警告:保護されていない FTP を許可すると、リッスンしている第三者に対し、ユーザー名、パスワード、ファイルのデータ、ファイル名、フォルダーパス、その他の制御情報を公開するセキュリティ上のリスクがあります。

MOVEit FTP サーバーの診断ログ設定は、Config ユーティリティの [Status (ステータス)] タブで変更できます。このタブの詳細については、「設定ユーティリティ」のトピックを参照してください。

MOVEit FTP サーバーは、このタブで設定されたマシンの URL を使用して MOVEit と通信します。このタブの詳細については、「設定ユーティリティ」のトピックを参照してください。

初期のセキュリティバナーおよび通知は、デフォルトの組織のデフォルトの言語、またはデフォルトの組織が存在しない場合は英語で提供されます (デフォルトの組織の詳細については、その他のシステム設定のページを参照してください)。初期のセキュリティバナーおよび通知の言語を変更するには、組織の管理者としてシステムのデフォルトの組織にログオンします。[International (国際化)] 設定ページを使用して、組織のデフォルトの言語を変更します。

MOVEit Transfer Config ユーティリティの [SSL] タブを使用して SSL のバージョンと SSL 暗号化方法を選択できます。