Der Modus „Lookup + Authentication“ (Lookup + Authentifizierung) für die LDAP-Authentifizierung bietet ein viel größeres Maß an Flexibilität als der Modus „Authentication Only“ (Nur Authentifizierung). Wenn dieser Modus eingestellt ist, fragt MOVEit Transfer den LDAP-Server nach Informationen über den eingehenden Benutzer ab und verwendet dann diese Informationen, um eine Anmeldezeichenfolge zu konstruieren. Diese Abfragen ermöglichen es MOVEit Transfer, Benutzer aus mehreren verschiedenen Organisationseinheiten oder -domänen zu authentifizieren. Sie ermöglichen MOVEit Transfer außerdem, beim Erstellen neuer Benutzerkonten Felder aus dem LDAP-Eintrag des Benutzers zu verwenden, und sogar Gruppenmitgliedschaften zwischen dem LDAP-Server und MOVEit Transfer zu synchronisieren.

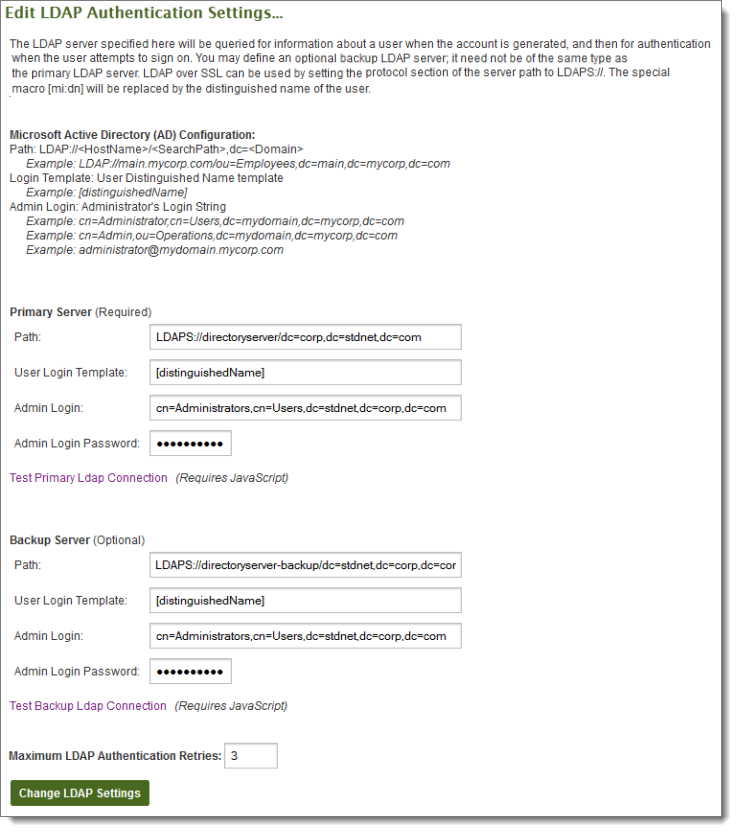

Im Abschnitt „Edit LDAP Authentication Settings“ (LDAP-Authentifizierungseinstellungen bearbeiten) werden die URL des primären und Sicherungsservers, der Benutzername und das Kennwort des Administrators sowie die Anmeldevorlage festgelegt, die für diese Quelle verwendet werden sollen. Die primäre URL und Anmeldevorlage müssen vorhanden sein. Alle anderen Felder sind optional.

Durch die Verwendung von „LDAP://..." oder „LDAPS://...“ in den Pfadfeldern wird festgelegt, ob LDAP über SSL (LDAPS) verwendet werden soll oder nicht. Die Verwendung von LDAP über SSL (LDAPS) wird nachdrücklich empfohlen, um die Sicherheit von Anmeldeinformationen und anderen Benutzerinformationen bei der Übertragung zwischen MOVEit Transfer und LDAP-Servern zu schützen. Dies wird von den meisten modernen LDAP-Servern unterstützt.

Zusätzlich zur LDAP-Basis-URL sollte auch die Pfadeinstellung mit dem LDAP-Basispfad angegeben werden, in dem nach Benutzern gesucht werden soll. Wenn es z. B. nur Benutzern in der Organisationseinheit „FileTransfer“ erlaubt sein soll, sich bei MOVEit Transfer anzumelden, kann der Pfad so festgelegt werden: „LDAPS://server.company.com/ou=FileTransfer,dc=server,dc=company,dc=com“. Durch die Verwendung von „LDAP://..." oder „LDAPS://...“ wird festgelegt, ob LDAP über SSL (LDAPS) verwendet werden soll oder nicht. (Die Verwendung von LDAP über SSL (LDAPS) wird empfohlen, um die Sicherheit von Anmeldeinformationen und anderen Benutzerinformationen bei der Übertragung zwischen MOVEit Transfer und LDAP-Servern zu schützen.)

In der Anmeldevorlage können Makros verwendet werden, um die entsprechende Anmeldezeichenfolge für den Benutzer zu konstruieren. Jedes Feld im LDAP-Benutzereintrag kann verwendet werden, indem der Feldname in eckige Klammern ([]) eingeschlossen wird. Wenn Sie z. B. den Wert des LDAP-Felds distinguishedName für die Anmeldezeichenfolge des Benutzers verwenden möchten, stellen Sie die Einstellung „Login Template“ (Anmeldevorlage) auf [distinguishedName] ein. Das Sondermakro [mi:dn] wird von MOVEit Transfer als der eindeutige LDAP-Name des Benutzers interpretiert.

Die Administratoreinstellungen „Login String“ (Anmeldezeichenfolge) und „Password“ (Kennwort) bestimmen, welches Konto MOVEit Transfer für die Anmeldung beim LDAP-Server verwenden soll, um Informationen über eingehende Benutzer zu suchen. Dieses Konto wird auch vom nächtlichen Scheduler genutzt, um Benutzerinformationen zwischen MOVEit Transfer und dem LDAP-Server zu synchronisieren.

Wie beim Modus „Authentication Only“ (Nur Authentifizierung) ist auch die Einstellung „Max Retries“ (Max. Anzahl Wiederholungen) verfügbar. Die Einstellung „Max Retries“ (Max. Anzahl Wiederholungen) legt fest, wie viele zusätzliche Male die Authentifizierungsquelle abgefragt werden soll, wenn eine Abfrage einen Fehler aufweist. Diese Einstellung bezieht sich nur auf die Authentifizierung des Benutzers und nicht auf das Abfragen von Benutzerinformationen.

Sowohl im Abschnitt für den primären als auch für den Sicherungs-LDAP-Server befindet sich ein Link Test Connection (Verbindung testen), der zum Testen der Authentifizierungseinstellungen verwendet werden kann. Wenn Sie auf diese Links klicken, wird das Fenster „LDAP Connection Test Results“ (Ergebnisse der LDAP-Verbindungsprüfung) geöffnet und führt die Parameter der Prüfung, das Ergebnis der Prüfung sowie alle bei der Prüfung gesammelten Diagnoseinformationen auf.

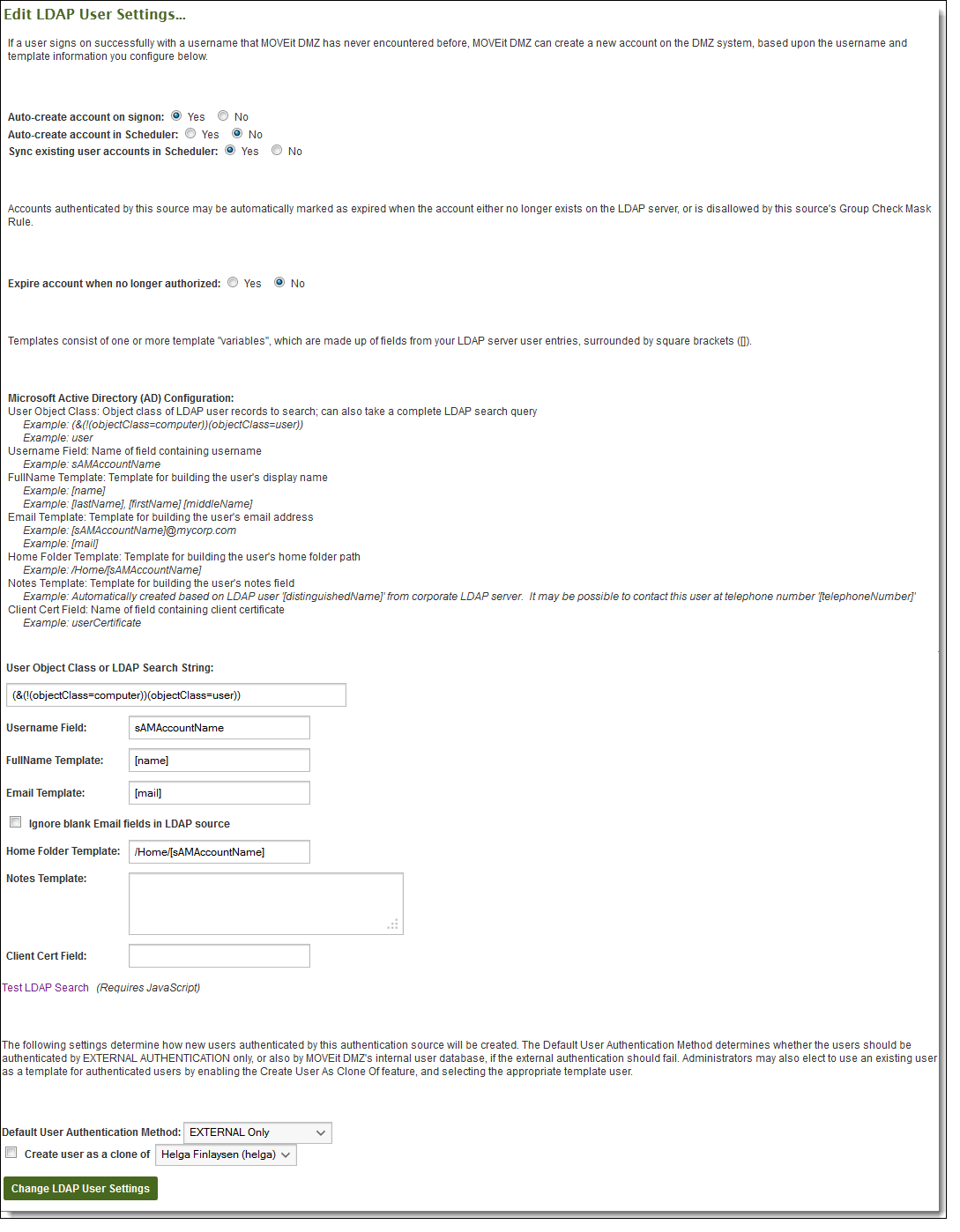

Der Abschnitt „Edit LDAP User Settings“ (LDAP-Benutzereinstellungen bearbeiten) bestimmt, wie ein von dieser Quelle authentifizierter Benutzer behandelt wird. Außer zum Bestimmen der Werte für die Erstellung neuer Benutzer werden viele der verschiedenen Vorlagen auch bei nachfolgenden Anmeldungen verwendet sowie bei der nächtlichen LDAP-Synchronisierungsaufgabe, um sicherzustellen, dass das Benutzerkonto mit dem LDAP-Eintrag des Benutzers synchron bleibt.

Wie beim Modus „Authentication Only“ (Nur Authentifizierung) bestimmt die Einstellung „Auto-Create Account on Signon“ (Konto bei der Anmeldung automatisch erstellen), ob ein neuer Benutzer automatisch zu MOVEit Transfer hinzugefügt wird, wenn er sich erfolgreich authentifiziert. Die Einstellung „Auto-Create Account in Scheduler“ (Konto in Zeitplaner) automatisch erstellen) bestimmt, ob Benutzer, die auf dem LDAP-Server vorhanden sind, jedoch nicht in MOVEit Transfer, ebenfalls automatisch hinzugefügt werden sollen.

Die Einstellung „Expire Account When No Longer Authorized“ (Kontoablauf, wenn nicht mehr autorisiert) ermöglicht es, dass Benutzer, die zuvor vom LDAP-Server autorisiert wurden, als abgelaufen gekennzeichnet werden, wenn sie sich nicht mehr anmelden können, entweder weil sie vom LDAP-Server entfernt wurden oder aufgrund der Gruppenprüfungsmaskenregel nicht mehr zugelassen werden. Ein abgelaufener Benutzer wird nach sieben Tagen aus der Organisation gelöscht, es sei denn, er wird auf dem LDAP-Server erneut autorisiert oder ein Administrator ändert manuell den Status des Benutzers.

Die Einstellungen „User Object Class“ (Benutzerobjektklasse) und „Username Field“ (Benutzernamenfeld) definieren die Suchvorgänge, die von MOVEit Transfer für den LDAP-Server ausgeführt werden, und zwar sowohl bei Anmeldevorgängen als auch bei der nächtlich geplanten Task. Die Benutzerobjektklasse gibt den Wert der objectClass-Eigenschaft an, die wiederum angibt, dass ein LDAP-Eintrag ein Benutzer ist. Das Benutzernamenfeld gibt den Namen des Feldes an, das den Benutzernamen des Benutzereintrags enthalten soll.

Die Einstellung „User Object Class“ (Benutzerobjektklasse) kann auch verwendet werden, um komplexere LDAP-Abfragen durchzuführen. Dies kann hilfreich sein in Fällen, wie z. B. bei Active Directory, wo Computer im Verzeichnis ebenfalls als Benutzer betrachtet werden. Damit nur echte Benutzerkonten zurückgegeben werden, ist eine komplexere Abfrage erforderlich, um alle Objekte mit objectClass=user zu erhalten, jedoch die Objekte auszuschließen, für die zusätzlich gilt: objectClass=computer. Diese komplexere Abfrage kann unter der Einstellung „User Object Class“ (Benutzerobjektklasse) gestellt werden und wir vom System korrekt interpretiert und ausgeführt. Für das obige Beispiel lautet die Benutzerobjektklasse:

(&(!(objectClass=computer))(objectClass=user))

Die Vorlagenfelder für den vollen Namen, E-Mail, Home-Ordner und Notizen bestimmen, welche Werte für neu erstellte Benutzer und zum Synchronisieren von vorhandenen Benutzern verwendet werden sollen. Diese Vorlagenfelder können Makros aus jedem Feld im LDAP-Benutzereintrag verwenden. Das MOVEit Transfer-spezifische Makro [mi: userid] kann in der Home-Ordner-Vorlage verwendet werden, um die Verwendung der MOVEit Transfer-Benutzer-ID zum Erstellen des Home-Ordners des Benutzers anzugeben. Ebenso wie beim Modus „Authentication Only“ (Nur Authentifizierung) bestimmt die Einstellung „Default Authentication Method“ (Standardauthentifizierungsmethode), ob der neu erstellte Benutzer sich über die externen Authentifizierungsquellen und die interne Datenbank von MOVEit Transfer authentifizieren soll oder nur über die externen Quellen. Beachten Sie, dass beim Erstellen eines Benutzers alle vier Felder verwendet werden, dass jedoch beim Synchronisieren eines Benutzers nur die Felder für den vollen Namen und für E-Mail verwendet werden.

Beachten Sie, dass Sie beim Vorlagenfeld „Email“ (E-Mail) die Option Ignore blank Email fields in LDAP source (Leere E-Mail-Felder in LDAP-Quelle ignorieren) auswählen können, um sicherzustellen, dass leere E-Mail-Adressen in der LDAP-Quelle nicht mit MOVEit Transfer-Benutzereinstellungen synchronisiert werden. Dadurch wird verhindert, dass vorhandene E-Mail-Einträge in MOVEit Transfer mit dem leeren Eintrag in LDAP überschrieben werden.

Die Einstellung für das Feld „Client Certificate“ (Client-Zertifikat) definiert das LDAP-Feld, das im Benutzereintrag Client-Zertifikate enthält. Wenn für diese Einstellung ein nicht leerer Wert festgelegt wird, betrachtet MOVEit Transfer den LDAP-Server als das maßgebliche Client-Zertifikat-Repository. Dies bedeutet, dass alle Client-Zertifikate, die manuell über die Webschnittstelle hinzugefügt werden, mit einem im LDAP-Server vorhandenen Wert überschrieben werden. Wenn Client-Zertifikate außerhalb des LDAP-Servers verwaltet werden sollen, sollte dieses Feld leer bleiben.

Wenn der Wert nicht leer ist, werden Client-Zertifikate, die sich im entsprechenden LDAP-Feld befinden, dem internen Client-Zertifikat-Speicher von MOVEit Transfer hinzugefügt, sodass sie für Identifikations- und Authentifizierungszwecke verwendet werden können. Alle im LDAP-Eintrag des Benutzers aufgeführten Zertifikate werden mit dem internen Speicher von MOVEit Transfer synchronisiert.

Unterstützte Typen von Client-Zertifikaten sind DER-kodierte X.509 und Base64-kodierte X.509 Zertifikate. Andere Typen werden von MOVEit Transfer nicht verarbeitet.

Hinweis: Selbstsignierte Client-Zertifikate, die im internen Speicher von MOVEit Transfer gespeichert sind, werden dem vertrauenswürdigen Microsoft Stammspeicher auf dem Server bei der LDAP-Synchronisierung nicht hinzugefügt. Dies bedeutet, dass sie ohne manuelle Intervention nicht als Authentifizierungsmethode für MOVEit Transfer verwendet werden können. Wenn Sie im LDAP gespeicherte Client-Zertifikate mit MOVEit Transfer verwenden, sollten Sie aus diesem Grund nur Zertifikate verwenden, die von einer vertrauenswürdigen Zertifizierungsstelle signiert wurden.

Der Link Test LDAP Search (LDAP-Suche testen) kann zum Testen der Benutzereinstellungen verwendet werden, um sicherzustellen, dass sie zum Suchen von Benutzerkonten im LDAP-Verzeichnis korrekt sind. Wenn Sie auf diesen Link klicken, wird das Fenster „Advanced LDAP Search Test Results“ (Testergebnisse der erweiterten LDAP-Suche) geöffnet und führt die Parameter der Prüfung, das Ergebnis der Prüfung sowie alle bei der Prüfung gesammelten Diagnoseinformationen auf.

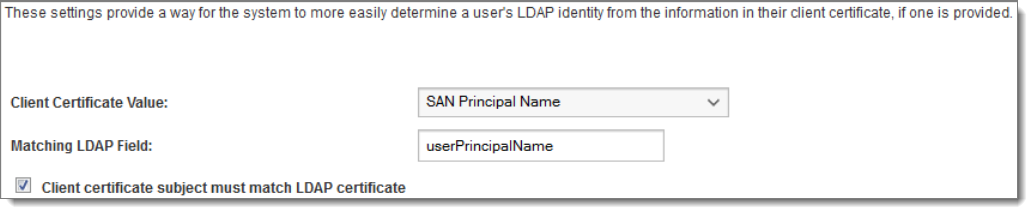

Diese Einstellungen erleichtern MOVEit Transfer die Suche nach dem Eintrag eines Benutzers in LDAP, wenn nur ein Client-Zertifikat zur Verfügung steht. Die Einstellungen sind nur verfügbar, wenn die Einstellung „Allow Username from Client Certificate“ (Benutzername aus Client-Zertifikat zulassen) auf der Seite „Default HTTP Policy Settings“ (Standardeinstellungen für HTTP-Richtlinien) aktiviert ist. Weitere Einzelheiten finden Sie auf der Seite Sicherheitsrichtlinien – Schnittstelle.

Wenn die Einstellung „Allow Username from Client Certificate“ (Benutzername aus Client-Zertifikat zulassen) aktiviert ist, können Benutzer veranlassen, dass MOVEit Transfer ihren Benutzernamen basierend auf dem von ihnen bereitgestellten Client-Zertifikat automatisch erkennt. Zusätzlich zum eigenen internen Client-Zertifikat-Speicher kann MOVEit Transfer auch LDAP-externe Authentifizierungsquellen durchsuchen, falls solche verfügbar sind und deren Einstellung für das Feld „Client Certificate“ (Client-Zertifikat) konfiguriert wurde. Da jedoch Client-Zertifikate in LDAP als Rohdatenwerte gespeichert sind, kann keine effiziente Suche nach ihnen durchgeführt werden. Um eine potenziell zeitaufwendige Suche in der gesamten LDAP-Benutzerliste nach dem richtigen Zertifikat zu vermeiden, ermöglichen diese Einstellungen Administratoren, einen Wert in dem bereitgestellten Client-Zertifikat mit einem durchsuchbaren Feld in LDAP abzugleichen.

Die Einstellung „Client Certificate Value“ (Client-Zertifikat-Wert) definiert einen Wert aus einem bereitgestellten Client-Zertifikat, nach dem in LDAP gesucht wird, um den passenden Benutzereintrag zu finden. Verfügbare Client-Zertifikat-Werte sind:

Die Einstellung des Matching-LDAP-Felds definiert das LDAP-Feld, mit dem der ausgewählte Client-Zertifikat-Wert bei der Suche nach dem LDAP-Eintrag abgeglichen werden soll.

Die Einstellung „Create User As Clone Of“ (Benutzer erstellen als Klon von) ermöglicht es dem Administrator, einen vorhandenen Benutzer als Vorlage für von dieser Authentifizierungsquelle erstellte Benutzer auszuwählen. Wenn diese Einstellung aktiviert ist, wird der ausgewählte Benutzer zum Erstellen des neuen Benutzerkontos geklont. Wenn JavaScript im Browser aktiviert ist und mindestens ein Vorlagenbenutzer in der Organisation vorhanden ist, werden im Dropdown-Menü standardmäßig nur Vorlagenbenutzer angezeigt. Der Link Show All Users (Alle Benutzer anzeigen) bewirkt, dass wieder alle Benutzer aufgeführt werden. Diese Funktion ist besonders hilfreich, wenn für Benutzer, die über die externen Authentifizierungsfunktionen erstellt wurden, andere Schnittstellen, Authentifizierungsregeln oder Berechtigungen zulässig sein sollen, als für Benutzer, die über andere Schnittstellen erstellt wurden.

Zum Klonen von Benutzern mit vorkonfigurierten Ablaufrichtlinien (wie z. B. Ablauf nach 30 Tagen Inaktivität) müssen Sie einen „Vorlagenbenutzer“ verwenden (d.h. einen Benutzer mit dem Status Template (Vorlage) und nicht mit dem Status Active (Aktiv) oder Inactive(Inaktiv)). Das Klonen einer Vorlage ermöglicht es MOVEit Transfer, eine Ablaufrichtlinie von Benutzer zu Benutzer zu übertragen, wobei jedoch Vorlagenbenutzer selbst von den Ablaufrichtlinien nicht betroffen sind.

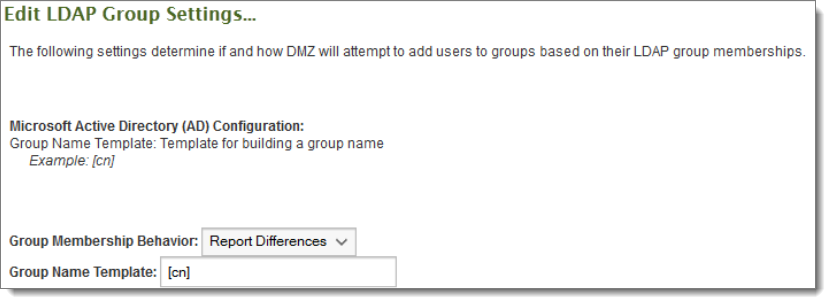

Der Abschnitt „Edit LDAP Group Settings“ (Einstellungen für LDAP-Gruppe bearbeiten) bestimmt, wie LDAP-Gruppenmitgliedschaften beim Authentifizieren, Erstellen und Synchronisieren von Benutzern behandelt werden. LDAP-Gruppenmitgliedschaften können basierend auf einem Satz von Masken und Maskenregeln auf MOVEit Transfer gespiegelt werden. Basierend auf einem anderen Satz von Gruppenmasken und Maskenregeln kann es Benutzern erlaubt oder nicht erlaubt werden, sich bei MOVEit Transfer anzumelden.

Die Einstellung „Group Membership Behavior“ (Gruppenmitgliedschaftsverhalten) bestimmt, wie Gruppenmitgliedschaften behandelt werden sollen. Bei Einstellung auf Ignore Differences (Unterschiede ignorieren) werden LDAP-Gruppenmitgliedschaften ignoriert, ausgenommen bei der Einstellung „Group Check Masks“ (Gruppenprüfungsmasken). Bei Einstellung auf Report Differences (Unterschiede melden) werden Unterschiede zwischen MOVEit Transfer-Gruppenmitgliedschaften und LDAP-Gruppenmitgliedschaften vom nächtlichen Scheduler als Fehler erkannt. Bei Einstellung auf Correct Differences (Unterschiede korrigieren) werden Unterschiede zwischen MOVEit Transfer-Gruppenmitgliedschaften und LDAP-Gruppenmitgliedschaften korrigiert, falls möglich. MOVEit Transfer Gruppen werden NICHT automatisch hinzugefügt, nur Gruppenmitgliedschaften. Gruppen, die auf dem LDAP-Server, jedoch nicht in MOVEit Transfer vorhanden sind, werden vom nächtlichen Scheduler als Fehler erkannt.

Wenn eine LDAP-Gruppe gefunden wird, werden ihre Objekteigenschaften von MOVEit Transfer abgefragt und abgerufen. Diese Eigenschaften können dann als Makros verwendet werden, um den Namen der Gruppe zu bestimmen. Eines oder mehrere dieser Makros sollten in die Einstellung für die Gruppennamensvorlage gestellt werden, damit MOVEit Transfer den Namen der LDAP-Gruppe zum Abgleichen mit Gruppen auf dem MOVEit Transfer-Server bestimmen kann.

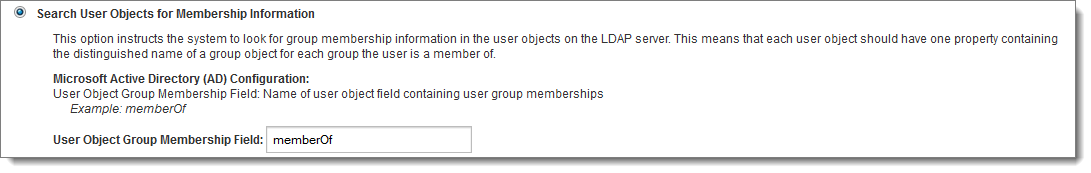

Wenn für die LDAP-Gruppen ein gegebener Benutzer als Mitglied gefunden wird, sind zwei Methoden verfügbar. Die erste Methode besteht darin, im LDAP-Eintrag des Benutzers nach Eigenschaften zu suchen, die angeben, in welchen Gruppen der Benutzer Mitglied ist. Diese Methode ist der Standard und wird bei Auswahl der Option Search User Objects for Membership Information (Benutzerobjekte nach Mitgliedschaftsinformationen durchsuchen) verwendet.

Die einzige verfügbare Einstellung unter dieser Option ist das Feld „User Object Group Membership“ (Gruppenmitgliedschaft von Benutzerobjekten). Für jede Gruppe, in der der Benutzer Mitglied ist, sollte eines dieser Felder im LDAP-Eintrag des Benutzers mit dem eindeutigen Namen der verwiesenen Gruppe vorhanden sein.

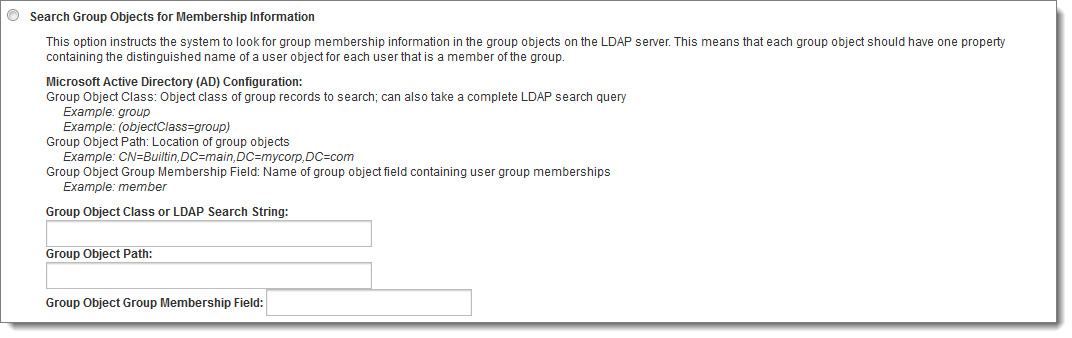

Die zweite Methode zum Bestimmen der Gruppenmitgliedschaften eines Benutzers besteht darin, die Gruppeneinträge auf dem LDAP-Server nach Eigenschaften zu durchsuchen, die angeben, dass der aktuelle Benutzer ein Mitglied ist. Wenn Ihr LDAP-Server keine Gruppenmitgliedschaftsinformationen in den Benutzereinträgen angibt, sollten Sie diese Option verwenden, wenn Sie Gruppenmitgliedschaften zwischen LDAP und MOVEit Transfer synchronisieren möchten.

Unter dieser Option sind drei Einstellungen verfügbar. Die erste ist „Group Object Class“ (Gruppenobjektklasse) oder „LDAP Search String“ (LDAP-Zeichenfolge) und entspricht der Einstellung „User Object Class“ oder „LDAP Search String“ im Abschnitt „Edit LDAP User Settings“ (LDAP-Benutzereinstellungen bearbeiten). Dieser Wert sollte auf den Wert der objectClass-Eigenschaft festgelegt werden, die angibt, dass ein LDAP-Eintrag eine Gruppe ist. Wenn eine komplexere Abfrage erforderlich ist, kann dieser Wert auch auf eine vollständige LDAP-Abfrage festgelegt werden, die Gruppenobjekte aus dem Verzeichnis zurückgeben soll.

Die zweite Einstellung ist „Group Object Path“ (Gruppenobjektpfad). Sie definiert die Position im LDAP-Verzeichnis, an der MOVEit Transfer mit der Suche nach Gruppenobjekten beginnen soll. Dies kann mit dem Pfad übereinstimmen, der in den Einstellungen für den Pfad des primären oder Sicherungsservers angegeben wird, oder kann davon abweichen, wenn diese Pfade auf benutzerdefinierte Positionen eingestellt sind.

Hinweis: Der Wert für den Gruppenobjektpfad darf weder einen LDAP-Host noch eine -URL enthalten. Der durch die Einstellung für den Pfad des primären oder Sicherungsservers definierte Host wird verwendet.

Die dritte Einstellung ist das Feld „User Object Group Membership“ (Gruppenmitgliedschaft von Benutzerobjekten) und entspricht der Einstellung für das Feld „User Object Group Membership“ unter der Option Search User Objects for Membership Information (Benutzerobjekte nach Mitgliedschaftsinformationen durchsuchen). Für jeden Benutzer, der Mitglied einer LDAP-Gruppe ist, sollte eines dieser Felder im LDAP-Eintrag der Gruppe mit dem eindeutigen Namen des verwiesenen Benutzers vorhanden sein.

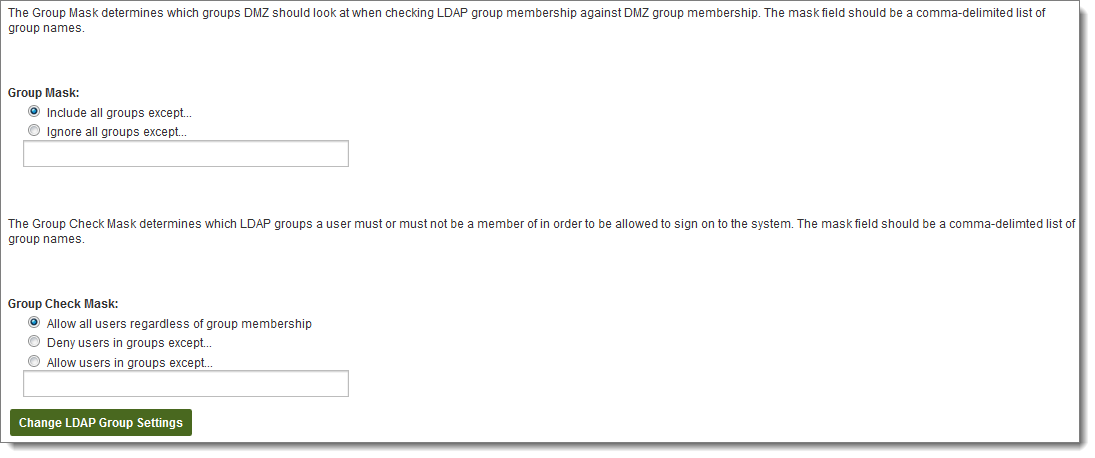

Gruppenmaskeneinstellungen bestimmen, welche Gruppen beim Synchronisieren von LDAP- und MOVEit Transfer-Gruppenmitgliedschaften einbezogen werden sollen. Die Regel kann so festgelegt werden, dass Gruppen einbezogen werden, mit Ausnahme solcher, die mit einer oder mehreren der Masken übereinstimmen, oder dass Gruppen ignoriert werden, mit Ausnahme solcher, die mit einer oder mehreren der Masken übereinstimmen. Die Maskenliste kann eine oder mehrere, durch Komma getrennte Masken für Gruppennamen umfassen. Masken für Gruppennamen können den Platzhalter für mehrere Zeichen * und/oder den Platzhalter für ein einzelnes Zeichen ? enthalten.

Die Einstellungen für „Group Check Mask“ (Gruppenprüfungsmaske) funktionieren ähnlich wie die Einstellungen für „Group Mask“ (Gruppenmaske). Sie bestimmen aber die Gruppenmitgliedschaften, die das System verwendet, um zu ermitteln, ob es einem Benutzer erlaubt werden soll, sich anzumelden oder automatisch erstellt zu werden (oder in den Scheduler-Fehlerberichten aufgeführt zu werden, wenn die Quelle so konfiguriert ist, dass keine automatische Erstellung von Benutzern im Scheduler durchgeführt wird). Standardmäßig ist diese Einstellung so festgelegt, dass alle Benutzer, unabhängig von Gruppenmitgliedschaften, zugelassen werden. Die Regel kann auch so festgelegt werden, dass Benutzer ausgeschlossen werden, ausgenommen solche in Gruppen, die mit einer oder mehreren der Masken übereinstimmen, oder dass Benutzer zugelassen werden, ausgenommen solche in Gruppen, die mit einer oder mehreren der Masken übereinstimmen. Wie bei der Einstellung „Group Mask“ (Gruppenmaske) kann die Maskenliste eine oder mehrere, durch Komma getrennte Masken für Gruppennamen umfassen. Masken für Gruppennamen können den Platzhalter für mehrere Zeichen * und/oder den Platzhalter für ein einzelnes Zeichen ? enthalten.

Die erforderliche Berechtigung zum Anzeigen der Eigenschaften anderer Benutzer ist auf jedem LDAP-Servertyp unterschiedlich. Auf einem Active Directory-Server werden die typischen Berechtigungen zum Anzeigen diese Eigenschaften in der Regel Domänenbenutzern gewährt. Unter diesem Aspekt sollten die Benutzeranmeldeinformationen, die Sie in den Admin Login-Feldern konfigurieren, zumindest Mitglied dieser Gruppe sein.

Beim Debugging von Authentifizierungsproblemen bedeuten die nachfolgenden Sätze (im Debug-Protokoll) Folgendes:

„SearchForUsers: filter='(&(objectClass=user)(samaccountname=freduser))‘“

Bei einer Abweichung (abgesehen von dem erwarteten Benutzernamen anstelle von freduser) überprüfen Sie den von Ihnen konfigurierten Wert für das Feld Username (Benutzername) im Abschnitt LDAP User (LDAP-Benutzer).