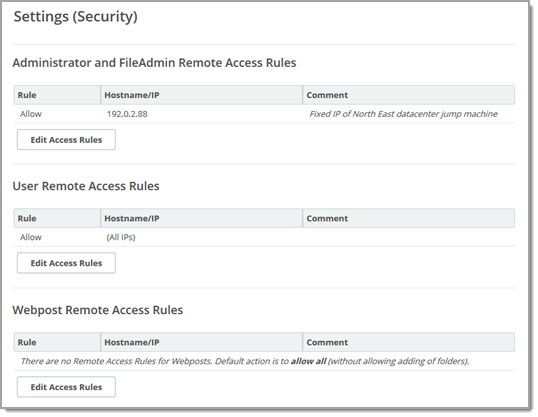

Die Richtlinie für Remote-Zugriff definiert die Liste von IP-Adressen und/oder Hostnamen, über die Benutzer und Administratoren auf diese Organisation zugreifen können.

Einstellungen für registrierten Zugriff können auf Benutzer oder Administratoren angewendet werden. Die Bezeichnung Administratoren umfasst Dateiadministratoren und Administratoren. Die Bezeichnung Benutzer umfasst Benutzer und Temp. Benutzer. WebPost-Regeln gelten für anonyme Benutzer, die WebPosts in das MOVEit Transfer-System übermitteln, sich jedoch niemals anmelden.

Der registrierte Zugriff für Systemadministratoren wird im Abschnitt Remote Access (Remote-Zugriff) von System Settings (Systemeinstellungen) konfiguriert. (Weitere Informationen finden Sie unter Webschnittstelle – Einstellungen – Ad Hoc Transfer – Zugriff – Nicht registrierte Sender > Remote-Zugriffsregeln für nicht registrierte Sender.)

Diese Einstellungen können auch durch benutzerdefinierte IP/Hostname-Regeln für bestimmte Benutzer überschrieben werden. (Einige Organisationen ziehen es vor, diese Standardeinstellungen leer zu lassen und NUR spezifischen IP-Zugriff für jeden Benutzer zuzulassen.)

Standardmäßig können sich Administratoren und Benutzer nur an der lokalen Konsole anmelden. Aus diesem Grund befindet sich auf der Homepage von Administratoren ein Hinweis, diesen Zugriff beim Festlegen der Standardwerte zu erweitern. Und dies ist auch der Grund, warum Systemadministratoren die Möglichkeit erhalten, den Bereich der zulässigen Adressen beim Erstellen einer neuen Organisation zu erweitern. Ebenfalls standardmäßig können anonyme WebPost-Benutzer Informationen an MOVEit Transfer übermitteln, sie können jedoch keine neuen WebPost-Ordner erstellen.

Hinweis: MOVEit Transfer unterstützt keinen Remote-Zugriff von IPv6-Adressen (Clients). Um Verbindungsprobleme zu vermeiden, empfehlen wir, IPv6-Adressen auf dem MOVEit Transfer-Server zu deaktivieren. Um IPv6 in Windows zu deaktivieren, öffnen Sie das Dialogfeld „Local Area Connection Properties“ (Eigenschaften von LAN-Verbindung) für die Netzwerkkarte und stellen sicher, dass die Eigenschaft „Internet Protocol Version 6 (TCP/IPv6)“ (Internetprotokoll Version 6 (TCP/IPv6)) deaktiviert ist.

Zusätzlich zu den Zugriffsregeln für Hosts können Sie eine Liste von vertrauenswürdigen Hosts für eine Organisation festlegen. Ein Host in der Liste der vertrauenswürdigen Hosts umgeht die normalen IP-Sperren- und Sitzungs-IP-Konsistenzüberprüfungen. Denn wenn ein Benutzer sich über einen vertrauenswürdigen Host bei der Organisation anmeldet, funktioniert dies wie eine Anmeldung am localhost. Weitere Informationen finden Sie im Abschnitt „Vertrauenswürdige Hosts“ in diesem Dokument.

Die Regelliste für den Remote-Zugriff enthält folgende Abschnitte:

Hinweis: Siehe auch Remote-Zugriffsregeln für nicht registrierte Sender auf der Seite Nicht registrierte Sender.

In jedem Abschnitt sind alle aktuellen Regeln enthalten. Zur Laufzeit werden die Regeln in der hier dargestellten Reihenfolge von oben nach unten verarbeitet.

Für jede Regel gibt es mehrere Spalten, wie folgt:

Zusätzlich wird über eine Schaltfläche Edit Access Rules (Zugriffsregeln bearbeiten) für jeden Abschnitt (unter der letzten Regel des Abschnitts) eine separate Seite für jeden Abschnitt geöffnet, d. h. jeweils eine Seite für Remote-Zugriffsregeln für Administratoren und Dateiadministratoren, für Remote-Zugriffsregeln für Benutzer und für Remote-Zugriffsregeln für WebPosts.

Durch Klicken auf Edit Access Rules (Zugriffsregeln bearbeiten) in einem Regel-Abschnitt wird eine separate Seite für diesen Abschnitt geöffnet. Es gibt separate Seiten mit Remote-Zugriffsregeln für Administratoren und Dateiadministratoren (siehe weiter unten), Remote-Zugriffsregeln für Benutzer sowie Remote-Zugriffsregeln für WebPosts.

Es gibt u.a. folgende Aktionen:

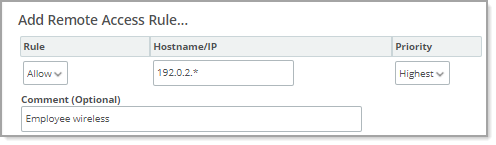

Zusätzlich kann über den Link Add Remote Access Rule (Remote-Zugriffsregel hinzufügen), der sich unter der letzten Regel befindet, die Seite „Add Remote Access Rule“ (Remote-Zugriffsregel hinzufügen) geöffnet werden, auf der neue Regeln hinzugefügt werden können.

Hinweis: Die Seite Add Remote Access Rule (Remote-Zugriffsregel hinzufügen) (geöffnet über die Schaltfläche Add Remote Access Rule) und die Seite Edit Access Rule (Zugriffsregel bearbeiten) (geöffnet über die Schaltfläche Edit (Bearbeiten) sind gleich, mit der Ausnahme, dass die Seite zum Bearbeiten der Zugriffsregel mit vorhandenen Werten für die ausgewählte Regel ausgefüllt wird.

Die Felder hier definieren einen Hostname/eine IP-Adresse oder eine Bereichskombination und ob diese zulässig oder nicht zulässig ist. Einer einzelnen Regel kann eine Priorität zugewiesen werden, damit sie in Kombination mit anderen Zugriffsregeln verwendet werden kann. Für eine neue Regel füllen Sie die Felder aus, um eine neue Regel für Remote-Zugriff zu erstellen, und klicken Sie dann auf die Schaltfläche „Add Entry“ (Eintrag hinzufügen). Oder ändern Sie bei einer vorhandenen Regel Felder und klicken Sie dann auf die Schaltfläche „ Update Entry“ (Eintrag aktualisieren).

Folgende Felder und Schaltflächen befinden sich auf dieser Seite:

Hostname-/IP-Einträge können einzelne Hostnames, einzelne IP-Adressen oder Masken sein, die mit einer Reihe von Hostnames oder Adressen abgeglichen werden können. Ein Sternchen (*) kann jedem Wert in einer bestimmten Position entsprechen. Beispiel: 2* entspricht 23 oder 213, *cat entspricht Tomcat und Bobcat und * kann diesen allen entsprechen.

Ein Bindestrich (-) entspricht numerischen Werten, die den Zahlen auf jeder Seite des Bindestrichs entsprechen oder dazwischen liegen. Beispiel: 2-4 entspricht 2, 3 und 4, jedoch nicht 1 oder 5.

Wenn eine eingehende IP-Adresse oder Hostname geprüft wird, werden Regeln von oben nach unten verarbeitet. Die erste Regel, die der eingehenden IP-Adresse bzw. dem Hostname entspricht, ist die Regel, die den Zugriff zulässt oder ablehnt.

Standardmäßig werden alle IP-Adressen und Hostnames abgelehnt, wenn sie nicht bis zum Ende der Liste vorhanden sind.

Spezifische IP-Adressen und Hostnames (z. B. 192.168.3.4 oder test.stdnet.com) sollten oben in der Liste stehen. Bereiche von IP-Adressen und Hostnames (z. B. 192.168.3.* oder *.stdnet.com) sollten in der Mitte der Liste stehen. Umfassende Einträge (z. B. 192.*.*.* oder *.edu) sollten unten in der Liste gehen.

Gegeben sei folgende Zugriffsliste...

Zulassen/Ablehnen |

IP-Adresse oder Hostname |

ZULASSEN |

192.168.3.24 |

ZULASSEN |

test.stdnet.com |

ZULASSEN |

192.168.4.* |

ZULASSEN |

*.bed.stdnet.com |

ABLEHNEN |

192.168.5.1-64 |

ZULASSEN |

192.168.5.* |

...dann wird für folgende Adressen der Zugriff zugelassen oder abgelehnt:

Eingehende Adresse |

Zugelassen |

Grund |

192.168.3.24 |

JA |

Entspricht „192.168.3.24 ZULASSEN“ |

test.stdnet.com |

JA |

Entspricht „test.stdnet.com ZULASSEN“ |

192.168.4.21 |

JA |

Entspricht „192.168.4.* ZULASSEN“ |

feather.bed.stdnet.com |

JA |

Entspricht „*.bed.stdnet.com ZULASSEN“ |

192.168.5.21 |

NEIN |

Entspricht „192.168.5.1-64 ABLEHNEN“ |

192.168.5.121 |

JA |

Entspricht „192.168.5.* ZULASSEN“ |

192.168.6.34 |

NEIN |

Entspricht keinem Eintrag |

Wenn ein Benutzer sich beim MOVEit Transfer-Server über einen Webbrowser anmeldet, der auf demselben Computer ausgeführt wird wie der MOVEit Transfer-Server selbst, gilt dieser Benutzer als bei der Konsole angemeldet, wenn er die Verbindung zu MOVEit Transfer über eine URL herstellt, die mit http://localhost... oder http://127.0.0.1... beginnt, und nicht über die übliche http://MOVEitDMZ.nowhere.com...- URL.

Diese Konsolenverbindungen unterliegen NICHT der Remote-Zugriff-Liste. Diese Ausnahme verhindert, dass Systemadministratoren sich mit einer leeren Zugriffsliste selbst aussperren, denn sie können sich immer an dem Computer anmelden, auf dem MOVEit Transfer ausgeführt wird. Um unautorisierten Zugriff auf MOVEit Transfer über die Konsole zu verhindern, muss besondere Sorgfalt angewendet werden, um die Sicherheit von Windows-Benutzern in MOVEit Transfer sowie die physische Sicherheit des Servers selbst zu gewährleisten.

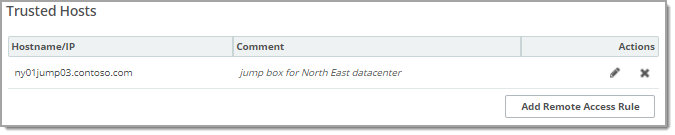

Diese Funktion ermöglicht es Organisationsadministratoren, einen Host als vertrauenswürdigen Host für ihre Organisation festzulegen und für diesen Host die gleichen Rechte zuzulassen wie für den Localhost.

Im Normalbetrieb umgehen Clients, die über eine der lokalen Schnittstellen auf MOVEit Transfer zugreifen, die normalen IP-Sperren- und Sitzungs-IP-Konsistenzüberprüfungen. Dadurch können Dienste wie der MOVEit Transfer-FTP-Server und der MOVEit Transfer-SSH-Server ordnungsgemäß arbeiten und die IP-Adresse des Clients für Anzeige- und Protokollierungszwecke darstellen. Von einem vertrauenswürdigen Host werden diese Überprüfungen ebenfalls umgangen.

Diese Funktion kann in folgenden Situationen verwendet werden:

Wenn eine Person versucht, sich als bestehender Benutzer anzumelden, und ständig fehlschlägt, ist möglicherweise die IP-Adresse gesperrt. Vertrauenswürdige Hosts können verwendet werden, um das Sperrverhalten zu überschreiben. Die mit der Organisation des Benutzers verbundenen Einträge vertrauenswürdiger Hosts werden abgefragt, und wenn die IP-Adresse des Clients mit einem vertrauenswürdigen Host übereinstimmt, wird diese IP-Adresse nicht gesperrt. Wenn die fehlgeschlagenen Versuche als Benutzer durchgeführt werden, der nicht vorhanden ist, und keine Organisation angegeben wird, werden die Einträge vertrauenswürdiger Hosts für die Standardorganisation abgefragt.

Hinweis: Vertrauenswürdige Hosts umgehen viele der in MOVEit Transfer integrierten Standardsicherheitsvorkehrungen, um unautorisierte Zugriffe zu verhindern. FÜGEN SIE NIEMALS DIESER LISTE EINEN HOST HINZU, WENN ZWEIFEL BESTEHEN! Aus Sicherheitsgründen wird auch die Maske All IPs (Alle IPs) von *.*.*.* nicht als Eintrag eines vertrauenswürdigen Hosts zugelassen.

So fügen Sie der Liste vertrauenswürdiger Hosts einen Eintrag hinzu:

Das Feld Hostname/IP kann entweder einen Hostnamen oder eine IP-Adresse enthalten. Beide Typen können Platzhalterzeichen enthalten und die IP-Adressen können als Bereich erscheinen. Beispiel: 11.22.33.44, 11.22.33.*, 11.22.33.44-55, jsmith.mycompany.com, *.mycompany.com.

Hinweis: Hostnamen und IP-Adressen sind nicht austauschbar. Wenn myhost1 in 192.168.1.200 aufgelöst wird und die Liste myhost1 enthält, jedoch nicht 192.168.1.200, können Benutzer über URLs, die mit https://myhost1 beginnen, auf den Host zugreifen, jedoch nicht über URLs, die mit https://192.168.1.200 beginnen.

Nachdem Sie den Eintrag hinzugefügt haben, wird er in der Liste der zugelassenen Hosts angezeigt.

Verwenden Sie die Pfeil-Schaltflächen, um den Eintrag in der Prioritätsliste nach oben und unten zu verschieben – Einträge oben in der Liste werden zuerst verarbeitet. (Diese Schaltflächen werden nur ab zwei oder mehr Einträgen angezeigt.)

Suchen Sie den Eintrag in der Liste der zugelassenen Hosts, klicken Sie auf die Schaltfläche Edit (Bearbeiten) und nehmen Sie Ihre Änderungen vor.

Suchen Sie den Eintrag in der Liste der zugelassenen Hosts. Wählen Sie neben dem Eintrag Delete (Löschen) aus. Wählen Sie dann Yes (Ja) aus, um die Löschung zu bestätigen.

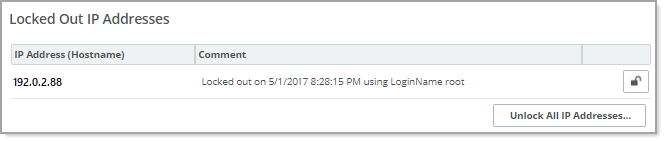

Wenn eine IP-Adresse gesperrt wird, ist sie an einem bestimmten Standort über alle Organisationen hinweg gesperrt. Jeder Administrator kann eine IP-Adresse entsperren, wobei es möglich ist, IP-Adressen einzeln nacheinander oder alle gleichzeitig über den Link Unlock All IP Addresses (Alle IP-Adressen entsperren) zu entsperren. Wenn eine IP-Adresse entsperrt wird, ist sie für alle Organisationen entsperrt. Wenn eine IP-Adresse gesperrt wird, erhalten außerdem alle SysAdmin-Benutzer, deren Notification-Eigenschaft auf „On+Admin“ (Ein+Admin) festgelegt ist, eine E-Mail-Benachrichtigung, dass die Sperre gesetzt wurde. Wenn nur eine Nicht-System-Organisation konfiguriert ist, erhalten Admin-Benutzer in der Organisation, deren Notification-Eigenschaft auf „On+Admin“ (Ein+Admin) festgelegt ist, ebenfalls E-Mail-Benachrichtigungen.

Nur Systemadministratoren können eine IP-Sperrrichtlinie festlegen. (Weitere Informationen finden Sie im Abschnitt IP-Sperrrichtlinie der Seite „Systemrichtlinie für Remote-Zugriff“. Ab Version 4.0 sind IP-Aussperrungen standardmäßig aktiviert und so eingestellt, dass IP-Adressen nach 15 fehlgeschlagenen Versuchen in einem Zeitraum von 5 Minuten gesperrt werden.

Wenn Sie eine IP-Adresse entsperren, bleibt der Benutzer, der die IP-Sperre ausgelöst hat, weiterhin gesperrt und inaktiv. Sie können den Kontostatus des Benutzers im Benutzerprofil ändern.

Um IP-Hijacking zu verhindern, erlaubt MOVEit Transfer normalerweise nicht, dass die von einer Sitzung verwendete IP-Adresse im Verlauf dieser Sitzung geändert wird. Einige Firewalls und Proxyserver verwenden jedoch Pools von IP-Adressen, um sie Benutzern, die auf das Internet zugreifen, zuzuweisen, und können manchmal einem Benutzer, selbst in einer einzelnen Sitzung, verschiedene IP-Adressen zuweisen. Um diesen Benutzern vollen Zugriff auf den Server zu ermöglichen, können Administratoren mithilfe der Funktion IP-Wechsel einen zulässigen Bereich festlegen, in dem sich eine Sitzungs-IP ändern darf.

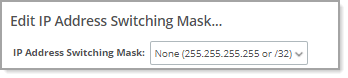

Standardmäßig ist die Option „IP Switching“ (IP-Wechsel) auf None (Keine) eingestellt, was einer Subnetzmaske von 255.255.255.255 oder /32 entspricht. Dadurch wird jeder IP-Adressenwechsel verhindert. Weitere verfügbare Werte sind: