SAML 2.0 機能に対応しているため、サードパーティの「ID プロバイダ」を使用して MOVEit ユーザーを認証できるように、MOVEit をカスタマイズすることができます。ID プロバイダとは、サービスプロバイダからの認証要求に対して、SAML 経由で ID アサーションを提供するアプリケーションのことです。MOVEit は、サービスプロバイダとして動作します。この展開パターンでは、MOVEit を「SAML コンシューマ」と呼ぶことができます。

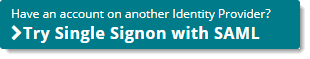

シングルサインオンオプション (表示は MOVEit Mobile)

|

シングルサインオンオプション (表示は Web UI)

|

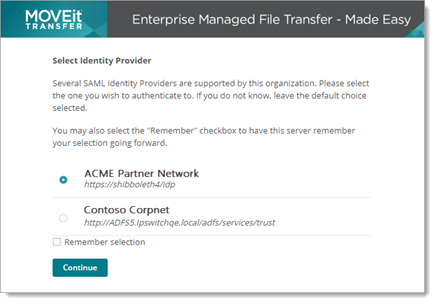

ユーザーが選択した ID プロバイダ (表示は Web UI)

|

Security Assertion Markup Language (SAML) 2.0 は、安全な Web ドメイン内で認証データを交換するためのメカニズムを提供します。SAML 2.0 は XML ベースのプロトコルで、OASIS 標準です。SAML の詳細については、OASIS の「SAML の概要」を参照してください。

![]() SAML シングルサインオンサービスを使用すると、ユーザーはサードパーティの ID プロバイダを使用して MOVEit に接続することができます。これにより、ネットワークまたは企業アカウントにサインオンしたユーザーは、追加で MOVEit 固有の認証情報を入力せずに MOVEit にアクセスできます。

SAML シングルサインオンサービスを使用すると、ユーザーはサードパーティの ID プロバイダを使用して MOVEit に接続することができます。これにより、ネットワークまたは企業アカウントにサインオンしたユーザーは、追加で MOVEit 固有の認証情報を入力せずに MOVEit にアクセスできます。

MOVEit は、ID プロバイダとして以下からの認証をサポートします。

![]() MOVEit Transfer を使用して、Windows Server 2019 AD FS (「ADFS 5.0」とも呼ばれる) と Windows Server 2016 AD FS (「ADFS 4.0」とも呼ばれる) のテストを行いました。

MOVEit Transfer を使用して、Windows Server 2019 AD FS (「ADFS 5.0」とも呼ばれる) と Windows Server 2016 AD FS (「ADFS 4.0」とも呼ばれる) のテストを行いました。

これらの ID プロバイダによる認証は、テスト済みでサポートされています。SAML 2.0 プロトコルをサポートするここに表示されていないその他の ID プロバイダも、MOVEit で使用できます。

シングルサインオンオプション (表示は Desktop Client)

|

シングルサインオンオプション (表示は Mobile Client)

|

シングルサインオンオプション (表示は Web UI)

|

シングルサインオンが使用可能な場合、ユーザーセッションは次のように機能します。

ユーザーがまだサインインしていない場合は、ログインページにシングルサインオンを使用するオプションが表示されます。

ID プロバイダは認証アサーションを使用して、ブラウザを MOVEit Server にリダイレクトします。

MOVEit がアサーションを検証し、ユーザーをサインオンします。

MOVEit Transfer Web インターフェイスにサインオンするユーザーに対してシングルサインオンを設定するには、次の操作を行う必要があります。

注:Active Directory をユーザーストアとして使用している場合 (ユーザー認証で「外部ソースのみ」として設定)、その同じユーザーストアを ID プロバイダで使用できます。Active Directory が ID プロバイダとして動作できるように、ADFS をインストールして設定する必要があります。

シングルサインオンが Outlook プラグインと MOVEit Sync クライアント用に設定されている場合、ユーザーセッションは次のように進みます。

Outlook プラグインと MOVEit Sync クライアントから MOVEit Transfer にサインオンするユーザーに対してシングルサインオンを設定するには、ADFS を ID プロバイダとして使用する必要があります。両方のクライアントは、MOVEit Transfer シングルサインオンサービスを使用して、Windows ドメインアカウントからサインオンできます。現在は、Windows 認証の使用をサポートしているのは ADFS のみです。

サービスプロバイダと ID プロバイダの設定が指定されていると想定した場合 (「MOVEit Web インターフェイスのシングルサインオン」を参照)、Outlook プラグインと MOVEit Sync ユーザーは、次の手順で説明した設定を完了することができます。

ユーザーが Windows 認証の実行に使用するのと同じドメインコントローラを使用しながら ID プロバイダ経由で、MOVEit がシングルサインオン用に設定されている場合は、資格情報なしでこれらのユーザーを自動的にサインオンするように Outlook プラグインと MOVEit Sync クライアントを設定できます。これを行うには、次の手順に従います。

注:この手順はエンドユーザーのコンピュータで実行する必要があります。

注:クライアントが [Windows Authentication (Windows 認証情報)] と [Organization ID (組織 ID)] プロパティがすでに設定された状態で、サイレントインストールでインストールされている場合、ユーザーはサインオンする必要はありません。ユーザーは、Windows アカウントにログインするとサインオンします。

注:MOVEit Transfer クライアント (Sync、MOVEit Ad Hoc など) は、WS-Trust 認証を使用するように設定することもできます。この認証を使用すると、ユーザーは ADFS を使用できない場合 (ホームネットワークからサインオンする場合など) に Windows 認証を使用してサインオンできます。WS-Trust 認証の設定方法の詳細については、「FTP および SSH クライアントのシングルサインオン」セクションを参照してください。

WS-Trust 認証を使用すると、SAML でシングルサインオンに使用されるのと同じ ID プロバイダを使用してユーザーを直接認証することができます。当社では、ユーザーが ID プロバイダの認証に使用するのと同じ資格情報で MOVEit への FTP および SSH アクセスを提供する顧客向けに、SAML シングルサインオンサービスのほかに、WS-Trust 認証ソースも設定することをお勧めします。

現在、WS-Trust をサポートしているのは ADFS ID プロバイダのみです。

WS-Trust を使用するための要件がある場合は、次のコンポーネントを設定して行うことができます。

注:サービスプロバイダ設定をすでに設定し、ADFS を ID プロバイダとして追加している場合は、この設定を再度完了する必要はありません。

シングルサインオンコンポーネントを設定したら、次の情報をエンドユーザーに提供する必要があります。

注:ADFS ID プロバイダを使用しているときに、ブラウザによるサイレント再認証を避けるには、HTML フォームベースのサインオンを設定できます。詳細については、 以下の手順を参照してください。

ID プロバイダの設定方法に応じて、多くのブラウザは次回セッションを開始するとときに、ユーザーをサイレントで再認証します。これは、望ましい動作である場合があります。ただし、完全な SAML サインオフを実行した後にユーザーにパスワードを再入力するように義務付ける場合は、HTML フォームベースのサインオンを設定できます。この手順では、ADFS 用のフォームベースのサインオンの設定方法について説明します。

microsoft.identityServer.web localAuthenticationTypes 要素を検索します。