MOVEit verwenden den integrierten TLS/SSL-Sicherheitsanbieter von Microsoft (Schannel.dll). In allen unterstützten Windows-Versionen sind standardmäßig mehrere verfügbare Protokolle und Optionen für die Verschlüsselungssammlung aktiviert. Nicht alle davon werden Ihre Sicherheits- und Compliance-Anforderungen erfüllen. So ist beispielsweise das erheblich ältere SSLv2-Protokoll standardmäßig auf dem Server aktiviert, aber nicht für PCI-konforme Webanwendungen zulässig. Wichtig ist, dass Sie die richtige Mischung aus starken Verschlüsselungsmethoden und akzeptabler Clientunterstützung wählen.

Warnung: Änderungen an den Verschlüsselungssammlungen oder den TLS/SSL-Versionen können sich auf alle Anwendungen auswirken, die TLS/SSL verwenden. Informieren Sie sich vor einer Änderung unbedingt bezüglich der Anforderungen anderer Anwendungen. Wenn Sie beispielsweise nur SSL 2.0 auswählen, kann MOVEit keine Verbindung zur Microsoft SQL-Datenbank herstellen. Dieses Dialogfeld soll verhindern, dass Sie eine schwache Verschlüsselung verwenden, die nicht mit PCI, FIPS oder anderen Standards konform ist.

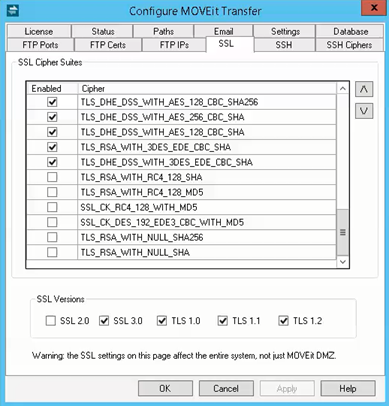

Die Cipher Suites (Chiffrensätze) und SSL-Versionen für den Aufbau einer SSL-Sitzung können Sie im Konfigurationsprogramm von MOVEit Transfer auf der Registerkarte „SSL“ festlegen. Zur Ausführung des Konfigurationsprogramms klicken Sie auf die Startmenüverknüpfung MOVEit Transfer Config.

Im Abschnitt zu den SSL-Verschlüsselungssammlungen können Sie die zulässigen Verschlüsselungssammlungen und die Reihenfolge hinsichtlich der Priorität auswählen. Eine Verschlüsselungssammlung ist eine benannte Kombination aus Authentifizierung, Verschlüsselung und MAC-Algorithmen (Message Authentication Code, Nachrichtenauthentifizierungscode), mit denen die Sicherheitseinstellungen ausgehandelt werden. Standardmäßig sind alle im Windows-Betriebssystem aktivierten Verschlüsselungssammlungen aktiviert.

Hinweis: Bei der Auswahl der tatsächlichen Verschlüsselung für eine gegebene Sitzung werden sowohl die Client- als auch die Servereinstellungen berücksichtigt. Wenn auch nicht immer die Auswahl des Servers verwendet wird, entspricht die letztendlich gewählte Verschlüsselung stets den zulässigen Algorithmen beider Seiten.

Mit dem Kontrollkästchen Enabled (Aktiviert) können Sie einen Eintrag aktivieren oder deaktivieren.

Die Priorität der Einträge richtet sich nach deren Reihenfolge in der Liste, wobei der oberste Eintrag die höchste Priorität hat. Sie können die Einträge mit den Pfeiltasten nach oben oder unten verschieben. Selbst wenn Sie schwächere Verschlüsselungssammlungen zulassen müssen, sollten Sie die stärkeren Sammlungen stets an den Anfang der Liste stellen.

SSL-Versionen werden unten auf der Registerkarte für die SSL-Konfiguration angezeigt. Die Standardauswahl beinhaltet SSL 2.0, SSL 3.0 und TLS 1.0. Die ausgewählten Versionen bestimmen, welche Verschlüsselungssammlungen verfügbar sind.

Mithilfe der Kontrollkästchen können Sie Versionen aktivieren oder deaktivieren.

Hinweis: Damit die von Ihnen an SSL-Versionen vorgenommenen Änderungen in Kraft treten, ist ein Neustart des Systems erforderlich.

Hinweis: Mit der Sicherheitsrichtlinieneinstellung System cryptography: Use FIPS compliant algorithms for encryption, hashing, and signing (Systemkryptografie: FIPS-konforme Algorithmen für Verschlüsselung, Hashing und Signierung verwenden) schränken Sie die verfügbaren Verschlüsselungssammlungen und Protokolle ein. TLS 1.0 wird beispielsweise immer erzwungen.

Hinweis: Die über die Gruppenrichtlinie festgelegte Reihenfolge der SSL-Verschlüsselungssammlungen setzt jegliche auf dieser Registerkarte vorgenommenen Änderungen an der Reihenfolge der Verschlüsselungssammlungen außer Kraft.

Zum Testen von SSL-Änderungen können Sie OpenSSL verwenden. Die ausführbare Datei „OpenSSL.exe“ erhalten Sie von OpenSSL Project. Sehen Sie sich hierzu die folgenden Beispiele an.

Die Befehle, die Sie eingeben müssen, sind violett dargestellt. Die Ergebnisse sind rot dargestellt.)

Verwendung von OpenSSL zur Sicherstellung, dass auf dem Remoteserver SSL 3 ausgeführt wird

Dieser Test wurde an unserem Supportserver „moveit.stdnet.com“ ausgeführt. Er zeigt, dass die getestete Verbindung SSL Version 3 mit dem verhandelten symmetrischen Verschlüsselungsalgorithmus „RC4“ und dem Hash-Algorithmus „MD5“ verwendet.

D:\OSOmissions>openssl s_client -connect moveit.stdnet.com:443 -ssl3

Loading 'screen' into random state - done

CONNECTED(000002AC)

depth=0 /C=US/ST=Wisconsin/L=Madison/O=Standard Networks/OU=MOVEit Site/CN=moveit

t.stdnet.com

verify error:num=20:unable to get local issuer certificate

verify return:1

depth=0 /C=US/ST=Wisconsin/L=Madison/O=Standard Networks/OU=MOVEit Site/CN=moveit

t.stdnet.com

verify error:num=27:certificate not trusted

verify return:1

depth=0 /C=US/ST=Wisconsin/L=Madison/O=Standard Networks/OU=MOVEit Site/CN=moveit

t.stdnet.com

verify error:num=21:unable to verify the first certificate

verify return:1

---

Certificate chain

0 s:/C=US/ST=Wisconsin/L=Madison/O=Standard Networks/OU=MOVEit Site/CN=moveit.s

tdnet.com

i:/C=ZA/ST=Western Cape/L=Cape Town/O=Thawte Consulting cc/OU=Certification S

ervices Division/CN=Thawte Server CA/emailAddress=server-certs@thawte.com

---

Server certificate

-----BEGIN CERTIFICATE-----

MIIC5DCCAk2gAwIBAgIDCeniMA0GCSqGSIb3DQEBBAUAMIHEMQswCQYDVQQGEwJa

QTEVMBMGA1UECBMMV2VzdGVybiBDYXBlMRIwEAYDVQQHEwlDYXBlIFRvd24xHTAb

BgNVBAoTFFRoYXd0ZSBDb25zdWx0aW5nIGNjMSgwJgYDVQQLEx9DZXJ0aWZpY2F0

aW9uIFNlcnZpY2VzIERpdmlzaW9uMRkwFwYDVQQDExBUaGF3dGUgU2VydmVyIENB

MSYwJAYJKoZIhvcNAQkBFhdzZXJ2ZXItY2VydHNAdGhhd3RlLmNvbTAeFw0wMzAx

MTQxOTI0MDlaFw0wNTAyMDcyMjA0MThaMIGBMQswCQYDVQQGEwJVUzESMBAGA1UE

CBMJV2lzY29uc2luMRAwDgYDVQQHEwdNYWRpc29uMRowGAYDVQQKExFTdGFuZGFy

ZCBOZXR3b3JrczEUMBIGA1UECxMLTU9WRWl0IFNpdGUxGjAYBgNVBAMTEW1vdmVp

dC5zdGRuZXQuY29tMIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQCncZmY8wgl

6avPENjI3b7CDrIBVVYlBXs8eA+dZGXBQ6NfS2pP3bAG2Mi4atFp49EY4WKwz/CV

tyrPeTdyZOxkuIZkiC5wH+iAFJg3J6DwpzkkVPMI4lXxiOnd6cke4ZZupwUPR/4R

w/CW2WWClQlELxv2FgOzEkqFPazzpMEWcQIDAQABoyUwIzATBgNVHSUEDDAKBggr

BgEFBQcDATAMBgNVHRMBAf8EAjAAMA0GCSqGSIb3DQEBBAUAA4GBAK7JtOFt5fW3

fEBc14waYvuzKVTSh+zBuskRSVt3C4uUtxLqMBbswUmx3n29TpHInmNoL+iXZJz2

IZEaGkMwLMXJxB0MwD19mlrK9EhZDAOI9ZUNWnZ+1gWep4SpFODFP7UOSzuU0s1z

34xKpkqtN3nzR5iRkSEZU7nxPyl29CM0

-----END CERTIFICATE-----

subject=/C=US/ST=Wisconsin/L=Madison/O=Standard Networks/OU=MOVEit Site/CN=movei

t.stdnet.com

issuer=/C=ZA/ST=Western Cape/L=Cape Town/O=Thawte Consulting cc/OU=Certification

Services Division/CN=Thawte Server CA/emailAddress=server-certs@thawte.com

---

No client certificate CA names sent

---

SSL handshake has read 904 bytes and written 304 bytes

---

New, TLSv1/SSLv3, Cipher is RC4-MD5

Server public key is 1024 bit

SSL-Session:

Protocol : SSLv3

Cipher : RC4-MD5

Session-ID: F50400000B9D20B4B6D0605AE6BE88573A3A4D7503D861281CF0691B0FDAFC62

Session-ID-ctx:

Master-Key: B556889277515F16889D048A003B1C827BF0F7DF01E2EAEEE7BD45F518912B24

F1FE19762809BA770E215C8FFA99C330

Key-Arg : None

Start Time: 1075827324

Timeout : 7200 (sec)

Verify return code: 21 (unable to verify the first certificate)

---

(ctrl+c)

DONE

Verwendung von OpenSSL zur Sicherstellung, dass auf dem Remoteserver kein SSL 3 ausgeführt wird

Dieser Test wurde an einem internen IIS-Server ausgeführt, nachdem SSL3 auf diesem Server manuell deaktiviert wurde.

D:\OSOmissions>openssl s_client -connect localhost:443 -ssl3

Loading 'screen' into random state - done

CONNECTED(000002AC)

1484:error:1409E0E5:SSL routines:SSL3_WRITE_BYTES:ssl handshake failure:./ssl/s3

_pkt.c:529:

Standardmäßig zeichnet Microsoft SSL nur ernsthafte SSL-Verbindungsfehler im Ereignisprotokoll auf. Die Menge der in diesem Protokoll aufgezeichneten SSL-Verbindungsinformationen können Sie jedoch in der Windows-Registrierung ändern. Stellen Sie hierzu zunächst sicher, dass der Registrierungseintrag REG_DWORD vorhanden ist. Falls nicht, fügen Sie ihn hinzu

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\

SecurityProviders\SCHANNEL\EventLogging

Für diesen Registrierungsschlüssel sollte einer der folgenden Werte eingegeben werden.

Sie müssen den Computer neu starten, damit die neue Einstellung wirksam wird. For more information, see auf der Microsoft Support-Site unter dem Thema „How to enable Schannel event logging“ (#260729) (Aktivierung der Ereignisprotokollierung für SChannel).