Trend Micro InterScan Web Security Virtual Appliance (IWSVA) unterstützt das ICAP-Protokoll. Befolgen Sie die Richtlinien in diesem Abschnitt, um IWSVA als Virenschutz-Engine in MOVEit Transfer zu integrieren.

Folgende Einstellungen müssen in IWSVA vorgenommen werden:

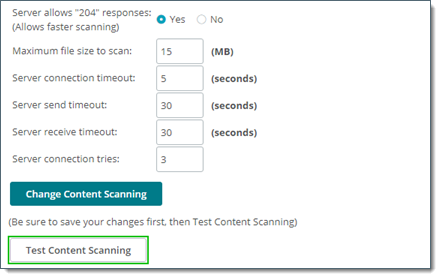

X-Infection-Found in der Antwortkopfzeile muss aktiviert sein.infected_block_url_length auf einen sehr kurzen Zeitraum einstellen (der Standardwert beträgt vier Stunden). Weitere Informationen finden Sie in der Dokumentation zu Trend Micro.Nach der Konfiguration von Trend Micro IWSVA als Content-Scanner für MOVEit Transfer (SETTINGS > System > Content Scanning [Einstellungen > System > Content-Scanning]) können Sie mit der Funktion „Test Content Scanning“ (Content-Scanning testen) eine Testdatei mit einem erstellten Virus hochladen.

Dialogfeld „Content-Scanning“ (im Bild Schaltfläche „Content-Scanning testen“)

![]() Wichtig: Standardmäßig sind die Scanner von Trend Micro IWSVA so konfiguriert, dass bereits blockierte URLs (Dateien), bei denen innerhalb eines bestimmten Zeitfensters (in der Regel vier Stunden) ein Virus gefunden wurde, ignoriert werden. Wenn (mit Content-Scanning testen) zwei erfolgreiche Tests in diesem konfigurierten Zeitfenster durchgeführt werden, wird der erste Test als Virus in das Protokoll aufgenommen; der zweite Test wird von MOVEit Transfer als Virus protokolliert, aber der Virusname (

Wichtig: Standardmäßig sind die Scanner von Trend Micro IWSVA so konfiguriert, dass bereits blockierte URLs (Dateien), bei denen innerhalb eines bestimmten Zeitfensters (in der Regel vier Stunden) ein Virus gefunden wurde, ignoriert werden. Wenn (mit Content-Scanning testen) zwei erfolgreiche Tests in diesem konfigurierten Zeitfenster durchgeführt werden, wird der erste Test als Virus in das Protokoll aufgenommen; der zweite Test wird von MOVEit Transfer als Virus protokolliert, aber der Virusname (Verletzung) bleibt leer und in den WebUI-Testergebnissen wird „Fehlgeschlagen“ gemeldet.

Folgende Ergebnismeldung für den Content-Scanning-Test zeigt, was passiert, wenn zwei Tests innerhalb des unter infected_block_url_length definierten Zeitfensters ausgeführt werden. Beim ersten Versuch wird der Testvirus erfolgreich geladen. Beim zweiten Versuch ist das blockierte Ereignis vom Scanner zu sehen (da keine Verletzung erkannt wurde).

Ergebnisse für den ersten Content-Scanning-Test

|

Ergebnisse für den zweiten Content-Scanning-Test (innerhalb des IWSVA-Zeitfensters)

|

Wenn Sie den Test mehrfach ausführen und die URL der vorhergehenden Virus-Testdatei (in diesem Fall die Testdatei mit dem generierten Virus) von IWSVA erkannt wird, wird die Datei als blockierter Virus in den MOVEit Transfer-Protokollen angezeigt, aber der Name für die Verletzung bleibt leer. Anders gesagt: Der Scanner blockiert das Hochladen der Datei vollständig, ohne den Scan zu wiederholen. Hierbei handelt es sich um das Standardverhalten von Trend Micro IWSVA. Sie können es durch Verkürzung des Werts unter infected_block_url_length ändern. Weitere Informationen finden Sie in der Dokumentation zu Trend Micro. Folgender Auszug (C:\MOVEitTransfer\web.log) zeigt, wie eine Datei, die von IWSVA blockiert wurde, in den Debugprotokollen von MOVEit Transfer aussieht.

![]() Wichtig: Für diese Ausgabe muss die MOVEit Transfer-Protokollierung auf eine Debug-Stufe gesetzt werden.

Wichtig: Für diese Ausgabe muss die MOVEit Transfer-Protokollierung auf eine Debug-Stufe gesetzt werden.

Ausgabe im Debugprotokoll für den ersten Content-Scanning-Test

2019-01-04 17:00:28.1710b0 #33 z60: DoReadQuery: Returned non-empty recordset in 0 ms

2019-01-04 17:00:28.2110b0 #33 z50: CScan output: No filename given; using EICAR test string.

2019-01-04 17:00:28.2110b0 #33 z50: CScan output: ** AV Violation Detected!

2019-01-04 17:00:28.2110b0 #33 z50: CScan output: Violation=Eicar_test_file

2019-01-04 17:00:28.2110b0 #33 z50: CScan output: Engine=IWSVA 6.5-SP2_Build_Linux_1548 $Date: 11/04/2015 16:06:48 PM$

2019-01-04 17:00:28.2110b0 #33 z50: CScan output: ISTag=11.0-14.729.00-3.100.1027-1.0

Ausgabe im Debugprotokoll für den zweiten Content-Scanning-Test innerhalb des Zeitfensters „infected_block_url_length“

2019-01-03 10:16:45.82 158 #15 z50: CScan output: No filename given; using EICAR test string.

2019-01-03 10:16:45.82 158 #15 z50: CScan output: ** AV Violation Detected!

2019-01-03 10:16:45.82 158 #15 z50: CScan output: Violation=

2019-01-03 10:16:45.82 158 #15 z50: CScan output: Engine=IWSVA 6.5-SP2_Build_Linux_1548 $Date: 11/04/2015 16:06:48 PM$

2019-01-03 10:16:45.82 158 #15 z50: CScan output: ISTag=11.0-14.727.00-3.100.1027-1.0