Grâce à la prise en charge de la fonctionnalité SAML 2.0, vous pouvez personnaliser MOVEit pour utiliser un « fournisseur d'identité » tiers dans le but d'authentifier les utilisateurs MOVEit. Un « fournisseur d'identité » est une application qui fournit des confirmations d'identité par l'intermédiaire de SAML et en réponse à des demandes d'authentification émanant d'un fournisseur de services. MOVEit agit en tant que fournisseur de services. Dans ce modèle de déploiement, MOVEit peut être appelé « consommateur SAML ».

Option d'authentification unique (MOVEit Mobile illustré)

|

Option d'authentification unique (interface utilisateur Web illustrée)

|

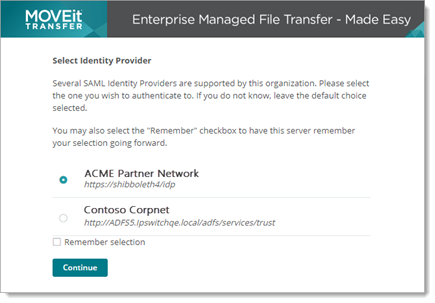

L'utilisateur sélectionne le fournisseur d'identité (interface utilisateur Web illustrée)

|

Le langage SAML (Security Assertion Markup Language) 2.0 offre un mécanisme permettant d'échanger les données d'authentification parmi les domaines Web sécurisés. SAML 2.0 est un protocole XML, ainsi qu'une norme OASIS. Pour plus d'informations sur SAML, voir SAML Overview (Vue d'ensemble sur SAML) par OASIS.

![]() Le service d'authentification unique SAML permet aux utilisateurs de se connecter à MOVEit à l'aide d'un fournisseur d'identité tiers. Cela permet aux utilisateurs connectés à leur réseau ou à leur compte d'entreprise d'accéder à MOVEit sans avoir à saisir d'autres informations d'identification spécifiques à MOVEit.

Le service d'authentification unique SAML permet aux utilisateurs de se connecter à MOVEit à l'aide d'un fournisseur d'identité tiers. Cela permet aux utilisateurs connectés à leur réseau ou à leur compte d'entreprise d'accéder à MOVEit sans avoir à saisir d'autres informations d'identification spécifiques à MOVEit.

MOVEit prend en charge l'authentification des éléments suivants en tant que fournisseur d'identité :

![]() Nous avons testé Windows Server 2019 AD FS (parfois appelé « ADFS 5.0 ») et Windows Server 2016 AD FS (parfois appelé « ADFS 4.0 ») avec MOVEit Transfer.

Nous avons testé Windows Server 2019 AD FS (parfois appelé « ADFS 5.0 ») et Windows Server 2016 AD FS (parfois appelé « ADFS 4.0 ») avec MOVEit Transfer.

L'authentification avec ces fournisseurs d'identité a été testée et est prise en charge. Les autres fournisseurs d'identité non répertoriés ici et qui prennent en charge le protocole SAML 2.0 doivent également fonctionner avec MOVEit.

Option d'authentification unique (client de bureau illustré)

|

Option d'authentification unique (client mobile illustré)

|

Option d'authentification unique (interface utilisateur Web illustrée)

|

Lorsque l'authentification unique est disponible, une session utilisateur fonctionne de la manière suivante :

Si l'utilisateur n'est pas déjà connecté, une page de connexion affiche l'option permettant d'utiliser l'authentification unique.

Le fournisseur d'identité redirige le navigateur vers le serveur MOVEit avec une confirmation d'authentification.

Le serveur MOVEit valide la confirmation et connecte l'utilisateur.

Pour configurer authentification unique des utilisateurs se connectant à l'interface Web MOVEit Transfer, vous devez effectuer les actions suivantes :

Remarque : Si vous utilisez Active Directory en guise de référentiel d'utilisateurs [configuré dans User Authentication (Authentification d'utilisateur) en tant qu'External Only (Externe uniquement)], vous pouvez alors utiliser ce même référentiel d'utilisateurs avec le fournisseur d'identité. Vous devez installer et configurer le service ADFS de sorte qu'Active Directory puisse faire office de fournisseur d'identité.

Lorsque l'authentification unique est configurée pour le plug-in Outlook et les clients MOVEit Sync, une session utilisateur fonctionne de la façon suivante :

Pour configurer l'authentification unique afin de connecter les utilisateurs à MOVEit Transfer à partir du plug-in Outlook et des clients MOVEit Sync, vous devez utiliser le service ADFS en tant que fournisseur d'identité. Les deux clients peuvent utiliser les services d'authentification unique MOVEit Transfer afin d'établir une connexion à l'aide d'un compte de domaine Windows. Actuellement, seul le service ADFS prend en charge l'Authentification Windows.

En partant du principe que le fournisseur de services et le fournisseur d'identité sont configurés (voir « Connexion unique pour l'interface Web MOVEit »), le plug-in Outlook et les utilisateurs MOVEit Sync peuvent effectuer la configuration comme décrit dans la procédure suivante.

Si MOVEit est configuré pour l'authentification unique via un fournisseur d'identité à l'aide du même contrôleur de domaine qui permet à vos utilisateurs d'effectuer l'authentification Windows, il est possible de configurer le plug-in Outlook et les clients MOVEit Sync afin de connecter automatiquement ces utilisateurs sans exiger d'informations d'identification. Pour parvenir à ce résultat, effectuez les étapes suivantes :

Remarque : Cette procédure doit être exécutée sur l'ordinateur de l'utilisateur final.

Remarque : Si vous avez installé le client au moyen d'une installation silencieuse en ayant défini au préalable les propriétés Authentification Windows et ID d'organisation, l'utilisateur n'a pas besoin de se connecter. L'utilisateur sera connecté en ouvrant une session à l'aide de son compte Windows.

Remarque : Vous pouvez également configurer les clients MOVEit Transfer (Sync, MOVEit Ad Hoc, etc.) afin qu'ils utilisent l'authentification WS-Trust, qui peut permettre aux utilisateurs de se connecter à l'aide de l'authentification Windows lorsque le service ADFS n'est pas disponible. Par exemple, si l'utilisateur se connecte à partir d'un réseau domestique. Pour plus d'informations concernant la configuration de l'authentification WS-Trust, voir la section « Authentification unique pour les clients FTP et SSH ».

L'authentification WS-Trust permet à MOVEit d'authentifier directement les utilisateurs à l'aide du même fournisseur d'identité utilisé pour l'authentification unique avec SAML. Nous vous recommandons de configurer une source d'authentification WS-Trust, outre l'ajout aux services de connexion unique SAML destinés aux clients qui souhaitent fournir un accès FTP et SSH à MOVEit à l'aide des mêmes informations d'identification renseignées par l'utilisateur pour s'authentifier auprès de son fournisseur d'identité.

Actuellement, seul le fournisseur d'identité ADFS prend en charge WS-Trust.

Si vous êtes tenu d'utiliser WS-Trust, vous pouvez le faire en configurant les composants :

Remarque : Si vous avez déjà configuré les paramètres du fournisseur de services et ajouté le service ADFS en tant que fournisseur d'identité, vous n'avez pas besoin de recommencer cette configuration.

Une fois que vous avez configuré les composants d'authentification unique, vous devez fournir les informations suivantes à vos utilisateurs finaux.

Remarque : Si vous utilisez le fournisseur d'identité ADFS et que vous souhaitez éviter que le navigateur procède à cette nouvelle authentification silencieuse, vous pouvez configurer la connexion fondée sur un formulaire HTML. Pour plus d'informations, reportez-vous à la procédure suivante.

En fonction de la configuration du fournisseur d'identité, de nombreux navigateurs authentifieront silencieusement à nouveau l'utilisateur au lancement de la session suivante, ce qui correspond à un comportement adapté. Toutefois, si vous souhaitez que les utilisateurs saisissent à nouveau leur mot de passe après avoir procédé à leur déconnexion SAML, vous pouvez configurer la connexion fondée sur un formulaire HTML. Cette procédure décrit comment configurer une connexion fondée sur un formulaire pour ADFS.

microsoft.identityServer.web localAuthenticationTypes.