Si l'authentification externe est activée, MOVEit Transfer peut intégrer un environnement de carte d'accès commun (CAC) afin de permettre aux utilisateurs d'accéder à MOVEit Transfer sans avoir à fournir de nom d'utilisateur ni de mot de passe. Le certificat matériel fourni par la carte à puce CAC de l'utilisateur peut être utilisé pour identifier et authentifier cet utilisateur. Cette page explique comment configurer MOVEit Transfer afin d'assurer son bon fonctionnement dans un environnement CAC.

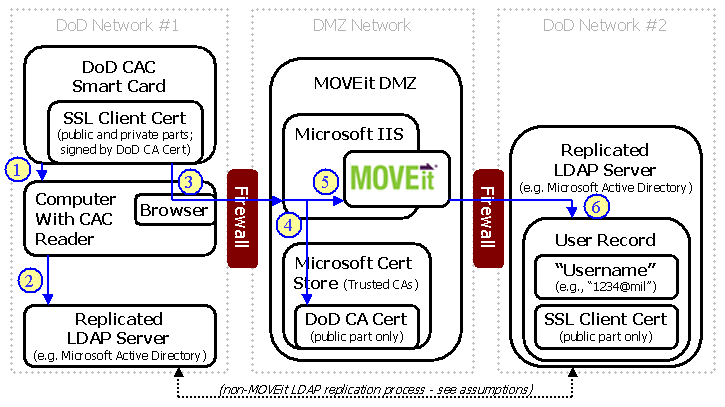

Les environnements CAC, en particulier ceux utilisés par le Département de la Défense des États-Unis, font généralement appel à des cartes à puce contenant des certificats clients SSL basés sur du matériel, à des fins d'identification et d'authentification. Les informations de l'utilisateur sont stockées dans un répertoire, en général Microsoft Active Directory. Lorsqu'un utilisateur insère sa carte à puce dans un lecteur sur une station de travail et qu'il entre son code PIN, le certificat matériel permet d'identifier l'utilisateur qui se connecte et de l'authentifier.

MOVEit Transfer peut utiliser le même certificat matériel client afin de déterminer l'identité de l'utilisateur qui essaie d'accéder au site, et comparer ce certificat avec une copie contenue dans le compte Active Directory de l'utilisateur afin de vérifier son identité.

L'intégration de MOVEit Transfer avec un environnement CAC comprend plusieurs étapes. Tout d'abord, le certificat AC CAC doit être validé comme un certificat de signature de confiance à la fois sur le serveur MOVEit Transfer et sur MOVEit Transfer. Ensuite, une source d'authentification externe MOVEit Transfer doit être configurée pour le répertoire, afin d'autoriser le contrôle des informations et de l'authentification de l'utilisateur par ce répertoire. Ensuite, vous devez activer l'option « Allow Username from Client Certificate » (Autoriser le nom d'utilisateur à partir du certificat client) sur la page des paramètres de la stratégie HTTP au niveau de l'organisation. Cela permet à MOVEit Transfer d'identifier un utilisateur entrant en se basant uniquement sur le certificat client fourni. Enfin, la source d'authentification externe doit être configurée afin de lire une valeur au niveau du certificat client fourni et de la comparer à une valeur du répertoire utilisateur. Cela permet à MOVEit Transfer d'identifier les informations de l'utilisateur dans le répertoire.

Le certificat CA avec lequel les certificats clients de l’utilisateur sont connectés doit être jugé de confiance par le serveur Windows sur lequel MOVEit Transfer fonctionne en étant associé à un certificat dans le Microsoft Trusted Root Certificate Store. Il sera interdit aux utilisateurs d'accéder à l'application MOVEit Transfer si le certificat CA qui l'a connecté n'est pas jugé de confiance.

Le certificat CA doit également être marqué comme étant un CA jugé de confiance dans l’application MOVEit Transfer à proprement parler. Si le certificat CA n’est pas jugé de confiance par MOVEit Transfer, il sera interdit aux utilisateurs de se connecter avec leurs certificats clients. Reportez-vous à la section System Configuration - SSL and SSH - SSL - Client Certs - Trusted CAs (Configuration système - SSL et SSH - SSL - Certificats client - CA de confiance) pour en savoir plus pour juger de confiance un certificat CA dans MOVEit Transfer.

La configuration initiale de la source d’authentification externe est similaire à la configuration de toute autre source LDAP. L’intégration CAC nécessite une source LDAP Lookup+Authentication (Recherche + Authentification) en raison du grand nombre de différentes propriétés utilisateur qui sont interrogées à partir du serveur LDAP. Reportez-vous à la section Security Policies - External Authentication - LDAP Lookup (Stratégies de sécurité - Authentification externe - Recherche LDAP) pour en savoir plus sur la configuration d’une telle source.

Outre les paramètres normaux, l’intégration CAC nécessite la bonne configuration de la valeur Client Cert Field (Champ du certificat client). Il s'agit du nom du champ dans le répertoire LDAP qui contient les données du certificat client pour l’utilisateur. Pour les serveurs Active Directory, cette valeur est appelée userCertificate. Sans cette valeur, MOVEit Transfer ne sera pas en mesure de corréler le certificat client de l’utilisateur à son certificat dans le répertoire, et par conséquent ne pourra pas authentifier l’utilisateur.

L’option Allow Username from Client Certificate (Autoriser le nom d'utilisateur à partir du certificat client) se trouve à la page Settings - Security Policies - Interface - HTTP (Paramètres - Stratégies de sécurité - Interface - HTTP) de MOVEit Transferl’interface web. Cette option permet à MOVEit Transfer d'identifier l’utilisateur d’après son certificat client. Reportez-vous à la section Security Policies - Interface (Stratégies de sécurité - Interface) pour en savoir plus sur ce paramètre.

Normalement, MOVEit Transfer parvient à déterminer l’identité de l’utilisateur en consultant son magasin de certificats mis en cache localement. En cas de recherche infructueuse, comme par exemple si l’utilisateur est nouveau dans le système ou si le certificat client a été changé récemment, MOVEit Transfer sort consulter le serveur répertoire configuré dans la source d’authentification externe afin d’y trouver un enregistrement d’utilisateur correspondant. Dans cette hypothèse, les paramètres suivants s'appliquent.

Quand MOVEit Transfer doit déterminer l’identité de l’utilisateur à partir du serveur répertoire, les paramètres Client Certificate Value (Valeur du certificat client) et Matching LDAP Field (Champ de correspondance LDAP) permettent de rechercher plus facilement l’entrée de l’utilisateur dans le serveur en fonction des informations figurant dans le certificat client fourni. Ces options deviennent disponibles dans la source d’authentification externe, une fois que l’option Allow Username from Client Certificate (Autoriser le nom d'utilisateur à partir du certificat client) au niveau de l’entreprise est activée. Reportez-vous à la section Security Policies - External Authentication - LDAP Lookup (Stratégies de sécurité - Authentification externe - Recherche LDAP) pour en savoir plus au sujet de ces paramètres.

Pour les environnements CAC, généralement la valeur Principal Name (Nom principal) dans l’extension du certificat Subject Alternative Name (SAN) (Nom alternatif d'objet) est utilisé comme identifiant pour corréler le certificat à une entrée d’utilisateur dans le serveur répertoire. Pour les serveurs Active Directory, cette valeur est corrélée au champ userPrincipalName.

Dès lors que l’intégration CAC est configurée, les utilisateurs peuvent avoir accès à MOVEit Transfer sans devoir fournir un nom d’utilisateur ou un mot de passe, tant que leur certificat client matériel est disponible. L’accès pour la première fois au site MOVEit Transfer fait s'afficher la page de connexion. Cependant, lorsque l’option Allow Username from Client Certificate (Autoriser le nom d'utilisateur à partir du certificat client) est activée, un lien s'affiche invitant l’utilisateur à cliquer dessus s’il possède un certificat client et souhaite se connecter automatiquement. En cas de succès de ce processus, un cookie à long terme se place sur le navigateur de l’utilisateur qui ordonne à MOVEit Transfer de diriger dorénavant automatiquement l’utilisateur vers le processus d’identification de certificat client pour lui éviter de lui présenter à nouveau la page de connexion, à moins que son cookie ne soit supprimé ou qu’il n’accède au site depuis un autre ordinateur.

REMARQUE : Il est possible de configurer MOVEit Transfer pour exiger l'indication du mot de passe avec des certificats clients lors de l’authentification d’utilisateurs. Si cette option est activée au niveau de l’organisation ou en fonction de chaque utilisateur individuel, il est possible que, pour avoir accès au site MOVEit Transfer, les utilisateurs soient contraints d’indiquer leurs nom d’utilisateur et mot de passe. Les utilisateurs qui sont requis d’indiquer leur mot de passe avec leur certificat client sont renvoyés à la page de connexion s’ils essaient de se connecter automatiquement, où un message s’affiche demandant des informations d’identification supplémentaires.

MOVEit Transfer L’authentification CAC suppose :

ou

Explication du fonctionnement de l’authentification CAC basée sur navigateur avec MOVEit Transfer :