Les utilisateurs de clients SSH peuvent faire confiance à des ordinateurs spécifiques dans la mesure où leurs clés correspondront à des empreintes digitales SSH disponibles publiquement. Parmi les instructions que vous donnez à vos clients, vous DEVEZ leur distribuer l'empreinte digitale de votre serveur SSH MOVEit Transfer pour qu'ils puissent confirmer l'identité de votre serveur. (Sans ces protections, tout le monde peut simuler ce serveur ou n'importe quel autre serveur SSH !)

La session OpenSSH suivante montre ce mécanisme en action. Plus précisément, OpenSSH demande à l'utilisateur final s'il souhaite approuver le serveur distant après avoir affiché le hachage MD5 de la clé de serveur SSH du serveur distant.

d:\>sftp sshftpuser@moveit.myorg.com

Connecting to moveit.myorg.com...

The authenticity of host 'moveit.myorg.com (33.44.55.66)' can't be established.

RSA key fingerprint is b4:51:8a:9c:5d:7e:98:db:f0:88:08:52:31:b4:a0:1e.

Are you sure you want to continue connecting (yes/no)? yes

sshftpuser@moveit.myorg.com's password:

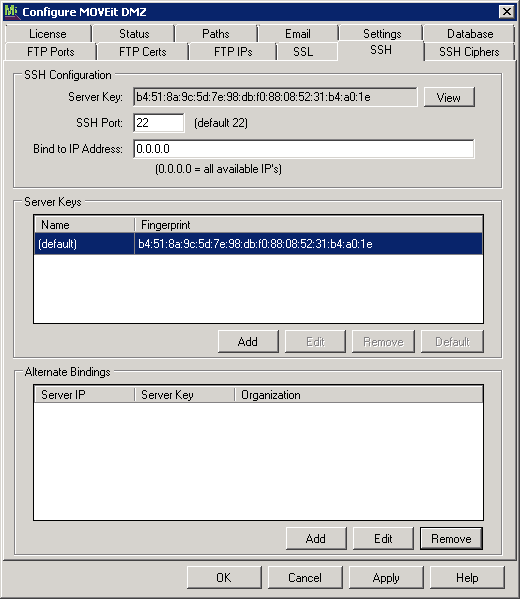

La clé SSH MOVEit Transfer est générée automatiquement lorsque le serveur est démarré pour la première fois et une empreinte digitale qui lui est associée est créée au même moment. Pour afficher le journal de l'empreinte digitale de votre clé SSH MOVEit Transfer dans une console Windows sur votre serveur MOVEit Transfer. Ouvrez Start -> All Programs -> MOVEit Transfer -> MOVEit Transfer Config (Démarrer -> Tous les programmes -> MOVEit Transfer -> MOVEit Transfer Config) et naviguez jusqu'à l'onglet SSH pour afficher le hachage MD5 de votre clé SSH MOVEit Transfer.

La clé du serveur SSH MOVEit Transfer est stockée sous forme cryptée dans le registre sous l'entrée de registre SSHServer\PrivKey. Cette clé est sauvegardée à chaque sauvegarde du registre, y compris celle effectuée par l'utilitaire de sauvegarde MOVEit Transfer.

Pour exporter la clé de serveur SSH publique MOVEit Transfer au format OpenSSH ou SSH2, reportez-vous aux instructions connexes dans la section SSH - Configuration.

MOVEit Transfer ne prend en charge que le FTP sur SSH (ou SFTP) et SCP2. SCP (SCP1) et toutes les sessions de terminal se verront refuser l'accès.

Le serveur SSH MOVEit Transfer utilise uniquement le protocole SSH 2. Un client ne sera pas en mesure de se connecter au serveur MOVEit Transfer s'il utilise uniquement le protocole 1. Le serveur SSH MOVEit Transfer recommande d'utiliser les cryptages suivants : AES, 3DES et Blowfish. (Une liste de plus en plus longue des clients compatibles et une liste complète des options de cryptage sont également incluses dans cette documentation.)

Si l'utilisateur SSH se connecte à MOVEit avec un nom d'utilisateur exact mais que l'administrateur ne voie aucune entrée de clé publique SSH dans les journaux d'audit, il est probable que l'utilisateur final n'ait PAS encore généré une paire de clés publique/privée pour SSH. Il n'est pas rare que les utilisateurs finals aient recours à la commande ssh-keygen -t rsa pour générer ces clés, mais ils doivent savoir qu'ils ne doivent PAS entrer de phrase de passe quand ils y sont invités lors de la génération des clés ; s'ils entrent une phrase de passe, celle-ci leur sera demandée à chaque tentative de connexion ultérieure, ce qui aura un impact négatif sur les tentatives d'automatisation du processus.