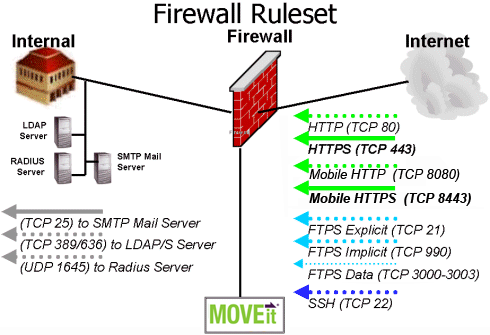

MOVEit Transfer a été conçu pour être sécurisé sur les segments DMZ de production exposés à Internet. MOVEit Transfer communique uniquement sur les ports contrôlés par MOVEit Transfer. Cette rubrique explique comment appliquer ce comportement sur votre pare-feu.

Présentation

Les protocoles HTTPS, FTP sur SSL (FTP/SSL, ftps) et/ou FTP sur SSH (FTP/SSH, sftp) sont utilisés pour communiquer avec MOVEit Transfer. En règle générale, MOVEit Transfer doit aussi pouvoir accéder aux services SMTP d'un autre serveur de messagerie pour communiquer les messages de notification.

Les services HTTP non sécurisés sont facultatifs et, en règle générale, ils ne sont pas recommandés. En cas d'activation de services non sécurisés, MOVEit redirige les utilisateurs vers les services sécurisés. (IIS ne redirige pas les utilisateurs.) L'accès aux différents services provenant de différents emplacements (par exemple un emplacement local et un emplacement Internet) peut également être contrôlé par le pare-feu. Consultez le diagramme ci-dessous.

Tout refuser

Pour empêcher les parties prenantes extérieures de se connecter à MOVEit Transfer sans autorisation, utilisez la règle suivante :

Pour empêcher MOVEit Transfer de se connecter sans autorisation à des ordinateurs externes, utilisez la règle suivante :

Selon les services que vous choisissez d'exécuter sur MOVEit Transfer, vous devez ouvrir un ou plusieurs ports. Les critères et détails sont répertoriés ci-dessous.

Navigateurs Web distants (HTTP/S)

En règle générale, MOVEit Transfer écoute les connexions Web NON SÉCURISÉES sur le port TCP 80 et les connexions Web SÉCURISÉES sur le port TCP 443. Les utilisateurs distants DOIVENT être en mesure de se connecter au port sécurisé (443) à partir d'adresses distantes. Vous pouvez également laisser le port 80 ouvert si vous souhaitez que MOVEit Transfer redirige automatiquement les utilisateurs qui se connectent au port non sécurisé vers le port sécurisé (facultatif).

Applications mobiles distantes et navigateurs Web (HTTP/S)

En règle générale, MOVEit Mobile écoute les connexions clients mobiles NON SÉCURISÉES (HTTP) sur le port TCP 8080 et les connexions Web SÉCURISÉES (HTTPS) sur le port TCP 8443. Si ces ports sont occupés, vous pouvez configurer différents numéros de ports pendant l'installation du serveur mobile et la configuration du système MOVEit. Les clients mobiles doivent être en mesure de se connecter au port sécurisé configuré. Le port non sécurisé active la redirection automatique des clients mobiles vers le port sécurisé.

Clients FTP sur SSL (FTP/S) sécurisés distants

Si le FTP de MOVEit Transfer doit prendre en charge des clients via Internet, Ipswitch vous recommande fortement de DEMANDER DES TRANSFERTS FTP EN MODE PASSIF et de BLOQUER LES PORTS DE DONNÉES PASSIFS SUR UNE PLAGE PEU ÉLEVÉE sur le FTP de MOVEit Transfer.

Avertissement : En règle générale, il ne suffit pas de spécifier le FTP sur votre pare-feu pour sécuriser totalement le FTP (sauf si le client et le serveur utilisent l'option CCC). Les pare-feu qui prennent en charge le FTP recherchent le terme « PORT » dans les canaux de données et ouvrent des failles temporaires pour les communications sur les ports désignés entre les deux machines, des deux côtés du canal de données. Cependant, les canaux de données sécurisés sont cryptés, ce qui signifie que le pare-feu ne peut pas ouvrir de ports temporaires.

Les connexions FTPS en mode explicite sont établies au niveau du port TCP 21.

Les connexions de type FTPS en mode implicite sont établies au niveau du port TCP 990.

Si vous utilisez un FTPS sur votre système MOVEit Transfer, il est FORTEMENT RECOMMANDÉ de le configurer pour utiliser les modes explicite et implicite (de façon à améliorer la compatibilité client) et le mode passif (de façon à permettre au serveur de sélectionner des numéros de ports), mais également d'utiliser une plage de ports restreinte (pour éviter d'ouvrir une faille qui pourrait être utilisée par un cheval de Troie).

Commande CCC - Plage de ports ouverts à numéro élevé : solution alternative

MOVEit Transfer prend en charge la commande FTP CCC. La commande CCC permet aux pare-feu prenant en charge le FTP de prendre en charge les commandes PORT qui sont autrement masquées par FTP sur SSL. Plus précisément, la commande CCC permet aux commandes PORT d'être reconnues par les pare-feu en faisant passer le canal de contrôle du mode crypté au mode non chiffré.

L'utilisation de la commande CCC entraîne les risques de sécurité suivants :

Le risque de sécurité associé à l'autre solution (un nombre limité de ports ouverts) est le suivant : un autre service pourrait être installé sur ce serveur et commencer à écouter sur ces ports.

FTP actif - Non recommandé

Le FTP actif n'est PAS recommandé pour les connexions Internet, car les pare-feu distants risquent de ne pas autoriser les connexions de données en mode FTP actif, en particulier si elles sont cryptées.

OBLIGATOIRE : Autoriser la connexion du TCP distant (n'importe quel port) à 1 (port 21)

FTP passif (mode non restreint) - Non recommandé

Il n'est pas recommandé de configurer un FTP passif en mode non restreint. En effet, pour fonctionner correctement, ce mode nécessite l'ouverture de nombreux ports à numéro élevé (des milliers) sur le pare-feu.

En règle générale, MOVEit Transfer écoute les connexions de contrôle du FTP SÉCURISÉ sur le port 21 (990 si le mode implicite est utilisé). En tant que serveur FTP passif, MOVEit Transfer écoutera alors la connexion de données au FTP SÉCURISÉ sur le port TCP à numéro élevé (>1023) négocié avec le client. Ces ports doivent être laissés ouverts afin de garantir une communication correcte.

FTP passif (mode restreint) - Recommandé

En règle générale, MOVEit Transfer écoute les connexions de contrôle du FTP SÉCURISÉ sur le port 21 (990 si le mode implicite est utilisé). En mode passif restreint, MOVEit Transfer écoute les connexions de données au FTP SÉCURISÉ sur une plage limitée et configurable de ports TCP à numéro élevé contigus (par ex. 3000, 3001, 3002, 3003), qu'il spécifie à un client particulier. (La seule configuration supplémentaire nécessaire sur les clients consiste à spécifier les transferts en mode passif.) Ces ports doivent être laissés ouverts afin de garantir une communication correcte.

Ports supplémentaires pour les certificats clients

Si vous avez authentifié la totalité de votre trafic FTP/SSL à l'aide de certificats clients, il n'est pas nécessaire de configurer des ports FTP/SSL supplémentaires à cet effet. Cependant, si vous souhaitez authentifier certaines connexions/certains utilisateurs FTP/SSL à l'aide de certificats clients et ne pas appliquer cette contrainte pour les autres (courant durant les migrations), vous devez configurer des ports supplémentaires pour l'authentification par certificat client FTP/SSL.

Les sessions authentifiées par certificat client utilisent les mêmes ports de données que les sessions FTP/SSL normales, ce qui signifie qu'aucun port de données supplémentaire n'est nécessaire. Toutefois, dans ce cas de figure, un second port de contrôle explicite et un second port de contrôle implicite sont généralement affectés à un serveur FTP MOVEit Transfer. Par exemple, Ipswitch utilise les ports 21 et 990 pour traiter ses connexions non authentifiées par certificat client, et les ports 10021 et 10990 pour traiter ses connexions authentifiées par certificat client.

Clients FTP sur SSH (FTP/S) sécurisés distants

MOVEit Transfer utilise un tunnel SSH à un port pour prendre en charge les clients FTP sur SSH. L'utilisation d'un seul tunnel SSH présente l'avantage suivant par rapport aux nombreux flux de données cryptés utilisés par le protocole FTP sur SSL : le nombre de ports à ouvrir sur le pare-feu est moins important. (FTP sur SSH est un protocole de transfert sécurisé à un seul port.) Le port généralement utilisé par SSH est le port TCP 22.

Notification par e-mail (SMTP)

Le serveur MOVEit Transfer nécessite l'utilisation d'un serveur de messagerie compatible SMTP pour envoyer des notifications par e-mail. Si votre serveur MOVEit Transfer doit passer par un pare-feu pour accéder à un serveur de messagerie, vous devez autoriser MOVEit Transfer à y accéder sur le port TCP 25 uniquement. Si vous souhaitez avoir la possibilité de mettre des messages en file d'attente lorsque votre serveur de messagerie n'est pas fiable, si vous avez besoin de paramètres d'authentification spéciaux pour relayer des messages, ou si plus généralement vous envisagez d'envoyer plusieurs notifications simultanément, vous pouvez envisager de configurer le relais de messagerie local.

Remarque : Le serveur MOVEit Transfer n'a pas besoin d'accéder à un serveur de messagerie interne si vous pouvez le désigner à votre relais de messagerie amont (ISP).

Authentification à distance (RADIUS)

Si vous envisagez d'utiliser le protocole d'authentification à distance RADIUS, MOVEit Transfer doit être en mesure de communiquer via UDP avec le serveur RADIUS distant. Le port UDP généralement utilisé pour prendre en charge le protocole RADIUS est le numéro 1645, mais ce port est configurable.

Authentification à distance (LDAP)

Si vous envisagez d'utiliser le protocole d'authentification à distance RADIUS, MOVEit Transfer doit être en mesure de communiquer via TCP avec le serveur LDAP distant. Le port TCP généralement utilisé pour prendre en charge le protocole LDAP est le numéro 389, et le port généralement utilisé pour prendre en charge le protocole LDAP over SSL est le numéro 636, mais ces ports sont configurables. (Il est fortement recommandé d'utiliser le protocole LDAP over SSL, qui est pris en charge par la plupart des serveurs LDAP modernes. Par exemple, reportez-vous à Active Directory - SSL dans la section Présentation de la fonction - Authentification externe pour obtenir des instructions concernant l'activation de l'accès SSL sur les serveurs Active Directory/LDAP.)

Base de données Microsoft SQL Server distante

Si MOVEit Transfer doit se connecter à une base de données Microsoft SQL Server distante, comme par exemple dans un parc de serveurs, le nœud MOVEit Transfer doit être en mesure de communiquer sur les ports SQL Server. Le port 1433 est le port SQL Server par défaut. Si vous avez configuré un autre port pour votre instance SQL Server, utilisez-le en lieu et place du port 1433. Vous devez ouvrir le port 1434 uniquement si vous envisagez d'exécuter SQL Server Studio ou un autre utilitaire SQL Server sur les nœuds d'application MOVEit Transfer eux-mêmes.

Parcs de serveurs MOVEit Transfer

Si des parcs de serveurs MOVEit Transfer sont utilisés, la communication des protocoles réseau Microsoft entre eux doit être autorisée par chacun des nœuds et par le serveur NAS. Cela s'effectue généralement en ouvrant le port TCP 445 entre les différentes machines. Cependant, NE laissez PAS ce port ouvert (vers ou depuis Internet).

Service de temps

Certains sites, par exemple ceux régulés par la FDA, peuvent nécessiter la synchronisation de l'horloge disponible dans MOVEit Transfer avec une source externe connue. Les noms d'hôtes des sources de temps externes, par exemple time.nist.gov, sont répertoriés dans plusieurs listes de serveurs de temps publics.

Les services de temps (RFC 958) utilisent normalement le port UDP 123. Lorsque vous configurez des règles de pare-feu pour prendre en charge le service de temps externe, vous devez autoriser le déplacement des paquets UDP entre n'importe quel port sur MOVEit Transfer et le port UDP 123, idéalement sur un ou un petit nombre de serveurs distants. Le trafic de retour utilisant le même port UDP doit également être en mesure de retourner à votre serveur MOVEit Transfer.

Remarques :

Service SysLog

Si vous choisissez d'envoyer des événements d'audit MOVEit Transfer à un serveur SysLog, vous devrez probablement autoriser le déplacement des paquets UDP SysLog entre votre MOVEit Transfer et le serveur SysLog sur le port UDP 514.

Service SNMP

Si vous choisissez d'envoyer des événements d'audit MOVEit Transfer à une console de gestion SNMP, vous devrez probablement autoriser le déplacement des paquets UDP SysLog entre votre MOVEit Transfer et la console de gestion SNMP sur le port UDP 161.

Stunnel ODBC (largement obsolète)

Cette procédure a été rendue largement obsolète du fait de la capacité de l'API MOVEit Transfer à exécuter des rapports personnalisés ad hoc sur la plupart des éléments de configuration et entrées d'audit de MOVEit Transfer, à distance et sur une connexion sécurisée.

Si vous choisissez de configurer une connexion stunnel ODBC (comme décrit dans la section Sujets avancés - Base de données - Accès distant), vous devrez probablement autoriser les connexions entre MOVEit Automation et MOVEit Transfer sur le port TCP 33062. Ce port est configurable et peut être modifié dans les deux fichiers de configuration concernés (stunnel_mysqlserver.conf et stunnel_mysqlclient.conf).

MOVEit Freely et MOVEit Buddy

MOVEit Freely et MOVEit Buddy sont des clients FTP sécurisés. Consultez la section Clients FTP sur SSL (FTP/S) sécurisés distants ci-dessus pour obtenir les informations nécessaires sur les ports.

MOVEit Automation

MOVEit Central communique généralement avec MOVEit Transfer via HTTPS. Consultez la section Navigateurs Web distants (HTTP/S) ci-dessus pour obtenir les informations nécessaires sur les ports.

Assistant MOVEit, MOVEit Xfer, API MOVEit Transfer ou MOVEit EZ

Les clients Assistant MOVEit, MOVEit Xfer, API MOVEit Transfer et MOVEit EZ communiquent tous avec MOVEit Transfer via HTTPS. Consultez la section Navigateurs Web distants (HTTP/S) ci-dessus pour obtenir les informations nécessaires sur les ports.

Clients AS2

Les clients AS2 utilisent normalement le protocole HTTPS. Dans de rares cas, ils peuvent utiliser le protocole HTTP. Consultez la section Navigateurs Web distants (HTTP/S) ci-dessus pour obtenir les informations nécessaires sur les ports.

Clients AS3

Les clients AS3 sont des clients FTP sécurisés. Consultez la section Clients FTP sur SSL (FTP/S) sécurisés distants ci-dessus pour obtenir les informations nécessaires sur les ports.