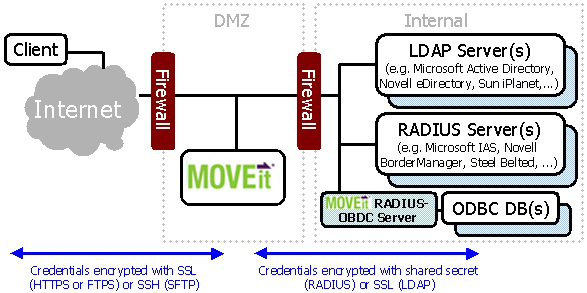

MOVEit Transfer permet d'authentifier des utilisateurs sur des serveurs externes LDAP et/ou RADIUS. Microsoft Active Directory (AD) fonctionne comme un serveur LDAP, de sorte que MOVEit Transfer peut y effectuer des authentifications natives. MOVEit Transfer peut également authentifier des utilisateurs par rapport aux bases de données compatibles ODBC en utilisant le service d'authentification RADIUS-ODBC en option. Ces deux transports peuvent être sécurisés au niveau transport (il est recommandé d'utiliser le protocole LDAP sur SSL). Les authentifiants associés sont stockés sous forme cryptée sur MOVEit Transfer.

Outre le fait d'authentifier des utilisateurs existants auprès de sources externes, MOVEit Transfer peut créer de nouveaux utilisateurs, souvent en tant que clone d'un utilisateur modèle existant. MOVEit Transfer peut aussi scinder la base d'utilisateurs d'une organisation en deux groupes, les utilisateurs externes et les utilisateurs internes, l'un utilisant une source d'authentification externe et l'autre utilisant la base de données d'utilisateurs intégrée MOVEit Transfer. Lorsqu'il accède à un serveur LDAP, MOVEit Transfer peut répliquer les informations d'appartenance aux groupes ainsi que d'autres informations telles que l'adresse e-mail à partir de ce serveur LDAP.

Dans les environnements d'entreprise, un site MOVEit Transfer authentifié en externe peut intervenir dans des configurations d'authentification par connexion unique de deux façons différentes :

MOVEit prend désormais en charge l'authentification par connexion unique en utilisant un fournisseur d'identité fédéré compatible SAML en tant que source d'authentification. Cette fonction peut être utilisée avec les sources d'authentification d'utilisateur existantes. Pour plus d'informations, reportez-vous à la section Présentation de la fonction d'authentification par connexion unique.

Une source d'authentification est un serveur RADIUS, LDAP ou WS-Trust que MOVEit Transfer interroge. Plusieurs sources d'authentification peuvent être configurées au sein d'une organisation donnée. Chacune peut être de type différent (par exemple, 2 sources RADIUS et 3 sources LDAP) et faire référence à un utilisateur modèle différent. Les utilisateurs appartiennent donc déjà aux groupes appropriés lorsqu'ils sont automatiquement ajoutés.

Les types de sources d'authentification actuellement pris en charge sont les suivants :

La documentation complète et les exemples pour les serveurs LDAP Active Directory, Novell eDirectory, IBM Domino et iPlanet sont fournis. D'autres serveurs LDAP (comme IBM Tivoli Access Manager - SecureWay) sont également pris en charge grâce à l'utilisation de modèles de connexion et d'attribut flexibles. (La configuration d'un serveur RADIUS est relativement générique comparée à celle d'un serveur LDAP.)

La connexion à des sources d'authentification externes nécessite souvent des règles de pare-feu supplémentaires. Pour plus d'informations sur les différentes règles associées aux services LDAP et RADIUS, reportez-vous à la section MOVEit TransferConfiguration du pare-feu.

Pour connaître les paramètres qui contrôlent la façon dont MOVEit Transfer accède aux sources d'authentification externes et la façon dont les nouveaux enregistrements d'utilisateurs sont configurés pour les utilisateurs d'authentification externes, reportez-vous à la section Méthode d'authentification de la page Paramètres - Stratégies de sécurité - Authentification d'utilisateur.

Pour connaître les paramètres qui contrôlent la façon dont les utilisateurs accèdent aux sources d'authentification externes, reportez-vous à la section Méthode d'authentification de la page Utilisateurs - Profil

Pour plus d'informations sur la configuration des sources d'authentification, reportez-vous à la section Interface Web - Paramètres - Stratégies de sécurité - Authentification externe.

Pour plus d'informations sur le service d'authentification facultatif RADIUS-ODBC, reportez-vous à la section Sujets avancés - Intégration de services - Authentification RADIUS/ODBC. Pour plus d'informations sur l'intégration de l'authentification par connexion unique SiteMinder, reportez-vous à la section Sujets avancés - Intégration de services - Intégration SiteMinder.

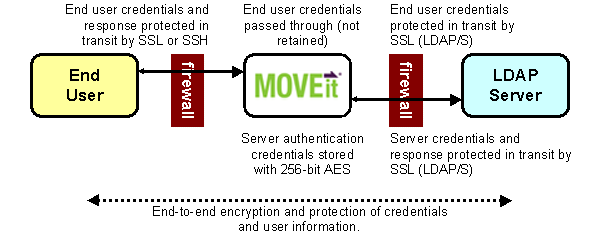

MOVEit Transfer dispose de deux moyens pour se connecter en toute sécurité aux sources LDAP internes à partir d'un segment DMZ. Chacun garantit un cryptage renforcé des authentifiants utilisateur et des informations pendant leur transfert, et aucun ne demande un accès anonyme.

Ce scénario est très courant. Un utilisateur final présente d'abord des authentifiants à MOVEit Transfer via une liaison SSH (FTP/SSH) ou SSL (FTP/SSL ou HTTP/S) cryptée. MOVEit Transfer transfère ensuite ces authentifiants au serveur LDAP via une liaison SSL (LDAP/SSL) cryptée afin de déterminer si cet utilisateur peut se connecter à MOVEit Transfer. MOVEit Transfer ne conserve pas les authentifiants dans son magasin.

Selon la configuration de votre système, il est possible que MOVEit Transfer se connecte en tant qu'utilisateur LDAP avec le droit de parcourir l'annuaire LDAP pour répliquer les paramètres tels que l'adresse e-mail et les appartenances aux groupes. Dans ce cas, les authentifiants que MOVEit Transfer utilise pour parcourir l'annuaire sont cryptés sur MOVEit Transfer à l'aide de l'algorithme AES 256 bits.

Pour accéder à un serveur LDAP interne directement à partir d'un serveur MOVEit Transfer basé sur une DMZ, procédez comme suit :

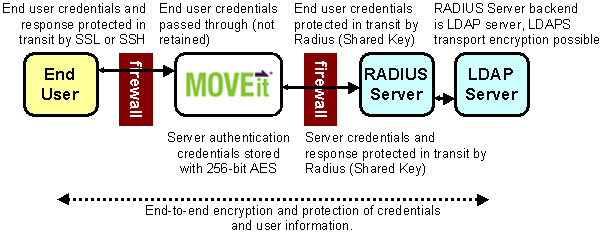

Ce scénario est moins courant mais il est encore fréquemment utilisé dans les cas où LDAP (même crypté avec SSL) est un protocole banni. Un utilisateur final présente d'abord des authentifiants à MOVEit Transfer via une liaison SSH (FTP/SSH) ou SSL (FTP/SSL ou HTTP/S) cryptée. MOVEit Transfer transfère ensuite ces authentifiants à un serveur RADIUS avec des paquets RADIUS cryptés afin de savoir si cet utilisateur peut se connecter à MOVEit Transfer à ce moment-là. MOVEit Transfer ne conserve pas les authentifiants dans son magasin. Le serveur RADIUS (souvent Microsoft Internet Authentication Service, c'est-à-dire IAS) ne possède pas son propre référentiel d'utilisateurs, mais il est généralement connecté à un domaine Windows, Active Directory ou un autre serveur LDAP.

Le protocole RADIUS est basé sur UDP et tous les paquets sont cryptés avec une clé. Cette clé est stockée sur MOVEit Transfer à l'aide de l'algorithme AES 256 bits. MOVEit Transfer n'a pas besoin de savoir quoi que ce soit sur le ou les serveurs LDAP qui détiennent vraiment les informations utilisateur, car le serveur RADIUS joue le rôle d'un serveur frontal complet. Les requêtes RADIUS, par nature, renvoient moins d'informations sur leurs utilisateurs qu'une requête LDAP similaire.

Pour accéder à un serveur LDAP interne en toute sécurité via RADIUS à partir d'un serveur MOVEit Transfer basé sur une DMZ, procédez comme suit :

Configurez votre serveur RADIUS pour obtenir les informations d'authentification de votre serveur LDAP. (Souvent, lorsque vous utilisez des modules complémentaires gratuits comme le serveur IAS de Microsoft avec Active Directory, vous n'avez que cette possibilité.)

Configurez une règle de pare-feu interne pour permettre à MOVEit Transfer de se connecter au serveur LDAP sur le port UDP 1645 (le port standard pour RADIUS).

Configurez une source d'authentification externe sur MOVEit Transfer. Complétez la clé appropriée pour crypter le trafic RADIUS de votre serveur RADIUS.

Des utilisateurs ont indiqué que l'activation des services SSL sur les services LDAP Active Directory est plus difficile à réaliser qu'il n'y paraît. Plus précisément, la mise en œuvre de la recommandation de Microsoft impliquant le déploiement d'une autorité de certification d'entreprise peut prendre un certain temps.

Toutefois, il existe, un moyen plus facile d'activer SSL sur Active Directory et qui n'implique aucune autorité de certification d'entreprise.

Vous trouverez davantage d'informations concernant cette procédure sur le site de Microsoft. La différence principale qui existe entre la procédure de Microsoft et celle indiquée ici concerne le recours à l'utilitaire de module complémentaire certreq Microsoft à la place d'OpenSSL.

Enfin, il existe au moins deux autres solutions à ces procédures ; les deux impliquent un tunnel SSL qui ajoute un chiffrement SSL au protocole LDAP existant d'Active Directory.

Contactez le personnel de notre support technique pour obtenir plus d'informations sur ces procédures.