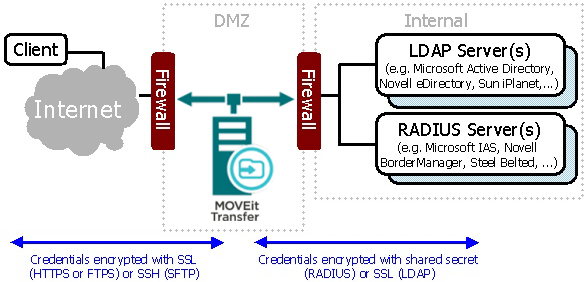

MOVEit Transfer では、外部 LDAP および RADIUS サーバーに対してユーザーを認証することができます。Microsoft Active Directory (AD) は LDAP サーバーとして動作するため、MOVEit Transfer はネイティブで認証することができます。どちらもトランスポートレベルで保護することができ (LDAP over SSL の使用を推奨)、関連する認証情報は MOVEit Transfer で暗号化されて保存されます。

外部ソースに対して既存のユーザーを認証するほか、MOVEit Transfer では、新規ユーザーを既存のテンプレートユーザーの複製として一般に作成することもできます。MOVEit Transfer では、組織のユーザーベースを外部ユーザーと内部ユーザーに分割することもできます。これにより、あるグループでは外部認証ソースを使用し、別のグループでは MOVEit Transfer に内蔵されたユーザーデータベースを使用できます。LDAP サーバーにアクセスする場合、MOVEit Transfer はグループのメンバーシップ情報と E メールアドレスなどの情報を、その LDAP サーバーから複製することもできます。

企業環境では、外部認証された MOVEit Transfer サイトは次の 2 つの方法でシングルサインオン (SSO) の仕組みに参加することができます。

注: MOVEit は、SAML 仕様によるフェデレーション ID プロバイダを認証ソースに使用して、シングルサインオンをサポートするようになりました。この機能は、既存のユーザー認証ソースとともに使用することができます。詳細については、「機能フォーカス - シングルサインオン」を参照してください。

認証ソースは、MOVEit Transfer が照会する RADIUS、LDAP、または WS-Trust サーバーです。複数の認証ソースは特定の組織内で構成することができ、それぞれが異なるタイプ (たとえば、RADIUS ソース 2 つと LDAP ソース 3 つなど) であったり、異なるテンプレートユーザーを参照したりできます。したがって、ユーザーは自動的に追加されるときに、適切なグループに既に属しています。

次の認証ソースタイプが現在サポートされています。

Active Directory、Novell eDirectory、IBM Domino、および iPlanet LDAP サーバーの完全なドキュメントおよび例をご覧いただけます。その他の LDAP サーバー (IBM Tivoli Access Manager - SecureWay など) も、柔軟な接続と属性テンプレートを使用することでサポートされています (RADIUS サーバー構成は、LDAP サーバー構成と比べると比較的汎用的です)。

外部認証リソースに接続するには、追加のファイアウォール規則が必要な場合が多くあります。LDAP および RADIUS サービスのさまざまな規則の詳細については、「MOVEit Transferファイアウォール構成」を参照してください。

MOVEit Transfer が外部認証ソースにアクセスする方法と、新規ユーザーレコードを外部認証ユーザー用に設定する方法を制御する設定の詳細については、「設定の認証方法セクション - セキュリティ - ユーザーポリシー」を参照してください。

各ユーザーが外部認証ソースにアクセスする方法を制御する設定の詳細については、「ユーザーの認証方法セクション - プロファイル」を参照してください。

各認証ソースの設定方法の詳細については、「Web インターフェイス - 設定 - セキュリティポリシー - 外部認証」ドキュメントを参照してください。

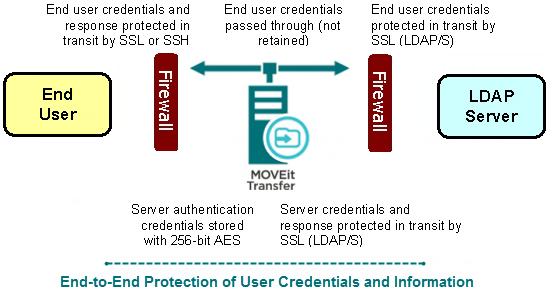

MOVEit Transfer が DMZ セグメントから内部 LDAP ソースに安全に接続できる方法は 2 通りあります。いずれの方法もユーザー資格情報と移動中の情報に強力な暗号を使用し、匿名アクセスを必要としません。

このケースは一般によく見られるシナリオです。最初に、エンドユーザーは暗号化された SSH (FTP/SSH) または SSL (FTP/SSL または HTTP/S) リンクを介して、資格情報を MOVEit Transfer に表示します。MOVEit Transfer は、暗号化された SSL (LDAP/SSL) リンクを介してこれらの資格情報を LDAP サーバーに渡し、ユーザーが MOVEit Transfer にサインオンできるかどうかを特定します。MOVEit Transfer では、資格情報はストアに保持されません。

システムの設定方法に応じて、MOVEit Transfer は LDAP ディレクトリを参照する権限を持った LDAP ユーザーとしてサインオンし、E メールやグループメンバーシップなどの設定を複製します。この場合、MOVEit Transfer が参照に使用する資格情報は 256 ビット AES を使用して MOVEit Transfer で暗号化されます。

DMZ ベースの MOVEit Transfer サーバーから直接内部 LDAP サーバーにアクセスするには、次のようにします。

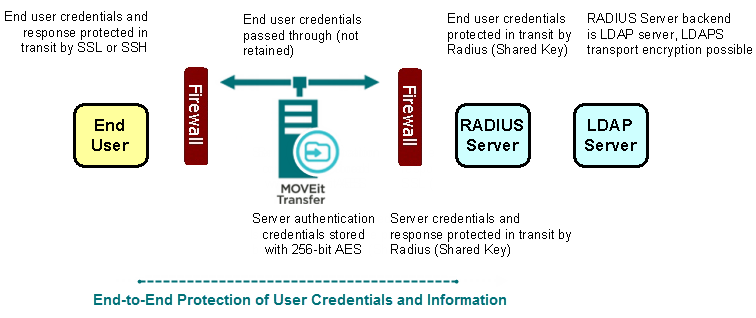

このシナリオはあまり一般的ではありませんが、LDAP (SSL で暗号化されている場合もあり) が禁止プロトコルに指定されている場合でもよく使用されます。最初に、エンドユーザーは暗号化された SSH (FTP/SSH) または SSL (FTP/SSL または HTTP/S) リンクを介して、資格情報を MOVEit Transfer に表示します。MOVEit Transfer は、暗号化された RADIUS パケットを使用してこれらの資格情報を RADIUS サーバーに渡し、ユーザーがその時点で MOVEit Transfer にサインインできるかどうかを特定します。MOVEit Transfer では、資格情報は独自のストアに保持されません。RADIUS サーバー (Microsoft Internet Authentication Service、通称 IAS) には独自のユーザーストアはありませんが、通常は、Windows Domain、Active Directory、またはその他の LDAP サーバーに接続されています。

RADIUS プロトコルは UDP ベースで、すべてのパケットがキーで暗号化されています。このキーは 256 ビット AES を使用して、MOVEit Transfer に保存されます。MOVEit Transfer は、ユーザー情報を保持する LDAP サーバーについて認識する必要はありません。これは、RADIUS サーバーが完全なフロントエンドとしての役割を果たすためです。RADIUS クエリは、同じような LDAP クエリと比べて、ユーザーについて返す情報量は少なく設計されています。

DMZ ベースの MOVEit Transfer サーバーから RADIUS 経由で内部 LDAP サーバーに安全にアクセスするには、次のようにします。

LDAP サーバーから認証情報を取得するように RADIUS サーバーを設定します (Microsoft の IAS サーバーのような無料アドオンツールを Active Directory と併用する場合は、これが唯一のオプションとなる場合がよくあります)。

MOVEit Transfer が UDP ポート 1645 (RADIUS の標準ポート) 上の LDAP サーバーに接続できるように内部ファイアウォール規則を設定します。

MOVEit Transfer で外部認証ソースを設定します。適切なキーを入力し、特定の RADIUS サーバーの RADIUS トラフィックを暗号化します。

Active Directory LDAP サービスで SSL サービスを有効にする作業は、普通以上に困難であるということが多く報告されています。特に、エンタープライズ証明機関の導入に関する Microsoft の推奨事項を実装する作業には時間がかかる場合があります。

しかし、エンタープライズ証明機関を使用せずに Active Directory で SSL を有効にする簡単な方法があります。

Microsoft のサイトにはこの手順に関する詳細な情報が収録されていますが、Microsoft の手順と本書に示した手順の主な違いは、Microsoft では OpenSSL の代わりに Microsoft certreq アドオンユーティリティを推奨している点にあります。

最後に、これらの手順に対しては少なくとも 2 つの代替方法があります。いずれの方法も、SSL 暗号化を Active Directory の既存の LDAP プロトコルに追加する SSL トンネルを使用します。

これらの手順の詳細については、サポートスタッフまでお問い合わせください。