MOVEit Transfer は、インターネットに面した実稼働環境の DMZ セグメント上で安全性を発揮するように設計されています。MOVEit Transfer はポートの MOVEit Transfer コントロールを介してのみ通信します。このトピックでは、ファイアウォール上でこの動作を徹底する方法をご紹介します。

MOVEit Transfer との通信には、HTTPS や、FTP over SSL (FTP/SSL、ftps)、FTP over SSH (FTP/SSH、sftp) が使用されます。また、MOVEit Transfer は通常、通知メッセージを配信するのに別のメールサーバーの SMTP サービスにアクセスする必要があります。

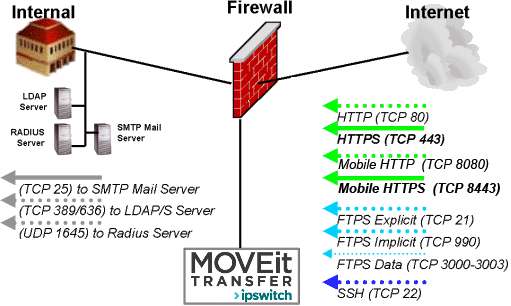

保護されていない HTTP サービスも使用できますが、通常は推奨されません。保護されていないサービスを有効にした場合、MOVEit はユーザーを保護されているサービスにリダイレクトします (IIS はリダイレクトを行いません)。異なる場所 (内部とインターネットなど) から異なるサービスへのアクセスもファイアウォールで制御できます。下の図を参照してください。

水色の矢印は FTP over SSL サービスを示しています。

MOVEit Transfer で使用されるファイアウォールのルールセットとポートマッピングの設定例

外部からの攻撃によって MOVEit Transfer への不正な接続を開かないようにするには、次のルールに従ってください。

MOVEit Transfer が外部のコンピュータへの不正な接続を開かないようにするには、次のルールに従ってください。

MOVEit Transfer で実行するサービスによっては、1 つ以上のポートを開く必要があります。この基準と具体的な条件を以下で説明します。

MOVEit Transfer は通常、TCP ポート 80 の保護されていない Web 接続と TCP ポート 443 の保護されている Web 接続をリッスンします。リモートユーザーは、リモートアドレスから保護されているポート (443) に接続できる必要があります。必要に応じて、MOVEit Transfer で保護されていないポートに接続しているユーザーを保護されているポートに自動的にリダイレクトするために、ポート 80 を開いたままにしておくこともできます。

MOVEit Mobile は通常、TCP ポート 8080 の保護されていない (HTTP) モバイルクライアント接続と TCP ポート 8443 の保護されている (HTTPS) Web 接続をリッスンします。これらのポートが使用されている場合は、モバイルサーバーのインストールと MOVEit システムの設定中に別のポート番号を設定することができます。モバイルクライアントは、設定されている保護されたポートに接続できる必要があります。保護されていないポートでは、モバイルクライアントを保護されたポートに自動的にリダイレクトできます。

MOVEit Transfer FTP がインターネット経由でクライアントをサポートする必要がある場合、Ipswitch ではパッシブモードの FTP 送信を必須とし、MOVEit Transfer FTP のパッシブデータポートを狭い範囲に固定することを強く推奨します。

警告: ファイアウォールで FTP を指定するだけでは、(クライアントとサーバーの両方が CCC オプションを使用していない限り) セキュア FTP の通過を許可するのに十分とは言えません。FTP を認識するファイアウォールは、データチャネルで「PORT」というフレーズを探し、データチャネルのいずれかの側の 2 台のマシン間の指定されたポートで通信するために、ファイアウォールに一時的な穴を開けます。しかし、保護されているデータチャネルは暗号化されているため、ファイアウォールで一時的なポートを開くことはできません。

明示的な FTPS 制御接続は、TCP ポート 21 上で行われます。

暗黙的な FTPS 制御接続は、TCP ポート 990 上で行われます。

MOVEit Transfer システムで FTPS を使用する場合、明示的モードと暗黙的モードの両方(最大限のクライアント互換性を確保するため)、パッシブモード (サーバーがポート番号を選択できるようにするため)、制限されたポート範囲 (トロイの木馬が使用できる穴を開けないようにするため) を使用するように設定することを強くお勧めします。

CCC コマンド - 開いているポート数の範囲を広げることに対する代替策

MOVEit Transfer では、CCC FTP コマンドがサポートされています。CCC コマンドを使用すると、通常であれば FTP over SSL で非表示にされている PORT コマンドを FTP 対応のファイアウォールが認識できるようになります。特に CCC コマンドを使用すると、制御チャネルが暗号化モードからクリアテキストモードになるため、ファイアウォールが PORT コマンドを認識できるようになります。

CCC コマンドを使用すると、次のようなセキュリティ上のリスクが生じます。

代替策 (開いているポート数を制限すること) のセキュリティ上のリスクとして、このサーバーに別のサービスをインストールして、これらのポートをリッスンする可能性があります。

アクティブ FTP - 非推奨

アクティブ FTP をインターネット接続に使用することは推奨されません。リモートファイアウォールは、特に暗号化されているアクティブ FTP でのデータ接続を許可しない可能性が高いからです。

必須: TCP (リモート) (任意のポート) から 1 ポート 21 への接続を許可する

パッシブ FTP (制約なし) - 非推奨

制約なしのモードでパッシブ FTP をセットアップすることは推奨されません。このモードで適切な操作を行うには、ファイアウォールで多数の非特権ポート (数千規模) を開く必要があるためです。

MOVEit Transfer は通常、TCP ポート 21 (および暗黙的モードを使用している場合は 990 も) のセキュア FTP 制御接続をリッスンします。MOVEit Transfer はさらに、パッシブ FTP サーバーとして、クライアントとネゴシエートした TCP 非特権ポート (1023 より大きいポート) のセキュア FTP データ接続をリッスンします。適切な通信を行うには、これらのポートを開いたままにしておく必要があります。

パッシブ FTP (制約付き) - 推奨

MOVEit Transfer は通常、TCP ポート 21 (および暗黙的モードを使用している場合は 990 も) のセキュア FTP 制御接続をリッスンします。制約付きのパッシブモードでは、MOVEit Transfer は特定のクライアントに対して指定された、設定可能で限定された TCP 非特権ポート範囲 (3000、3001、3002、3003 など) のセキュア FTP データ接続をリッスンします (パッシブモード送信を指定する以外にクライアントでさらに設定する項目はありません)。適切な通信を行うには、これらのポートを開いたままにしておく必要があります。

クライアント証明書のための追加ポート

すべての FTP/SSL トラフィックで、クライアント証明書での認証を必要とする場合、この目的で追加の FTP/SSL ポートをセットアップする必要はありません。ただし、一部の FTP/SSL 接続/ユーザーでクライアント証明書認証を必要とし、その他の接続/ユーザーではこの要件を必要としない場合 (一般に移行の際に生じる状況)、FTP/SSL クライアント証明書の認証に使う追加のポートを設定する必要があります。

クライアント証明書で認証されたセッションは、通常の FTP/SSL セッションと同じデータポートを使用するため、追加のデータポートは必要ありません。ただしこのような状況では、通常、2 番目の明示的な制御ポートと 2 番目の暗黙的な制御ポートが MOVEit Transfer FTP サーバーに割り当てられます。たとえば Ipswitch では、クライアント証明書以外の認証接続にポート 21 と 990 を使用し、クライアント証明書による認証接続にポート 10021 と 10990 を使用します。

MOVEit Transfer では、FTP over SSH クライアントをサポートするのに、1 つのポートの SSH トンネルを使用します。1 つの SSH トンネルを使用すると、FTP over SSL で使用される複数の暗号化データストリームを使用するのと比べて、ファイアウォールで開く必要があるポートが少なくて済むという利点があります (FTP over SSH は 1 つのポートを使用する保護された転送プロトコルです)。通常、SSH で使用されるポートは TCP ポート 22 のみです。

MOVEit Transfer サーバーでは、E メール通知を送信するのに、SMTP 準拠のメールサーバーを使用する必要があります。MOVEit Transfer サーバーがメールサーバーに到達するためにファイアウォールを通過しなければならない場合は、TCP ポート 25 でのみ MOVEit Transfer のアクセスを許可する必要があります。メールサーバーが信頼できないときメッセージをキューに配置したい場合や、メールを転送するために特別な認証パラメータが必要な場合、通常、同時に多数の通知を送信する計画がある場合は、ローカルメールリレーを設定することを検討してください。

注: 代わりに上流 (ISP) のメールリレーにポイントすることができる場合は、MOVEit Transfer サーバーが内部のメールサーバーにアクセスする必要はありません。

RADIUS リモート認証を使用する場合、MOVEit Transfer は UDP 経由でリモート RADIUS サーバーに通信できる必要があります。通常、RADIUS のサポートに使用される UDP ポートは 1645 ですが、このポートは設定が可能です。

LDAP リモート認証を使用する場合、MOVEit Transfer は TCP 経由でリモート LDAP サーバーに通信できる必要があります。通常、LDAP のサポートに使用される TCP ポートは 389 で、LDAP over SSL のサポートに使用されるポートは 636 ですが、これらのポートは設定が可能です (LDAP over SSL の使用を強く推奨します。こちらは最新の LDAP サーバーの大部分でサポートされています。たとえば、Active Directory LDAP サーバーで SSL アクセスを有効にする方法については、「機能フォーカス - 外部認証」の「Active Directory - SSL」を参照してください。

Web ファームなどで MOVEit Transfer をリモートの Microsoft SQL Server データベースに接続する場合、MOVEit Transfer ノードは SQL Server のポート上で通信できる必要があります。ポート 1433 がデフォルトの SQL Server ポートですが、SQL Server インスタンスに別のポートを設定した場合は、1433 ではなくそのポートを使用してください。MOVEit Transfer アプリケーションノード自体で SQL Server Studio または別の SQL Server ユーティリティを実行する予定がある場合にのみ、ポート 1434 を開く必要があります。

MOVEit Transfer Web ファームを使用している場合、各ノードと NAS 間で Microsoft ネットワークプロトコルが許可されている必要があります。通常、これを行うには、さまざまなマシン間で TCP ポート 445 を開きます。ただし、インターネットに対してこのポートを開いたままにしないでください。

FDA の規制を受けている一部のサイトなどでは、MOVEit Transfer のクロックが既知の外部ソースと同期していることを確認しなければならない場合があります。time.nist.gov などの外部の時刻ソースのホスト名は、パブリックタイムサーバーの各種一覧に掲載されています。

タイムサービス (RFC958) では通常、UDP ポート 123 が使用されます。外部のタイムサービスをサポートするファイアウォールルールを設定する際には、UDP パケットが、MOVEit Transfer の非特権ポートからリモートの UDP ポート 123 に送られることを許可する必要があります。この場合、リモートサーバーは 1 つまたは少数に抑えることをお勧めします。同じ UDP ポートを使用した返信トラフィックも、MOVEit Transfer サーバーに戻ることができなければなりません。

注:

MOVEit Transfer 監査イベントを SysLog サーバーに送信する場合、UDP SysLog パケットが UDP ポート 514 で MOVEit Transfer から SysLog サーバーに送信されることを許可する必要があります。

MOVEit Transfer 監査イベントを SNMP 管理コンソールに送信する場合、UDP SNMP パケットが UDP ポート 161 で MOVEit Transfer から SNMP 管理コンソールに送信されることを許可する必要があります。

この手順は、ほとんどの MOVEit Transfer 設定要素に対してアドホックカスタムレポートを実行し、保護された接続を経由してリモートにエントリを監査する MOVEit Transfer API の機能でほぼ置き換えられています。

ODBC stunnel 接続を設定する場合 (「詳細トピック - データベース - リモートアクセス」に記載)、TCP ポート 33062 で MOVEit Automation から MOVEit Transfer への接続を許可する必要があります。このポートは設定が可能で、関与している stunnel_mysqlserver.conf 設定ファイルと stunnel_mysqlclient.conf 設定ファイルの両方で変更することができます。

MOVEit Freely と MOVEit Buddy は、セキュア FTP クライアントです。必要なポート情報については、上記の「リモートセキュア FTP over SSL クライアント」のセクションを参照してください。

MOVEit Automation は通常、HTTPS 経由で MOVEit Transfer と通信します。必要なポート情報については、上記の「リモート Web ブラウザ (HTTP/S)」のセクションを参照してください。

MOVEit ウィザード、MOVEit Xfer、MOVEit Transfer API および MOVEit EZ クライアントはすべて HTTPS 経由で MOVEit Transfer と通信します。必要なポート情報については、上記の「リモート Web ブラウザ (HTTP/S)」のセクションを参照してください。

AS2 クライアントは通常 HTTPS を使用します。ごくまれに、代わりに HTTP を使用することもあります。必要なポート情報については、上記の「リモート Web ブラウザ (HTTP/S)」のセクションを参照してください。

AS3 クライアントは、セキュア FTP クライアントです。必要なポート情報については、上記の「リモートセキュア FTP over SSL クライアント」のセクションを参照してください。