Dieser Abschnitt ist wichtig, wenn der MS SQL-Server remote ausgeführt werden soll oder wenn ein vorhandener MS SQL-Server remote mit einem niedrigeren Protokoll (z. B. SSL 3.0, TLS 1.0-1.1) ausgeführt werden soll. Bei vielen Datensicherheitsstandards (DSS), z. B. bei PCI 3.1, ist TLS 1.2 zur Gewährleistung des Datenschutzes und der Datenintegrität notwendig.

![]() Bevor Sie fortfahren Der folgende Vorgang enthält Schritte, die von Ihnen oder Ihrem MS SQL-Administrator außerhalb von MOVEit Transfer durchgeführt werden müssen. PSC haftet nicht für Änderungen an der Dokumentation, an den Online-Ressourcen und an gehosteter Software von Microsoft oder anderen Drittanbietern. Die folgende Anleitung war zum Zeitpunkt der Veröffentlichung dieser MOVEit Transfer-Version richtig.

Bevor Sie fortfahren Der folgende Vorgang enthält Schritte, die von Ihnen oder Ihrem MS SQL-Administrator außerhalb von MOVEit Transfer durchgeführt werden müssen. PSC haftet nicht für Änderungen an der Dokumentation, an den Online-Ressourcen und an gehosteter Software von Microsoft oder anderen Drittanbietern. Die folgende Anleitung war zum Zeitpunkt der Veröffentlichung dieser MOVEit Transfer-Version richtig.

Für PCI 3.1 ist Ende-zu-Ende-TLS 1.2 notwendig, ohne rückwärtskompatible oder „Fallback“-Verbindungen. Eine „Fallback“-Verbindung kann zum Beispiel zwischen einem Client und dem Server ausgehandelt werden, wenn der Server verschiedene SSL-/TLS-Versionen unterstützt und der Client eine ältere Protokollversion nutzt, die weniger sicher als TLS 1.2 ist.

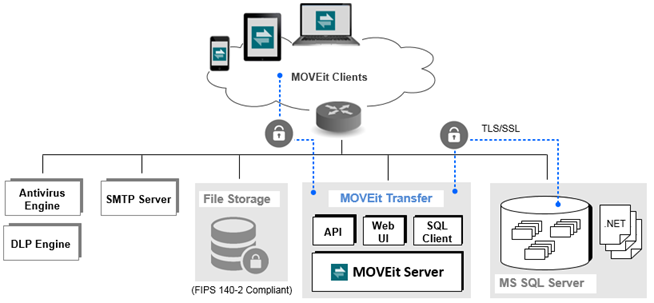

Wenn Sie einen Datenbankserver (z. B. MS SQL Server) nicht auf dem MOVEit Transfer-Server, sondern einem anderen Host ausführen, muss die entsprechende Sicherheitsstufe auch für die Transaktionen mit MS SQL Server übernommen werden.

Damit die Datenbanktransaktionen zwischen MOVEit Transfer und MS SQL Server über TLS 1.2 erfolgen, müssen Sie:

Folgende Schritte sind zur Ausführung von SQL Server über TLS 1.2 notwendig:

Hinweis: Bedenken Sie immer die Abstriche bei Sicherheit bzw. Verfügbarkeit, den Zeitrahmen und die Auswirkungen dieser Änderungen. Wenn strenge Richtlinien zur Endpunktsicherheit durchgesetzt werden, werden Verbindungsanfragen von Clients, die diese Richtlinien nicht einhalten oder die der Spezifikation nicht entsprechen, abgelehnt.

MOVEit Transfer mit einem Remote-MS SQL Server

Mit folgenden Einstellungen kann der MOVEit Transfer Server eine Verbindung über TLS 1.2 mit dem Remote-MS SQL Server (über den SQL-Client) herstellen. Es handelt sich nicht um eine Einschränkung. (Wenn Sie diese Einstellung zuerst aktivieren, wird sichergestellt, dass Clients auch nach Schritt 3 noch eine Verbindung herstellen können – d. h. sobald Sie die Kommunikation auf dem MS SQL Server-Host einschränken).

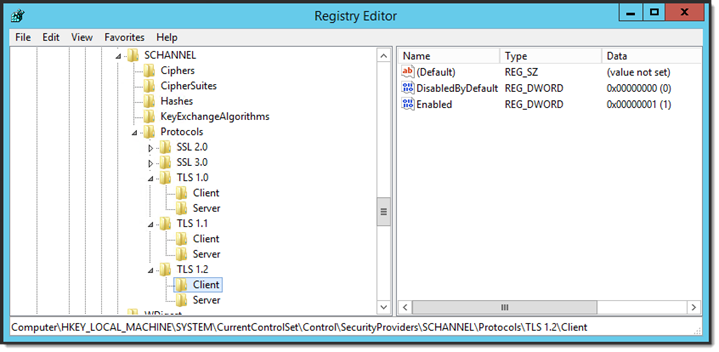

Für MOVEit Transfer Server ist Windows Server erforderlich, der standardmäßig im Rahmen der Security Support Provider-Schnittstelle (SSPI) die Schannel-Bibliothek (Schannel.dll) verwendet. In dieser Anleitung erfahren Sie, wie die Registrierungsschlüsselwerte geändert werden, die Schannel zur Laufzeitkonfiguration (TLS-/SSL-Verbindungen) erwartet.

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL

Sie können die MOVEit-Clients der Endbenutzer mit dem Konfigurationsprogramm von MOVEit Transfer dazu zwingen, Verbindungen nur mit HTTPS und FTPS über TLS 1.2 herzustellen. Stellen Sie sicher, dass TLS 1.2 aktiviert ist; sie können niedrigere Protokolle deaktivieren. (Das Konfigurationsprogramm von MOVEit Transfer wird auf dem MOVEit Transfer Server-Host ausgeführt).

Für MS SQL Server ist Windows Server erforderlich, der standardmäßig im Rahmen der Security Support Provider-Schnittstelle (SSPI) die Schannel-Bibliothek (Schannel.dll) verwendet. In dieser Anleitung erfahren Sie, wie die Registrierungsschlüsselwerte geändert werden, die Schannel zur Laufzeitkonfiguration (TLS-/SSL-Verbindungen) erwartet.

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL

SCHANNEL\Protocols\TLS 1.2\ClientSCHANNEL\Protocols\TLS 1.2\ServerÜberprüfen Sie auf dem MS SQL-Hostcomputer, dass der Wert für den Eintrag „DWORD DisabledByDefault“, Untereintrag „TLS 1.2\Server“, auf Null (0x0), d. h. falsch, gestellt ist. Dadurch wird festgelegt, dass Schannel standardmäßig TLS 1.2 für den Unterschlüssel TLS 1.2\Server\DisabledByDefault verwendet.

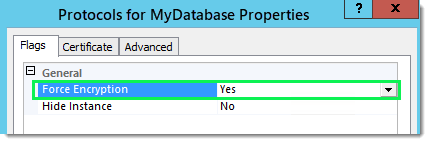

DisabledByDefault = 1 und Enabled = 0.Hinweis: Wenn mehrere SSL-Protokolle auf dem MS SQL Server-Host aktiviert sind, kann eine verschlüsselte Verbindung individuell auf einer Seite neu ausgehandelt und herabgestuft werden, wenn auf dem Client-Host ein niedrigeres Protokoll verwendet wird. Um dies zu verhindern, muss die Verschlüsselung auf dem MS SQL Server-Host erzwungen und die Verwendung niedrigerer Sicherheitsprotokolle in den Zustand falsch gesetzt werden.

![]() Hier finden Sie einen umfassenden Artikel in der Microsoft-Wissensdatenbank zur Aktivierung von TLS 1.2.

Hier finden Sie einen umfassenden Artikel in der Microsoft-Wissensdatenbank zur Aktivierung von TLS 1.2.

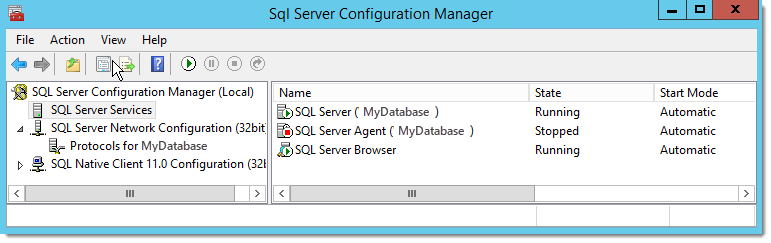

Öffnen Sie als nächstes den Konfigurationsmanager von SQL Server auf dem Remote-Datenbankhost und ändern Sie die Verbindungsrichtlinie so, dass SQL-Clients nur verschlüsselte Verbindungen herstellen.

Konfigurationsmanager von Microsoft SQL Server (Abbildung zeigt Version 2014)

Auf dem MS SQL Server-Host:

– wobei <meine-sql-server-db> der Name der Microsoft SQL Server-Datenbank ist.

Anschließend wird ein Dialogfenster angezeigt, dass der Datenbank-Server zur Übernahme der Änderungen neu gestartet werden muss.

Verwenden Sie für den letzten Schritt einen MOVEit Transfer-Client, um Anfragen an den MOVEit Transfer Server zu erstellen und Transaktionen an die Remote-MS-SQL-Datenbank zu schicken.

ip.addr == <IP-Adresse-des-Transfer-Servers>

Für den TDS-Austausch (z. B. SQL-Anfragen) zwischen dem MOVEit Transfer Server-Host und dem MS SQL Server sollte TDS-Datenverkehr mit TLS-Protokolldateneinheiten angezeigt werden (SQL-Anfragen und Stapelanfragen sollten nicht lesbar sein).

![]() Wenn Sie sich versichert haben, dass der TDS-Datenverkehr mit TLS verschlüsselt wird, können Sie überprüfen, dass dem MS SQL Server-Host nur TLS 1.2 als Verschlüsselungsalgorithmus zur Verfügung steht. Sie können dazu einen Port-Scanner wie Nmap nutzen. Beispiel: Der Befehl

Wenn Sie sich versichert haben, dass der TDS-Datenverkehr mit TLS verschlüsselt wird, können Sie überprüfen, dass dem MS SQL Server-Host nur TLS 1.2 als Verschlüsselungsalgorithmus zur Verfügung steht. Sie können dazu einen Port-Scanner wie Nmap nutzen. Beispiel: Der Befehl nmap --script ssl-enum-ciphers -p 1433 <mein-SQL-Server-Host> gibt die TLS-Version sowie ggf. Warnungen zurück.