Das Dienstprogramm MOVEit Transfer Config wird zur Konfiguration des MOVEit-FTP-Servers verwendet. (Benutzer, Gruppen, Ordnereinstellungen und dergleichen werden im Allgemeinen in der Web-Benutzeroberfläche bzw. in der MOVEit-API verwaltet.) Das Konfigurationsprogramm starten Sie über die Startmenüverknüpfung MOVEit Transfer Config. Dieses Programm besteht aus einem Dialogfeld, in dem die Einstellungen nach ihren Funktionen in verschiedene Registerkarten eingeteilt sind.

Die neuen Konfigurationseinstellungen gelten sofort beim nächsten Empfang einer neuen Verbindung.

Ausnahme: Änderungen an expliziten oder impliziten FTP-Ports werden erst nach einem Neustart des MOVEit FTP-Dienstes wirksam.

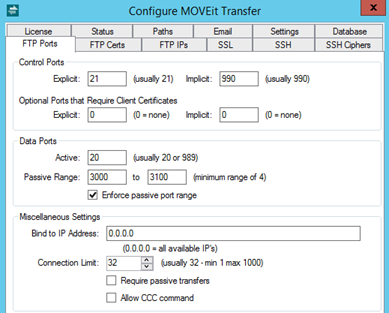

Sie können festlegen, welche Ports für die Steuerung der FTP-Sitzung verwendet werden.

![]() Explizite SSL-Verbindungsports warten mit dem Übergang zu SSL, bis explizit der AUTH-Befehl verwendet wird. Bei impliziten Verbindungen ist die AUTH-Meldung nicht notwendig, weil beim Verbindungs-Handshake erwartet wird, dass sofort mit der SSL-Protokollmeldung begonnen wird.

Explizite SSL-Verbindungsports warten mit dem Übergang zu SSL, bis explizit der AUTH-Befehl verwendet wird. Bei impliziten Verbindungen ist die AUTH-Meldung nicht notwendig, weil beim Verbindungs-Handshake erwartet wird, dass sofort mit der SSL-Protokollmeldung begonnen wird.

Wenn beim MOVEit Transfer-Server Verbindungen von Clients mit gültigen Clientzertifikaten erwartet werden, müssen die Steuerungsports („Verbindungsports“) hier definiert werden.

![]() Wenn für die Clientzertifikat-Ports nicht „0“ (Null) angegeben wird, ist für MOVEit Transfer-FTP ein Verbindungs-Client, der dem Server bekannt ist, erforderlich, bevor eine Sitzung stattfinden kann. Beispiel: Einige Standorte betten Clientzertifikate über SmartCards ein.

Wenn für die Clientzertifikat-Ports nicht „0“ (Null) angegeben wird, ist für MOVEit Transfer-FTP ein Verbindungs-Client, der dem Server bekannt ist, erforderlich, bevor eine Sitzung stattfinden kann. Beispiel: Einige Standorte betten Clientzertifikate über SmartCards ein.

Sie können den Portbereich steuern, über den FTP-Daten gesendet/empfangen werden.

Passive Range (Passiver Bereich): Dieses Feature ist insbesondere für Sites mit einer Firewall zwischen MOVEit FTP-Computer und Endbenutzern vorgesehen. Im passiven Modus erstellt FTP dynamisch Ports, an denen es für Datenverbindungen von FTP-Remoteclients empfangsbereit ist. Für dieses Verhalten müssen jedoch eingehende Verbindungen an diesen Ports zugelassen sein (dies ist Aufgabe der Netzwerkadministratoren). Die für diesen Zweck verwendeten Portnummern liegen normalerweise in einem Bereich über 1023, sind darüber hinaus aber nicht vorhersehbar. Da die Sitzungen verschlüsselt sind, besteht für die Firewall keine Möglichkeit, die Portnummern sofort zu erlernen. In der Regel müssen Firewalls daher so konfiguriert sein, dass externen Benutzern Verbindungen mit Ports über 1023 erlaubt sind.

Zu diesem Zweck bietet MOVEit Transfer FTP eine Option, mit der der Portbereich, auf den es im passiven Modus zurückgreift, eingegrenzt (erzwungen) werden kann. Bei Auswahl dieser Option müssen Sie einen Portbereich auswählen, innerhalb dem FTP für Datenverbindungen empfangsbereit ist (z. B. 2000 – 2200).

Der Vorteil dieser Option ist, dass Ihr Netzwerkadministrator in diesem Fall für Verbindungen von FTP-Remoteclients nur einen eingeschränkten Portbereich öffnen muss. Dies bietet Ihrer Site geringfügig mehr Schutz (im Vergleich zu einem wesentlich größeren offenen Portbereich).

Der konfigurierte Bereich ist standardmäßig 3000 – 3100. Bei den meisten Sites sind für diesen Bereich aus Sicherheitsgründen nicht mehr als 4 bis 100 Ports gleichzeitig geöffnet. (Die meisten Windows-Clientanwendungen verwenden den Bereich 49152 – 65535).

Warnung: CCC beinhaltet ein gewisses Sicherheitsrisiko, da Dateinamen, Ordnerpfade und andere Steuerungsinformationen unverschlüsselt abgehört werden können.

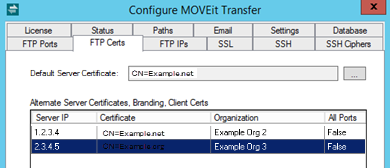

Default Server Certificate (Standardserverzertifikat): Das Standardzertifikat ist das für die Verschlüsselung der Übertragung verwendete SSL-Serverzertifikat. Dieses Zertifikat muss bereits auf dem System erstellt und installiert worden sein. In der Regel verwenden Sie hierfür das gleiche Zertifikat, das Sie bereits auf Ihrem MOVEit-Webserver installiert haben.

Zertifikate werden normalerweise bei einer Zertifizierungsstelle wie Thawte oder Verisign gekauft. Es gibt aber auch frei verfügbare Software, mit der Sie kostenlos eigene Zertifikate erstellen können. Als Beispiel sei hier die Komponente „Zertifikatdienste“ von Windows Server genannt, die Sie zur Erstellung von Zertifikaten verwenden können. Allerdings ist die Verwendung selbst erstellter Zertifikate nicht ratsam, da diese von Clientprogrammen als nicht vertrauenswürdig eingestuft werden, weswegen Warnungen ausgegeben werden.

Alternate Certificates, Branding, Client Certs (Alternative Zertifikate, Branding, Clientzertifikate): Den einzelnen IP-Adressen Ihres MOVEit-Servers können alternative SSL-Serverzertifikate zugewiesen werden. Auf diese Weise kann MOVEit FTP verschiedene Zertifikate für seine Verbindungen über verschiedene Netzwerke verwenden.

Hinweis: Wenn Sie einen sicheren FTP-Server mit Multi-Homing ausführen möchten, müssen Sie diese Optionen unter Umständen konfigurieren. Bei einer Bindung an eine einzige IP-Adresse können Sie keine alternativen SSL-Serverzertifikate verwenden.

Beispiel: Wenn MOVEit über eine Netzwerkschnittstellenkarte (NIC) mit dem Internet verbunden ist und über eine andere NIC mit einem lokalen Intranet, können Sie für Verbindungen über die zweite NIC ein alternatives Zertifikat festlegen.

Die Liste Alternate Certificates, Branding, Client Certs (Alternative Zertifikate, Branding, Clientzertifikate) enthält die Spalten Server IP (Server-IP) und Certificate (Zertifikat), da ein alternatives Zertifikat immer einer bestimmten lokalen IP-Adresse oder IP-Maske zugeordnet ist.

Darüber hinaus enthält die Liste die folgenden drei Spalten:

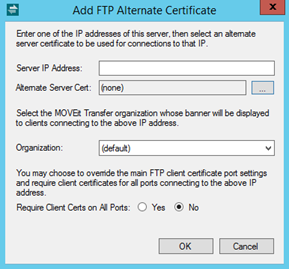

Klicken Sie auf Add (Hinzufügen), um das Dialogfeld Add FTP Alternate Certificate (Alternatives Zertifikat für FTP hinzufügen) zu öffnen.

Sie können nicht nur bestimmte Zertifikate, sondern auch bestimmte Organisationen mit bestimmten IP-Adressen verknüpfen. Den FTP-Benutzern kann in diesem Fall anstelle des Standardbanners der Organisation ein spezielles Anmeldebanner angezeigt werden.

Ebenso können Sie strengere Regeln für Clientzertifikate festlegen, d. h. für alle FTP-Befehlsports einer bestimmten alternativen IP-Adresse Clientzertifikate vorschreiben (dadurch überschreiben Sie die auf der Registerkarte „FTP Ports“ (FTP-Ports) festgelegten Clientzertifikateinstellungen für die Ports der Standard-IP-Adressbindung). Wenn für diese Option im Dialogfeld Yes (Ja) ausgewählt ist, enthält die Spalte All Ports (Alle Ports) der Liste Alternate Certificates, Branding, Client Certs (Alternative Zertifikate, Branding, Clientzertifikate) für den betreffenden Zertifikateintrag den Eintrag „True“ (Wahr).

In der Liste Alternate Certificates, Branding, Client Certs (Alternative Zertifikate, Branding, Clientzertifikate) können Sie ein Zertifikat auch auswählen und auf Edit (Bearbeiten) klicken, um das Dialogfeld Edit FTP Alternate Certificate (Alternatives Zertifikat für FTP bearbeiten) zu öffnen und das Zertifikat zu bearbeiten, oder Sie können auf Remove (Entfernen) klicken, um das Zertifikat zu löschen.

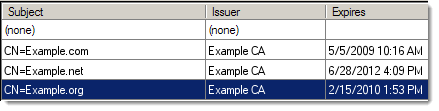

Auswahlliste für Serverzertifikate

Wenn Sie auf eine der Suchschaltflächen „...“ für Serverzertifikate klicken, wird eine Liste der zur Auswahl stehenden Serverzertifikate geöffnet. Wählen Sie ein Zertifikat aus, das noch nicht abgelaufen ist (siehe Ablaufdatum unter Expires). Zur Auswahl eines Zertifikats doppelklicken Sie darauf oder markieren es und klicken dann auf „OK“.

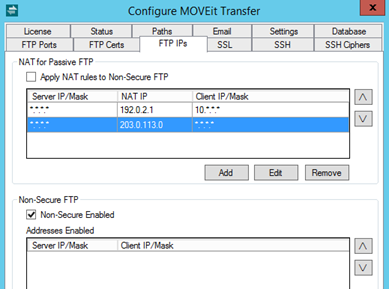

Die Entscheidung, ob eine IP-Adresszuordnung für NAT (Network Address Translation, Netzwerkadressumsetzung) erfolgt, ist eine erweiterte Funktion für Sites, die eine Firewall für die NAT-Umsetzung verwenden. Sie betrifft allerdings nur Übertragungen im passiven Modus. Wenn Sie dieses Feature verwenden, sollten Sie eine Liste aller NAT-Regeln geordnet von der spezifischsten zur unspezifischsten Regel mit einem Catch-All am Ende der Liste bereitstellen. Jede NAT-Regel besteht aus einer IP-Maske und der externen, dieser IP-Maske zugeordneten IP-Adresse, die von den Clients verwendet wird. Jede Maske hat das Format „m.m.m.m“, wobei jedes „m“ eine Dezimalzahl wie 208 oder der Platzhalter * ist. Jede externe IP-Adresse wird wie üblich durch eine gepunktete Dezimalzahl angegeben. Diese sollte der externen IP-Adresse entsprechen, die die Firewall Ihrem FTP-Server zuordnet.

Die gängigste Konfiguration sieht wie folgt aus. Dieses Beispiel stellt Clients, die eine Verbindung von internen Clients (10.*.*.*) herstellen, die interne IP-Adresse 10.2.1.33 bereit, allen anderen (externen) Clients hingegen eine externe IP-Adresse.

ServerIP=*.*.*.*, NatIP=10.2.1.33, ClientIPs=10.*.*.*

ServerIP=*.*.*.*, NatIP=66.170.5.130, ClientIPs=*.*.*.*

Eine andere Konfiguration beinhaltet „Multi-Homing“, bei dem verschiedene Hostnamen unterschiedlichen externen IP-Adressen (66.170.5.130 und 66.170.5.131) zugeordnet sind, die wiederum zwei unterschiedlichen internen IP-Adressen (10.2.1.33 und 10.2.1.34) auf dem gleichen MOVEit Transfer-Computer zugeordnet sind. In diesem Fall möchten wir die richtige IP-Adresse für jede externe Verbindung, gleichzeitig aber auch die richtige Adresse für interne Clients zurückgeben.

ServerIP=10.2.1.34, NatIP=10.2.1.34, ClientIPs=10.*.*.*

ServerIP=*.*.*.*, NatIP=10.2.1.33, ClientIPs=10.*.*.*

ServerIP=10.2.1.34, NatIP=66.170.5.131, ClientIPs=*.*.*.*

ServerIP=*.*.*.*, NatIP=66.170.5.130, ClientIPs=*.*.*.*

Wenn Ihre NAT-Regeln lediglich aus der folgenden Regel bestehen:

ServerIP=*.*.*.*, NatIP=208.33.33.33, ClientIPs=208.*.*.*

...wird ein Client, der von 208.122.3.4 aus zugreift, angewiesen, passive Übertragungen an 208.33.33.33 durchzuführen, obwohl die tatsächliche interne IP-Adresse Ihres FTP-Servers völlig anders (z. B. 192.168.1.10) lauten kann. Clients, die von außerhalb der Domäne 208.* auf Ihren FTP-Server zugreifen, erhalten dagegen die tatsächliche Adresse Ihres FTP-Servers (192.168.1.10).

Bei mehreren NAT-Regeln können Sie die Reihenfolge der Auswertung mithilfe der Pfeilschaltflächen rechts neben der Liste ändern.

Zur Handhabung der localhost- bzw. 127.0.0.1-Adressen sind keine Regeln erforderlich. Verbindungen von diesen Adressen werden immer angewiesen, ihre Datenkanäle mit der gleichen Adresse zu verbinden.

Legt fest, ob Zugriff von nicht sicheren FTP-Clients zugelassen ist. Mit diesem Feature können Sie den FTP-Server auch für Clients öffnen, die kein sicheres (verschlüsseltes) FTP verwenden. Die Sicherheit von MOVEit beeinträchtigen Sie dadurch jedoch erheblich, da unverschlüsselte Daten während der Übertragung im Netzwerk abgefangen und gelesen werden können. In bestimmten Fällen, beispielsweise innerhalb des Intranets eines Unternehmens, kann diese Sicherheitsstufe jedoch bedenkenlos gewählt werden. In wiederum anderen Fällen gibt es einfach keinen anderen Weg der sicheren Datenübertragung von einem bestimmten Client. Um FTP für nicht sichere Übertragungen zu öffnen, müssen Sie diese Funktion nicht nur mit dem Kontrollkästchen aktivieren, sondern auch die IP-Adressen oder IP-Masken hinzufügen, für die nicht sichere Übertragungen erlaubt sein sollen. Zur Aktivierung des Modus für nicht sichere Übertragungen müssen IP-Adresspaare angegeben werden. Jedes Paar besteht aus einer lokalen IP-Adresse (oder Maske) auf dem MOVEit-Server, die z. B. zu einer bestimmten Netzwerkschnittstelle gehört, und einer externen IP-Adresse (oder Maske), die zu einem FTP-Client im Netzwerk gehört. Wie in der NAT-Liste können Sie auch hier die Einträge nach oben oder unten verschieben.

Eine Verbindung zwischen den konfigurierten IP-Adressen im nicht sicheren Modus ist aber nur möglich, wenn das Kontrollkästchen Non-Secure FTP Enabled (Nicht sicheres FTP aktiviert) aktiviert und die Auswahl bestätigt wurde.

Diese Option MUSS aktiviert sein, damit die Schnittstelleneinstellung "allow non-secure FTP" (Nicht sicheres FTP zulassen) auf Benutzerebene verwendet werden kann.

Warnung: Nicht sicheres FTP beinhaltet ein gewisses Sicherheitsrisiko, da Benutzernamen, Kennwörter, Dateidaten, Dateinamen, Ordnerpfade und andere Steuerungsinformationen unverschlüsselt abgehört werden können.

Die Einstellungen des MOVEit-FTP-Servers für Diagnoseprotokolle können auf der Registerkarte „Status“ des Konfigurationsprogramms geändert werden. Weitere Informationen zu dieser Registerkarte finden Sie unter dem Thema Konfigurationsprogramm.

Der MOVEit-FTP-Server kommuniziert über die auf dieser Registerkarte konfigurierte Computer-URL mit MOVEit. Weitere Informationen zu dieser Registerkarte finden Sie unter dem Thema Konfigurationsprogramm.

Das Eingangsbanner und der zu Anfang angezeigte Sicherheitshinweis werden in der Standardsprache der Standardorganisation bzw. in Englisch angezeigt, wenn keine Standardorganisation eingerichtet wurde. (Lesen Sie zum Thema Standardorganisation auch die Seite mit den sonstigen Systemeinstellungen.) Wenn Sie die Sprache des Eingangsbanners und des Sicherheitshinweises ändern möchten, müssen Sie sich bei der Standardorganisation als Organisationsadministrator anmelden. Die Standardsprache der Organisation können Sie dann auf der Seite mit den internationalen Einstellungen ändern.

Die SSL-Versionen und SSL-Verschlüsselungsmethoden wählen Sie auf der Registerkarte „SSL“ des Dienstprogramms MOVEit Transfer Config aus.