Als Systemadministrator können Sie sichere HTTP-Direktiven („HTTP-Antwort-Header“) für den MOVEit Transfer-Webdienst (SETTINGS > System – HTTP Headers: Security Headers [EINSTELLUNGEN > System – HTTP-Header: Sicherheits-Header]) festlegen. Bei renommierten Webbrowsern, die Branchenstandards einhalten, werden dadurch Schwachstellen in Web-Schnittstellensitzungen blockiert/verringert. Sie können diese optionalen Parameter in MOVEit Transfer einstellen. Dann werden Branchenstandard-Direktiven mit gehärteten Optionen verwendet.

![]() Der MOVEit Transfer-Webdienst fügt diese Direktiven in den HTTP-Nachrichtenkopf ein. Öffnen Sie zur Überprüfung im Browser die Entwickler-Tools für eine neu geöffnete MOVEit Transfer-Web-Schnittstellensitzung. Beispiel: In Chrome können Sie die HTTP-Antwort-Header in der Werkzeugansicht (Taste F12) öffnen. Gehen Sie dort auf Network >

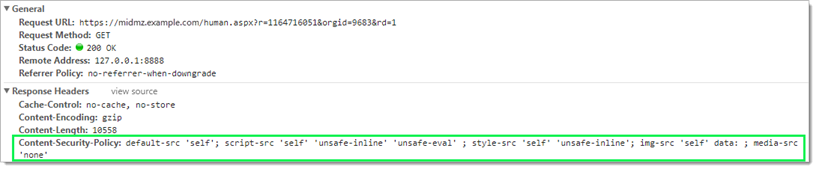

Der MOVEit Transfer-Webdienst fügt diese Direktiven in den HTTP-Nachrichtenkopf ein. Öffnen Sie zur Überprüfung im Browser die Entwickler-Tools für eine neu geöffnete MOVEit Transfer-Web-Schnittstellensitzung. Beispiel: In Chrome können Sie die HTTP-Antwort-Header in der Werkzeugansicht (Taste F12) öffnen. Gehen Sie dort auf Network > ![]() > Headers (Netzwerk > Kopfzeilen).

> Headers (Netzwerk > Kopfzeilen).

Empfangene HTTP-Antwort-Header einer Web-Schnittstellensitzung in Chromes Entwickler-Tools (Einstellungen für „Content-Security-Policy“ markiert)

Mit diesen Optionen wird sichergestellt, dass die Sitzungskommunikation zwischen der MOVEit Transfer-Web-Schnittstelle und den vom MOVEit Transfer-Serverhost angeforderten Seiten über ein sicheres Übertragungsprotokoll erfolgt und dass sie keine Schwachstellen für Inhalte und Seiten aufweist, die von einem anderen Ursprungsserver stammen. Die Verwendung dieser Header-Nachrichten und renommierter Browser stellt die Integrität und Vertraulichkeit der während einer normalen Web-Schnittstellensitzung angezeigten Seiten sicher.

Die Einrichtung dieses HTTP-Header-Flags … |

… führt zu folgendem Ergebnis |

Sonstige Details... |

Include Content-Security-Policy Header (Header „Content-Security-Policy“ einfügen) |

Wendet eine Richtlinie an, durch die Betrachter diese Website Ressourcen von bestimmten Server-Ursprüngen und ‑Endpunkten laden können. Wenn keine Richtlinie definiert wird, wird die Richtlinie Same-Origin (gleicher Ursprung) durchgesetzt. |

Ursprung und Typen für die aktuelle Sitzung werden auf die von der OWASP empfohlenen Einstellungen beschränkt. |

Include HTTP Strict Transport Security Header (Header „HTTP Strict Transport Security“ einfügen) |

Weist die Web-Schnittstelle oder den entsprechenden Sitzungs-Client an, den MOVEit Transfer-Webdienst nur über HTTPS zu kontaktieren.

|

Durch die strenge Durchsetzung von HTTPS werden HTTP-Downgrade-Angriffe verhindert; außerdem wird dadurch dazu beigetragen, dass andere Einstellungen der Sicherheitsrichtlinie weder aufgedeckt noch kompromittiert werden. |

Include X-XSS-Protection Header (Header „X-XSS-Protection“ einfügen) |

Alle Web-Schnittstellen-Clients werden angewiesen, die Injektion von JavaScript oder Pop-Ups zu blockieren (sog. Cross-Site-Skripting, XSS), durch die Content von anderen, weniger sicheren oder gehackten Websites geladen werden kann. |

Zur Absicherung weist diese Direktive Clients an, Seiten zu blockieren, die Anzeichen von XSS aufweisen. |