Mit Single Sign-On (SSO) können sich Benutzer bei MOVEit über ihren Webbrowser, das Outlook-Plug-In für Ad Hoc Transfer oder über die MOVEit-Synchronisierungsclients anmelden, ohne jedes Mal einen Benutzernamen und ein Kennwort eingeben zu müssen.

MOVEit kann ein Benutzerverzeichnis von Drittanbietern (z. B. Active Directory) für die Authentifizierung von Benutzern verwenden. Über die Single Sign-On-Funktion kann MOVEit einen Benutzer ohne Anmeldung authentifizieren, vorausgesetzt, dass der Benutzer bereits über das Netzwerk oder sein Unternehmenskonto (beim Benutzerverzeichnis des Drittanbieters) angemeldet ist.

Der MOVEit-Server verwendet SAML (Security Assertion Markup Language) zum Austausch der Authentifizierungsinformationen mit der Benutzerdatenbank.

In diesem Thema wird Folgendes beschrieben:

Informationen zu den Anforderungen, eine Beschreibung der Begriffe wie z. B. Dienstanbieter und Identitätsanbieter und einen Überblick über das Verfahren zur Konfiguration von Single Sign-On finden Sie unter Funktionsumfang – Single Sign-On.

Hinweise zu unseren Tests mit verschiedenen Identitätsanbietern finden Sie unter Konfigurationshinweise für SAML-Single Sign-On.

Hinweise zur Fehlerbehebung von häufigen Einrichtungsfehlern finden Sie unter Probleme mit Single Sign-On (SSO) beheben.

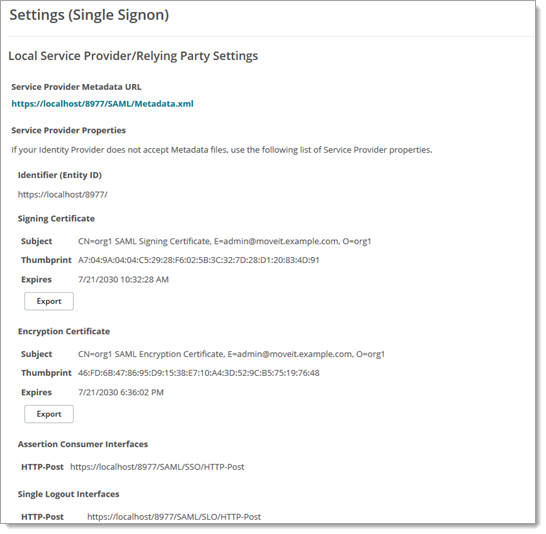

Diese Einstellungen werden dazu verwendet, um den MOVEit-Server und die MOVEit-Organisation als Dienstanbieter zu identifizieren, die SAML-Kommunikation zu sichern und um festzulegen, wie MOVEit Antworten vom Identitätsanbieter empfängt.

Der MOVEit-Server (Dienstanbieter) sendet eine Anforderung an den Identitätsanbieter. Der private Teil des Signaturzertifikats stellt sicher, dass die Anforderung vom MOVEit-Server stammt. Der Identitätsanbieter verwendet den öffentlichen Teil zur Überprüfung der Signatur.

Klicken Sie auf Create Certificate (Zertifikat erstellen), um die Seite „Signing Certificate“ (Signaturzertifikat) zu öffnen. Geben Sie die entsprechenden Werte ein und klicken Sie anschließend auf Create Certificate (Zertifikat erstellen). Nur der allgemeine Name (CN) ist erforderlich.

Das neue Zertifikat wird in der Liste aufgeführt.

Sie haben stets die Möglichkeit, ein vorhandenes Zertifikat zu ersetzen oder zu löschen.

Hinweis: Während die meisten Server von einem Dienstanbieter ein Signaturzertifikat zum Signieren von Anforderungen erfordern, ist das Verschlüsselungszertifikat zwar optional, wird aber aus Sicherheitsgründen dringend empfohlen.

Der Identitätsanbieter sendet eine „Authentifizierungsassertion“ oder eine andere Antwort an den MOVEit-Server. Der öffentliche Teil des Verschlüsselungszertifikats wird zur Verschlüsselung der Assertion verwendet. MOVEit verwendet den privaten Teil zur Entschlüsselung der Assertion.

Klicken Sie auf Create Certificate (Zertifikat erstellen), um die Seite „Encryption Certificate“ (Verschlüsselungszertifikat) zu öffnen. Geben Sie die entsprechenden Werte ein und klicken Sie anschließend auf Create Certificate (Zertifikat erstellen). Nur der allgemeine Name (CN) ist erforderlich.

Das neue Zertifikat wird in der Liste aufgeführt.

Sie haben stets die Möglichkeit, ein vorhandenes Zertifikat zu ersetzen oder zu löschen.

Über diese Schnittstelle wird festgelegt, wie MOVEit die Antwort (Benutzerauthentifizierung) vom Identitätsanbieter empfängt. Sie können mehrere Schnittstellen aktivieren, wobei der Identitätsanbieter die erste aufgeführte Schnittstelle verwendet, deren Bindung von ihm unterstützt wird.

HTTP-Post ist weiter verbreitet und ist für die meisten Situationen ausreichend, aber es ist weniger sicher als HTTP-Artefakt, da die Daten der Assertion über den Clientbrowser geleitet werden. Dadurch erhält der Browser die Möglichkeit, auf Daten zuzugreifen, die möglicherweise für den Client nicht geeignet sind. Dies kann durch die Verwendung eines Verschlüsselungszertifikats ausgeglichen werden, allerdings nur, wenn der Identitätsanbieter die Verschlüsselung von Antwortnachrichten unterstützt.

HTTP-Artefakt ist sicherer, da die Daten der Assertion selbst nie über den Clientbrowser geleitet werden, sondern nur das Verweis-„Artefakt“. Es ist jedoch weniger weit unterstützt und erfordert zudem eine direkte Verbindung zwischen MOVEit und dem Identitätsanbieter, was einige Firewallregeln aus dem DMZ-Netzwerksegment möglicherweise nicht zulassen.

Diese Schnittstelle legt fest, wie der Identitätsanbieter eine Abmeldeantwort oder -anforderung an MOVEit sendet. Sie können mehrere Schnittstellen aktivieren, wobei der Identitätsanbieter die erste aufgeführte Schnittstelle verwendet, deren Bindung von ihm unterstützt wird.

Hinweis: Shibboleth verfügt nicht über ausreichende Unterstützung für das Single-Logout. Die Verwendung dieser Funktion in Verbindung mit Shibboleth wird nicht empfohlen. Die Funktion ist nicht standardmäßig im Shibboleth-Identitätsanbieter aktiviert, deshalb zeigt MOVEit die Abmeldefunktion in der Administratorschnittstelle nicht an. Wenn die Funktion im Identitätsanbieter aktiviert ist, empfehlen wir Ihnen, sie hier zu deaktivieren. Heben Sie hierzu die Auswahl der Option Enabled (Aktiviert) für alle Single-Logout-Schnittstellen auf.

Bei der Konfiguration des Identitätsanbieters können Sie diese URL direkt in den Konfigurationseinstellungen dem Identitätsanbieter bereitstellen. Dies erfordert einen direkten Internetzugriff des Identitätsanbieters auf den MOVEit-Server. Wenn dies nicht der Fall ist, können Sie die Datei herunterladen und anschließend auf den Identitätsanbieter hochladen.

Hinweis: Diese Metadatendatei wird aktualisiert, wenn Sie die Einstellungen für ein Zertifikat, die Assertion-Kundenschnittstelle oder die Single-Logout-Schnittstelle ändern. Stellen Sie sicher, dass Ihr Identitätsanbieter mit der neuen Datei aktualisiert wird.

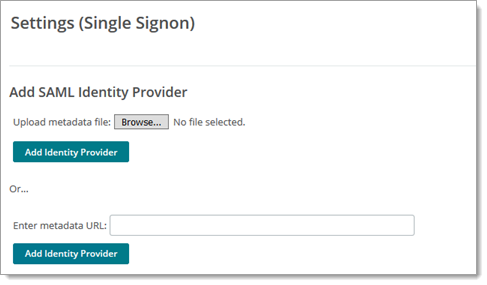

Über diese Einstellungen werden Identitätsanbieter hinzugefügt (z. B. ein Server der Active Directory-Verbunddienste (ADFS)), an die der MOVEit-Server eine Authentifizierungsanforderung senden kann. Der Identitätsanbieter kann für zwei Dienstleistungsarten konfiguriert werden: SAML-Single Sign-On (verfügbar über den Webbrowser) und WS-Trust (verfügbar als externe Authentifizierungsmethode für andere Clienttypen).

Hinweis: Wenn Sie bereits eine externe Quelle für die Benutzerauthentifizierung verwenden, empfehlen wir Ihnen, den gleichen Benutzerspeicher wie Ihr Identitätsanbieter zu verwenden.

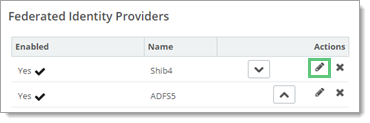

Auf der Seite für die Einstellungen von Single Sign-On wird eine Liste mit Identitätsanbietern angezeigt, die für diese Organisation verfügbar sind (sofern vorhanden).

Identitätsanbieter, die die Authentifizierung über SAML und WS-Trust unterstützen, stellen eine Metadatendatei oder URL bereit, die dazu verwendet wird, sie als Anbieter zu konfigurieren.

oder

Geben Sie eine URL für die Metadaten des Anbieters ein und klicken Sie anschließend auf Add Identity Provider (Identitätsanbieter hinzufügen).

Der Eintrag für den Identitätsanbieter wird erstellt und der Liste mit Identitätsanbietern auf der Seite mit den Einstellungen zu Single Sign-On hinzugefügt.

Sie können einen Identitätsanbietereintrag bearbeiten, um Änderungen an einigen der Einstellungen vorzunehmen, um auszuwählen, ob entweder der Single Sign-On- oder WS-Trust-Dienst verwendet werden soll, und um festzulegen, ob und wie ein Benutzerkonto im Identitätsanbieter als Benutzer in MOVEit erstellt wird.

Zum Bearbeiten eines Identitätsanbieters klicken Sie rechts neben dem Eintrag auf die Aktion Bearbeiten.

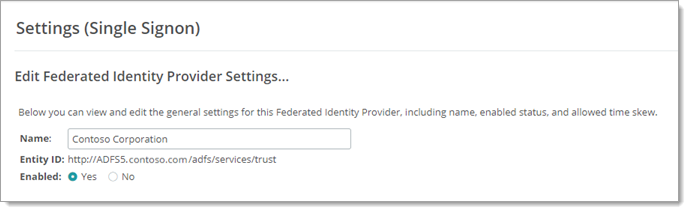

Über diese Einstellungen wird der Identitätsanbieter identifiziert und konfiguriert, wie er mit dem Dienstanbieter (MOVEit) kommuniziert. Die Einstellungen, die Sie dazu verwenden müssen, sind größtenteils von Ihrem externen Identitätsanbieter abhängig. Informationen über die Anforderungen finden Sie in der entsprechenden Dokumentation Ihres Identitätsanbieters. Hinweise zu unseren Tests mit verschiedenen Identitätsanbietern finden Sie in den Konfigurationshinweisen zu SAML-Single Sign-On.

Name: Geben Sie einen beschreibenden Namen ein. Dieser Name wird auf der Anmeldeseite angezeigt, wenn Sie über mehrere Identitätsanbieter für eine Organisation verfügen. Benutzer können unter den Anbietern ihre Auswahl treffen.

Entity ID (Entitäts-ID): Die URL für den Identitätsanbieter. Diese stammt von der Metadatendatei. Sie kann hier nicht geändert werden.

Enabled (Aktiviert): Ein neu hinzugefügter Identitätsanbieter ist standardmäßig deaktiviert. Wenn Sie ihn aktivieren möchten, klicken Sie auf Yes (Ja).

Time Condition Skew Allowance (Zulässige Zeitabweichung): Diese Einstellung kann unnötige Authentifizierungsfehler verhindern, indem eine gewisse Abweichung zwischen der Uhrzeiteinstellung des MOVEit-Servers und der Uhrzeiteinstellung des Identitätsanbieters zugelassen wird. Standardmäßig ist dieser Wert auf 60 Sekunden eingestellt.

Direct User Signon Link (Direktlink für Benutzeranmeldung): Der hier angezeigte URL-Link stellt einen direkten Zugriff auf die SAML-Anmeldeseite bereit. Wenn Sie Benutzern diesen Link bereitstellen, können diese das Aufrufen der Standardanmeldeseite und die anschließende erforderliche Auswahl eines Identitätsanbieters überspringen. Nach der erfolgreichen Anmeldung über diesen Link werden Benutzer bei späteren Zugriffen über Cookies, die in ihrem Browser gespeichert werden, direkt auf die SAML-Anmeldeseite weitergeleitet.

Hinweis: Wenn ein Benutzer nach der ersten Anmeldung bereits beim Identitätsanbieter authentifiziert wurde, muss er sich beim Zugriff auf MOVEit nicht mehr anmelden.

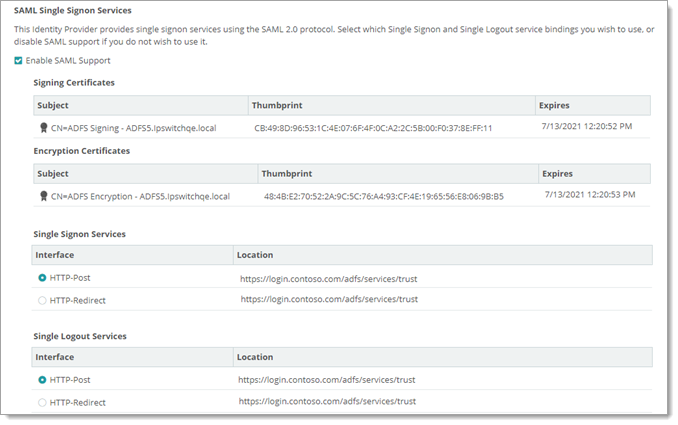

Über diese Einstellungen können Sie auswählen, welche der verfügbaren Dienste Sie mit dieser Organisation verwenden möchten, einschließlich SAML-Single Sign-On und WS-Trust-Sicherheitstoken-Authentifizierung.

SAML Single Signon Service (SAML-Single Sign-On-Dienst)

Der Identitätsanbieter stellt Single Sign-On-Dienste unter Verwendung des Protokolls SAML 2.0 bereit. Diese Dienste gelten für das einmalige Anmelden (SSO) über einen Browser.

Enable SAML Support (SAML-Unterstützung aktivieren): Aktivieren Sie SAML-Single Sign-On für diese Organisation.

Signing Certificate (Signaturzertifikat): Das Zertifikat, das für die Autorisierung von Antworten vom Identitätsanbieter verwendet wird. Diese stammt von der Metadatendatei. Sie kann hier nicht geändert werden.

Encryption Certificate (Verschlüsselungszertifikat): Das Zertifikat, das für die Verschlüsselung von Antworten vom Identitätsanbieter verwendet wird. Diese stammt von der Metadatendatei. Sie kann hier nicht geändert werden.

Single Signon Services (Single Sign-On-Dienste): Legt den Dienst fest, den der MOVEit-Server zum Senden von Authentifizierungsanforderungen über den Clientbrowser verwendet.

Single Logout Services (Single-Logout-Dienste): Legt den Diensttyp fest, den der MOVEit-Server zum Senden einer Abmeldeanforderung über den Browser verwendet.

Hinweis: Die Bindungstypen für die Single Sign-On- und Single-Logout-Dienste entsprechen im Wesentlichen den Typen, die für die Assertion-Kunden- und Single-Logout-Schnittstellen des Dienstanbieters verwendet werden. Allerdings ist in diesem Fall der MOVEit-Server der Sender und der Identitätsanbieter der Empfänger.

WS-Trust Security Token Service (WS-Trust-Sicherheitstokendienst)

Zeigt die externen WS-Trust-Authentifizierungsquellen an (sofern vorhanden), die für die Verwendung mit diesem Identitätsanbieter konfiguriert wurden. Der WS-Trust-Dienst kann unter Verwendung der bereitgestellten Anmeldeinformationen aus Benutzernamen und Kennwort Authentifizierungstoken anfordern. Auf diese Weise kann WS-Trust eine externe Authentifizierung von einem Client, z. B. FTP- oder SSH-Client, bereitstellen.

Enabled (Aktiviert): Die externe Authentifizierung unter Verwendung von WS-Trust ist für diese Organisation aktiviert.

Name: Der Name, der der WS-Trust-Authentifizierungsquelle bei der Konfiguration in MOVEit gegeben wurde.

Edit (Bearbeiten): Klicken Sie auf diese Schaltfläche (rechts neben dem Eintrag), um die Einstellungen für diese Authentifizierungsquelle anzuzeigen oder zu ändern.

Add WS-Trust Authentication Source (WS-Trust-Authentifizierungsquelle hinzufügen): Klicken Sie auf diese Schaltfläche, um eine neue WS-Trust-Quelle zu erstellen.

Weitere Informationen zum Erstellen oder Bearbeiten einer WS-Trust-Quelle finden Sie auf der Seite Externe Authentifizierung > WS-Trust (nur Authentifizierung).

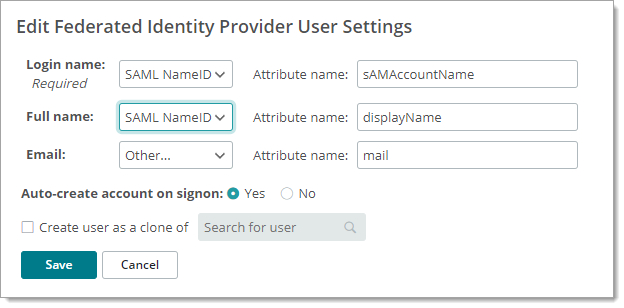

Über diese Einstellungen wird konfiguriert, wie MOVEit die Benutzerinformationen vom Identitätsanbieter zur Bearbeitung oder Änderung des Benutzerkontos in MOVEit verwendet.

Diese Einstellungen sind abhängig von den Benutzerattributen, die Ihr Identitätsanbieter zur Verfügung stellt. Sie müssen sich hierzu mit dem Administrator des Identitätsanbieters koordinieren. Beachten Sie, dass das SAML-Namens-ID-Attribut immer vom Identitätsanbieter zur Verfügung gestellt wird.

Hinweis: Allen neu erstellten SAML-Authentifizierungskonten wird ein zufällig generiertes Kennwort bereitgestellt. Der Benutzer oder Administrator kann dieses Kennwort ändern und das Konto kann auch zur Anmeldung bei MOVEit über die MOVEit-Authentifizierung verwendet werden. Wenn Sie Active Directory für die externe Authentifizierung verwenden, empfehlen wir Ihnen, LDAP gegen das gleiche Active Directory, das von ADFS verwendet wird, einzurichten. Dadurch können die SAML- und LDAP-Authentifizierung dieselben Anmeldeinformationen verwenden. Wir empfehlen, eine gespiegelte externe Authentifizierungsquelle für FTP- und SSH-Benutzer einzurichten, da diese Schnittstellen keine SAML-Authentifizierung verwenden können.

Die Vorlageneinstellungen Login name (Anmeldename), Full name (Vollständiger Name) und Email (E-Mail-Adresse) legen fest, welche Werte für die Felder Anmeldename, vollständiger Name und E-Mail-Adresse des neuen Benutzers verwendet werden, wenn er dem MOVEit-Benutzerkonto hinzugefügt wird.

Attribute name (Attributname): Die Zuordnung der Identitätsanbieterattribute zu den MOVEit Transfer-Benutzereigenschaften erfolgt durch die Auswahl eines Attributs, das vom Identitätsanbieter in seiner Metadatendatei angekündigt wird. Wenn ein Identitätsanbieter die verfügbaren Attribute nicht in der Metadatendatei ankündigt, können Sie in das Feld Attribute name (Attributname) manuell einen Attributnamen in den Benutzereinstellungen eingeben. Der im Attributnamen zu verwendende Wert ist vom Identitätsanbieter abhängig. ADFS stellt ein Schema basierend auf URI bereit (z. B. für Full name (Vollständiger Name) verwenden Sie: http://schemas.xmlsoap.org/claims/CommonName). Shibboleth stellt ein Schema basierend auf „urn oid“ bereit (z. B. für Full name (Vollständiger Name) verwenden Sie: urn:oid:2.5.4.3). Weitere Informationen zum geeigneten Schema und den entsprechenden Werten finden Sie in der Dokumentation des Identitätsanbieters.

Auto-create account on signon (Konto bei Anmeldung automatisch erstellen): Standardmäßig wird bei erfolgreicher Anmeldung eines neuen Benutzers ein Konto in MOVEit erstellt. Wenn Sie diese Funktion deaktivieren möchten, klicken Sie auf No (Nein).

Create user as a clone of (Benutzer erstellen als Klon von): Über diese Option können Sie (Administrator) einen vorhandenen Benutzer als Vorlage für Benutzer auswählen, die durch diese Authentifizierungsquelle erstellt werden. Wenn diese Einstellung aktiviert ist, wird der ausgewählte Benutzer zum Erstellen des neuen Benutzerkontos geklont.

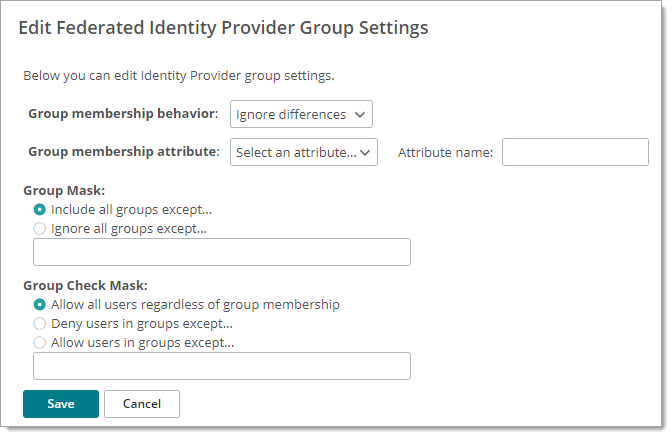

Über diese Einstellungen kann konfiguriert werden, wie MOVEit Gruppeninformationen vom Identitätsanbieter verwendet, um dem neuen MOVEit-Benutzer eine Gruppeneinstellung hinzuzufügen.

Group membership behavior (Verhalten der Gruppenmitgliedschaft): Diese Einstellung legt fest, wie Gruppenmitgliedschaften verarbeitet werden. Bei Auswahl von Ignore Differences (Unterschiede ignorieren) werden Identitätsanbieter-Gruppenmitgliedschaften ignoriert, mit Ausnahme der Einstellung Group Check Mask (Gruppenprüfmaske). Bei Auswahl von Report Differences (Unterschiede melden) werden die Unterschiede zwischen MOVEit-Gruppenmitgliedschaften und Identitätsanbieter-Gruppenmitgliedschaften im Protokoll aufgezeichnet. Bei Auswahl von Correct Differences (Unterschiede korrigieren) werden die Unterschiede zwischen MOVEit-Gruppenmitgliedschaften und Identitätsanbieter-Gruppenmitgliedschaften korrigiert (sofern möglich). MOVEit-Gruppen werden NICHT automatisch hinzugefügt, nur Gruppenmitgliedschaften. Gruppen, die auf dem Identitätsanbieter, aber nicht auf dem MOVEit-Server vorhanden sind, werden als Fehler gemeldet.

Group membership attribute (Attribut der Gruppenmitgliedschaft): Wählen Sie aus der Liste mit den Objekteigenschaften einen Namen für die Gruppe aus, wenn eine Gruppe auf dem Identitätsanbieter vorhanden ist.

Attribute name (Attributname): Wie auch bei den Benutzereinstellungen können Sie, wenn ein Identitätsanbieter die verfügbaren Attribute nicht in der Metadatendatei ankündigt, in das Feld Attribute name (Attributname) manuell einen Attributnamen für die Gruppeneinstellungen eingeben. Weitere Informationen zum geeigneten Schema und den entsprechenden Werten finden Sie in der Dokumentation des Identitätsanbieters.

Group Mask (Gruppenmaske): Diese Einstellungen legen fest, welche Gruppen bei der Synchronisierung der Identitätsanbieter- und MOVEit-Gruppenmitgliedschaften aufgenommen werden. Die Regel kann so festgelegt werden, dass Gruppen einbezogen werden, mit Ausnahme solcher, die mit einer oder mehreren der Masken übereinstimmen, oder dass Gruppen ignoriert werden, mit Ausnahme solcher, die mit einer oder mehreren der Masken übereinstimmen. Die Maskenliste kann eine oder mehrere, durch Komma getrennte Masken für Gruppennamen umfassen. Masken für Gruppennamen können den Platzhalter für mehrere Zeichen (*) und/oder den Platzhalter für ein einzelnes Zeichen (?) enthalten.

Group Check Mask (Gruppenprüfmaske): Diese Einstellungen haben eine ähnliche Funktion wie die Einstellungen Group Mask (Gruppenmaske), legen aber die vom System verwendeten Gruppenmitgliedschaften fest, um zu bestimmen, ob ein Benutzer sich anmelden darf oder ob ein Benutzer automatisch erstellt werden soll (oder in den Fehlerberichten erwähnt werden soll, wenn die Konfiguration der Quelle lautet, Benutzer nicht automatisch zu erstellen). Standardmäßig ist diese Einstellung so festgelegt, dass alle Benutzer, unabhängig von Gruppenmitgliedschaften, zugelassen werden. Die Regel kann auch so festgelegt werden, dass Benutzer ausgeschlossen werden, ausgenommen solche in Gruppen, die mit einer oder mehreren der Masken übereinstimmen, oder dass Benutzer zugelassen werden, ausgenommen solche in Gruppen, die mit einer oder mehreren der Masken übereinstimmen. Wie auch bei der Einstellung Group Mask (Gruppenmaske) kann die Maskenliste aus einer oder mehreren Gruppennamenmasken bestehen, die durch Kommas getrennt werden. Masken für Gruppennamen können den Platzhalter für mehrere Zeichen * und/oder den Platzhalter für ein einzelnes Zeichen ? enthalten.

Klicken Sie auf Save (Speichern), um Ihre Änderungen auf den Identitätsanbieter zu übertragen.

Ähnlich wie beim ersten Hinzufügen eines Identitätsanbieters unter Verwendung der Metadatendatei können Sie mithilfe dieser Funktion die Einstellungen des Identitätsanbieters aktualisieren.

oder

Geben Sie eine URL für die Metadaten des Anbieters ein und klicken Sie anschließend auf Update Identity Provider (Identitätsanbieter aktualisieren).

Der Eintrag des Identitätsanbieters wird mit den Informationen in der Metadatendatei aktualisiert.

Beim Erstellen einer WS-Trust-Authentifizierungsquelle fügen Sie die Sicherheitstokendienst-Informationen unter Verwendung der Metadatendatei Ihres Identitätsanbieters hinzu. Wenn sich die Informationen auf dem Tokendienst ändern (auf dem Identitätsanbieter), können Sie die Einstellungen mithilfe dieser Funktion aktualisieren, so dass MOVEit die neuen Tokendienst-Informationen bereitgestellt werden.

oder

Geben Sie eine URL für die Metadaten des Anbieters ein und klicken Sie anschließend auf Update Identity Provider (Identitätsanbieter aktualisieren).

Der Eintrag des Identitätsanbieters wird mit den Informationen in der Metadatendatei aktualisiert.