Dank der Unterstützung von SAML 2.0 kann MOVEit so angepasst werden, dass Benutzer mithilfe eines externen „Identitätsanbieters“ authentifiziert werden. Ein Identitätsanbieter ist eine Anwendung, die bei Authentifizierungsanforderungen eines Dienstanbieters Identitätsassertionen über SAML bereitstellt. MOVEit dient als Dienstanbieter. In diesem Bereitstellungsmuster ist MOVEit der „SAML-Kunde“.

Einmalige Anmeldung (MOVEit Mobile)

|

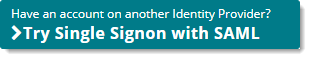

Einmalige Anmeldung (Web-Benutzeroberfläche)

|

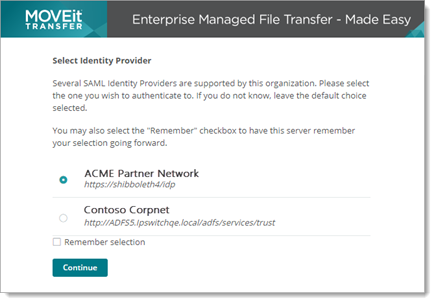

Identitätsanbieter auswählen (Web-Benutzeroberfläche)

|

Security Assertion Markup Language (SAML) 2.0 bietet einen Mechanismus zum Austauschen von Authentifizierungsdaten zwischen sicheren Webdomänen. SAML 2.0 ist ein XML-basiertes Protokoll und ein OASIS-Standard. Weitere Informationen zu SAML finden Sie in der SAML-Übersicht von OASIS.

![]() Mit dem SAML-Single Sign-On-Dienst können sich Benutzer über einen externen Identitätsanbieter beim MOVEit-Server anmelden. Dadurch können Benutzer, die bei ihrem Netzwerk- oder Unternehmenskonto angemeldet sind, ohne Eingabe zusätzlicher Anmeldeinformationen auf MOVEit zugreifen.

Mit dem SAML-Single Sign-On-Dienst können sich Benutzer über einen externen Identitätsanbieter beim MOVEit-Server anmelden. Dadurch können Benutzer, die bei ihrem Netzwerk- oder Unternehmenskonto angemeldet sind, ohne Eingabe zusätzlicher Anmeldeinformationen auf MOVEit zugreifen.

MOVEit unterstützt die Authentifizierung durch folgende Identitätsanbieter:

![]() Wir haben Windows Server 2019 AD FS (manchmal als „ADFS 5.0“ bezeichnet) und Windows Server 2016 AD FS (manchmal als „ADFS 4.0“ bezeichnet) mit MOVEit Transfer getestet.

Wir haben Windows Server 2019 AD FS (manchmal als „ADFS 5.0“ bezeichnet) und Windows Server 2016 AD FS (manchmal als „ADFS 4.0“ bezeichnet) mit MOVEit Transfer getestet.

Die Authentifizierung mit diesen Identitätsanbietern wurde getestet und wird unterstützt. Andere Identitätsanbieter, die hier nicht aufgeführt sind und das SAML 2.0-Protokoll unterstützen, sollten ebenfalls mit MOVEit kompatibel sein.

SSO (Desktop-Client)

|

SSO (Mobile-Client)

|

Einmalige Anmeldung (Web-Benutzeroberfläche)

|

Wenn SSO verfügbar ist, laufen Benutzersitzungen wie folgt ab:

Wenn der Benutzer noch nicht angemeldet ist, wird eine Anmeldeseite mit der SSO-Option angezeigt.

Der Identitätsanbieter leitet den Browser mit einer Authentifizierungsassertion an den MOVEit-Server weiter.

MOVEit validiert die Assertion und meldet den Benutzer an.

So richten Sie SSO für Benutzer ein, die sich auf der Web-Benutzeroberfläche von MOVEit Transfer anmelden:

Hinweis: Wenn Sie Active Directory als Benutzerspeicher verwenden, indem Sie unter „User Authentication“ (Benutzerauthentifizierung) die Option „External Only“ (Nur extern) konfigurieren, können Sie diesen Benutzerspeicher auch für den Identitätsanbieter verwenden. Damit Active als Identitätsanbieter agieren kann, ist die Installation und Konfiguration von ADFS erforderlich.

Wenn für das Outlook-Plug-in und MOVEit-Synchronisierungsclients Single Sign-On konfiguriert wurde, laufen Benutzersitzungen wie folgt ab:

Um Single Sign-On für Benutzer zu testen, die sich über das Outlook-Plug-in und MOVEit-Synchronisierungsclients bei MOVEit Transfer anmelden, müssen Sie ADFS als Identitätsanbieter verwenden. Beide Clients können sich mit den MOVEit Transfer Single Sign-On-Diensten über ein Windows-Domänenkonto anmelden. Aktuell unterstützt nur ADFS die Verwendung der Windows-Authentifizierung.

Wenn die Einstellungen für den Dienstanbieter und den Identitätsanbieter konfiguriert wurden (siehe „Single Sign-On für die Webschnittstelle des MOVEit-Servers“), können Benutzer des Outlook-Plug-ins und der MOVEit-Synchronisierung die Konfiguration wie folgt abschließen.

Wenn MOVEit für Single Sign-On durch einen Identitätsanbieter konfiguriert ist, der für die Windows-Authentifizierung denselben Domänencontroller wie Ihre Benutzer verwendet, können Sie das Outlook-Plug-in und die MOVEit-Synchronisierungsclients konfigurieren, um diese Benutzer automatisch ohne Anmeldeinformationen anzumelden. Führen Sie zu diesem Zweck die folgenden Schritte aus:

Hinweis: Dieses Verfahren muss auf dem Computer der Endbenutzer ausgeführt werden.

Hinweis: Wenn der Client automatisch im Hintergrund installiert wurde und die Eigenschaften Windows Authentication (Windows-Authentifizierung) und Organization ID (Organisations-ID) bereits festgelegt sind, müssen sich die Benutzer nicht anmelden. Dies erfolgt automatisch durch die Anmeldung bei ihrem Windows-Konto.

Hinweis: Sie können die MOVEit Transfer-Clients (Sync, MOVEit Ad Hoc usw.) auch für die WS-Trust-Authentifizierung konfigurieren. Benutzer haben in diesem Fall die Möglichkeit, sich über die Windows-Authentifizierung anzumelden, wenn ADFS nicht verfügbar ist (z. B. wenn sich Benutzer über ein Heimnetzwerk anmelden). Informationen zum Einrichten der WS-Trust-Authentifizierung finden Sie im Abschnitt „Single Sign-On für FTP- und SSH-Clients“.

Mittels WS-Trust-Authentifizierung kann MOVEit Benutzer direkt über denselben Identitätsanbieter wie für Single Sign-On mit SAML authentifizieren. Für Kunden, die für MOVEit einen FTP- und SSH-Zugriff konfigurieren möchten, bei dem Benutzer dieselben Anmeldeinformationen wie für ihren Identitätsanbieter verwenden, wird neben den SAML-Single Sign-On-Diensten zusätzlich die Konfiguration einer WS-Trust-Authentifizierungsquelle empfohlen.

WS-Trust wird derzeit nur vom ADFS-Identitätsanbieter unterstützt.

Wenn Sie WS-Trust benötigen, können Sie die folgenden Komponenten einrichten:

Hinweis: Wenn Sie den Dienstanbieter bereits konfiguriert und ADFS als Identitätsanbieter hinzugefügt haben, müssen Sie diese Einrichtung nicht wiederholen.

Nachdem Sie die Single Sign-On-Komponenten konfiguriert haben, stellen Sie die folgenden Informationen für Ihre Endbenutzer bereit.

Hinweis: Wenn Sie den ADFS-Identitätsanbieter verwenden und eine vom Browser automatisch im Hintergrund ausgeführte erneute Authentifizierung vermeiden möchten, können Sie eine HTML-basierte Anmeldung konfigurieren. Weitere Informationen erhalten Sie im nachfolgend erläuterten Verfahren.

Je nach Konfiguration des Identitätsanbieters führen zahlreiche Browser beim nächsten Sitzungsstart automatisch im Hintergrund eine erneute Authentifizierung aus, was erwünscht sein kann. Wenn Sie jedoch möchten, dass Benutzer nach einer vollständigen SAML-Abmeldung erneut ihr Kennwort eingeben müssen, können Sie eine HTML-formularbasierte Anmeldung konfigurieren. In diesem Verfahren wird erläutert, wie Sie eine formularbasierte Anmeldung für ADFS konfigurieren.

microsoft.identityServer.web localAuthenticationTypes.