Konfigurieren und Verwalten der Benutzerauthentifizierung (SETTINGS > Security Policies - User Auth [EINSTELLUNGEN > Sicherheitsrichtlinien > Benutzerauthentifizierung])

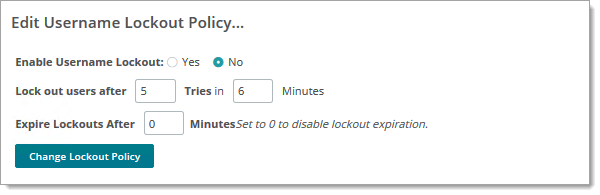

Eine Aussperrungsrichtlinie für Benutzernamen gibt die Anzahl der ungültigen Kennwörter an, die ein Benutzer innerhalb eines angegebenen Zeitraums eingeben kann und nach der das Benutzerkonto gesperrt wird. Aussperrungen können so festgelegt werden, dass sie nach einem konfigurierbaren Zeitraum ablaufen.

Nehmen Sie Ihre Auswahl vor und klicken Sie auf Change Lockout Policy (Aussperrungsrichtlinie ändern).

Optionen:

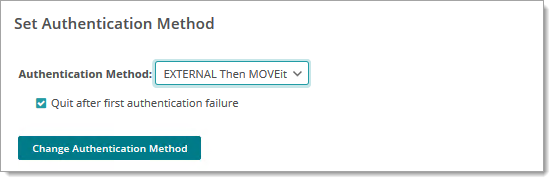

Indem Sie die Authentifizierungsmethode in einen externen Server ändern, übertragen Sie die Zuständigkeit für die Benutzersicherheit auf diesen Server. Wenn Ihr Authentifizierungsserver manipuliert wird, werden die in MOVEit Transfer enthaltenen Daten unter Umständen ebenfalls manipuliert. Wenn Sie die Authentifizierungsmethoden in „External Only“ (Nur extern) ändern, müssen die Benutzer auf dem externen Server konfiguriert sein, um sich bei MOVEit Transfer anmelden zu können.

Optionen:

Hinweis: Dies ist der einzige Modus, in dem die Prüfungen „Change password on next signon“ (Kennwort bei nächster Anmeldung ändern“ durchgesetzt werden.

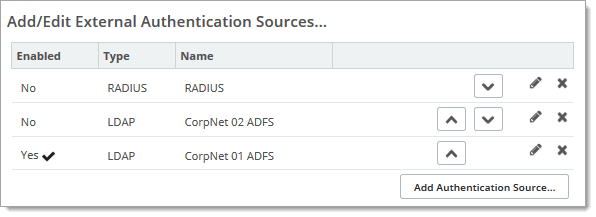

Authentifizierungsquellen

Wenn sich ein Benutzer zum ersten Mal bei der Organisation anmeldet, wird jede aktive Authentifizierungsquelle in der aufgeführten Reihenfolge ausprobiert. Wenn sich ein Benutzer erfolgreich bei einer Quelle anmeldet, wird diese Quelle im Profil des Benutzers gespeichert, sodass der Benutzer bei der nächsten Anmeldung anhand dieser Quelle authentifiziert wird. Weitere Informationen finden Sie im Abschnitt „Authentifizierungsquellenzugehörigkeit“ der Seite Benutzerprofil.

Die Liste Add/Edit External Authentication Sources (Externe Authentifizierungsquellen hinzufügen/bearbeiten) ist verfügbar, wenn die Authentifizierungsmethode auf EXTERNAL, Then MOVEit (EXTERNAL, dann MOVEit) oder EXTERNAL Only (Nur EXTERN) festgelegt ist.

Ändern Sie die Reihenfolge, in der die Authentifizierungsquellen abgefragt werden, mit dem Auf- und Abwärtspfeil in der Spalte „Actions“ (Aktionen). For more information, see Externe Authentifizierung.

Ändern Sie die Reihenfolge, in der die Authentifizierungsquellen abgefragt werden, mit dem Auf- und Abwärtspfeil in der Spalte „Actions“ (Aktionen).

Weitere Informationen zum Hinzufügen und Konfigurieren externer Authentifizierungsquellen finden Sie unter Externe Authentifizierung.

In diesem Abschnitt kann ein Administrator die Standardeinstellung „Deny Multiple Signons“ (Mehrfachanmeldungen verhindern) für die Organisation bearbeiten. Neue Benutzer werden mit der Standardeinstellung erstellt. Bei einer Änderung wird eine Option bereitgestellt, über die für alle aktuellen Benutzer der neue Einstellungswert eingestellt werden kann.

In diesem Abschnitt können Administratoren Ablaufrichtlinien für Konten hinzufügen, bearbeiten, löschen und zuweisen. Diese Richtlinien bestimmen, auf welche Weise Konten, denen die Richtlinie zugewiesen wird, als abgelaufen betrachtet und aus dem System entfernt werden. Weitere Informationen zum Erstellen und Zuweisen von Ablaufrichtlinien finden Sie auf der Seite Ablaufrichtlinien.

Folgende Einstellung für den Kontoablauf verwenden … |

… um folgendes Ergebnis zu erzielen |

Edit Account Expiration Policy (Ablaufrichtlinie für Konten bearbeiten) |

Eine benutzerdefinierte Ablaufrichtlinie für Konten für eine beliebige Benutzerklasse erstellen, bearbeiten und speichern. Es können folgende Optionen für Ablaufrichtlinien festgelegt werden:

|

Delete Users after Expiration (Benutzer nach Ablauf löschen) |

Abgelaufene Konten werden automatisch gelöscht (mit optionaler Gnadenfrist). |

Allow Users to Reactivate TempUsers after Expiration (Benutzern können temporäre Benutzer nach dem Ablauf reaktivieren)

|

MOVEit Transfer kann ein abgelaufenes Konto für temporäre Benutzer reaktivieren, wenn eine der folgenden Bedingungen erfüllt wird:

|

Die Single-Sign-On-Funktion ermöglicht es dem MOVEit-Server, einen Benutzer ohne Anmeldung zu authentifizieren, vorausgesetzt, der Benutzer ist bereits bei einem Benutzerverzeichnis eines Dritten (z. B. Microsoft Active Directory) mit seinem Netzwerk- oder Unternehmenskonto angemeldet. Über diesen Abschnitt können Administratoren MOVEit als Dienstanbieter einrichten und einen oder mehrere Identitätsanbieter konfigurieren. Informationen zum Konfigurieren von Single Sign-On finden Sie auf der Seite Benutzerauthentifizierung – Single Sign-On. Informationen über allgemeine Anforderungen, unterstützte Funktionen und die Bereitstellung von Single Sign-On für Benutzer finden Sie auf der Seite Funktionsumfang – Single Sign-On.

Siehe Abschnitt Mehrstufige Authentifizierung.

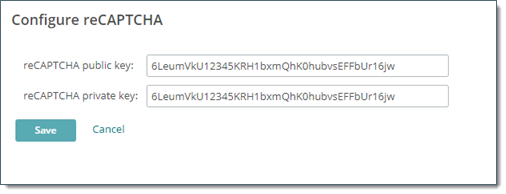

Damit ein Muster generiert werden kann, dass Menschen lesen, aber Maschinen nicht vorhersagen können, benötigen Sie einen privaten und einen öffentlichen Schlüssel. Die reCAPTCHA-Eingabeaufforderungen können bei verschiedenen Vorgängen aktiviert werden (z. B. wenn sich ein Gastbenutzer anmeldet oder wenn ein Kennwort zurückgesetzt wird), bei denen eine zusätzliche Sicherheitsebene gewünscht wird, um das Risiko zu senken, dass sensitive Vorgänge oder Arbeitsabläufe von Webbots oder böswilligen Skripten angegriffen werden.

Suchen Sie im Web nach recaptcha, um die Schlüssel abzufragen, und folgen Sie den Links, um den reCAPTCHA-Dienst auf Ihrer Website zu verwenden und sich anzumelden, sofern zutreffend. Der Dienst ist Teil von Google, deshalb müssen sie ein Google-Konto erstellen oder ein vorhandenes Google-Konto verwenden. Melden Sie sich an, geben Sie einen Domänennamen ein und auf der Seite werden der öffentliche Schlüssel und der private Schlüssel angezeigt. Kopieren Sie sie und fügen Sie sie in die beiden entsprechenden Felder ein.

Weitere Informationen finden Sie auch auf der FAQ-Website für reCAPTCHA.

![]() Wenn reCAPTCHA für nicht registrierte Absender oder das Zurücksetzen des Kennworts aktiviert ist, dürfen die reCAPTCHA-Schlüssel nicht gelöscht werden. Deaktivieren Sie den Einsatz von reCAPTCHA für Arbeitsabläufe, bei denen reCAPTCHAs eingesetzt werden, bevor Sie diese Schlüssel löschen. Wenn reCAPTCHA für eines dieser Benutzerszenarien aktiviert ist, müssen gültige reCAPTCHA-Schlüssel vorhanden sein, damit reCAPTCHA-Muster erstellt werden und nicht registrierte Absender Pakete senden können bzw. damit Benutzer Kennwörter zurücksetzen können.

Wenn reCAPTCHA für nicht registrierte Absender oder das Zurücksetzen des Kennworts aktiviert ist, dürfen die reCAPTCHA-Schlüssel nicht gelöscht werden. Deaktivieren Sie den Einsatz von reCAPTCHA für Arbeitsabläufe, bei denen reCAPTCHAs eingesetzt werden, bevor Sie diese Schlüssel löschen. Wenn reCAPTCHA für eines dieser Benutzerszenarien aktiviert ist, müssen gültige reCAPTCHA-Schlüssel vorhanden sein, damit reCAPTCHA-Muster erstellt werden und nicht registrierte Absender Pakete senden können bzw. damit Benutzer Kennwörter zurücksetzen können.

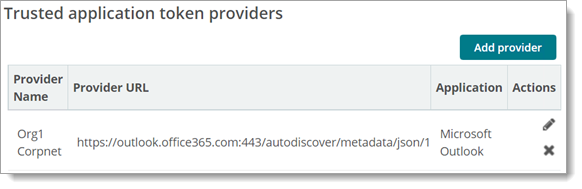

Mit dieser Funktion können normale Benutzer in der aktuellen Organisation aktive Sitzungen von Drittanbieter-Anwendungen aufrechterhalten. Die Aufrechterhaltung der Anmeldung bei MOVEit Transfer sorgt dafür, dass Konnektoren, APIs und andere Partneranwendungen ohne Unterbrechung auf MOVEit Transfer zugreifen können. Beispielsweise können damit Ad hoc Transfer-Benutzer auf Microsoft Outlook mit dem MOVEit Transfer-Add-in zugreifen und dadurch bedarfsgerechten Zugriff auf sichere E-Mails, Nachrichten und Anhänge, die alle mit MOVEit Transfer verwaltet werden, erhalten.

Hinweis: MOVEit Transfer baut über einen Sicherheits-Identitäts-Token, den es von einem Identitätsdienstleister der Anwendung erhält, eine vertrauenswürdige Beziehung mit einer Anwendung auf.

Damit diese Funktion in Ihrer Organisation verwendet werden kann, muss ein Konfigurationseintrag erstellt werden, der MOVEit Transfer mit einer vertrauenswürdigen Anwendung verbindet. MOVEit Transfer vertraut darauf, dass dieser Anbieter die entsprechende Anwendung von Drittanbietern, die über einen MOVEit Transfer-Benutzer auf MOVEit Transfer-Ressourcen zugreifen möchte, prüft. Weitere Informationen finden Sie im Abschnitt Externe Anwendungen verwalten.

Hinweis: Zum Veröffentlichungszeitpunkt dieses Dokuments kann MOVEit Transfer nur mit Microsoft Outlook-Identitätsanbietern verbunden werden.

Einen Identitätsanbieter-Dienst mit MOVEit Transfer koppeln, um einen Verbund mit Apps und Frameworks von Drittanbietern zu aktivieren