Cette section est importante si vous envisagez d'exécuter MS SQL Server à distance ou si vous disposez d'un MS SQL Server fonctionnant à distance avec un protocole inférieur (par exemple, SSL 3.0, TLS 1.0-1.1). De nombreuses normes de sécurité des données (DSS), par exemple PCI 3.1, nécessitent l'utilisation de TLS 1.2 pour assurer la confidentialité et l'intégrité des données entièrement.

![]() Avant de poursuivre La procédure suivante inclut les étapes que vous ou votre administrateur Azure exécutez en dehors de MOVEit Transfer. PSC n’est pas responsable des modifications apportées à la documentation, des ressources en ligne et des logiciels hébergés provenant de Microsoft ou d'autres fournisseurs tiers. La documentation qui suit était exacte lors du lancement de cette version de MOVEit Transfer.

Avant de poursuivre La procédure suivante inclut les étapes que vous ou votre administrateur Azure exécutez en dehors de MOVEit Transfer. PSC n’est pas responsable des modifications apportées à la documentation, des ressources en ligne et des logiciels hébergés provenant de Microsoft ou d'autres fournisseurs tiers. La documentation qui suit était exacte lors du lancement de cette version de MOVEit Transfer.

+PCI 3.1 nécessite TLS 1.2 de bout en bout sans connexion rétrocompatible ou « de secours ». Par exemple, il est possible de négocier des connexions « de secours » entre un client et un serveur si le serveur prend en charge une gamme de versions SSL/TLS et si le client fonctionne avec une version antérieure de protocole qui est moins sécurisée que TLS 1.2.

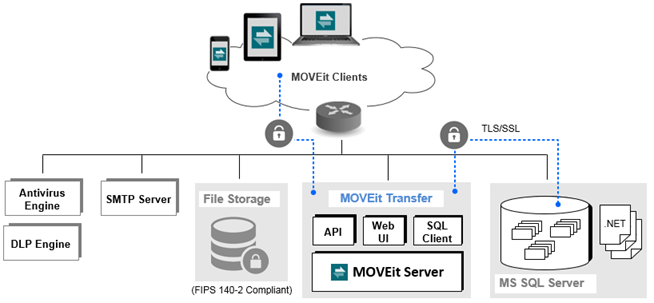

Lorsque vous utilisez un serveur de base de données (tel que MS SQL Server) qui se trouve sur un hôte différent de MOVEit Transfer Server, vous devez vous assurer que le niveau approprié de sécurité est appliqué à vos transactions avec MS SQL Server.

Pour vous assurer que les transactions des bases de données MOVEit Transfer avec MS SQL Server fonctionnent sous TLS 1.2, vous devez :

L'exécution de SQL Server avec une connexion TLS 1.2 implique les étapes suivantes :

Remarque : Tenez toujours compte de vos compromis sécurité/disponibilité, du timing et de l'incidence de ces modifications. Appliquer des stratégies de sécurité stricte de points de terminaison peut permettre des connexions refusées à des clients non conformes ou « hors spécifications ».

MOVEit Transfer Configuré avec un MS SQL Server distant

Les points suivants permettent d'activer le serveur MOVEit Transfer pour se connecter avecTLS 1.2 au MS SQL Server distant (à l'aide de son client SQL). Cela ne constitue pas une mesure restrictive. (L'application de ce paramètre en premier lieu permet de s'assurer que les clients seront encore en mesure de se connecter après l'étape 3 -- une fois que vous aurez restreint la communication au niveau de l'hôte MS SQL Server.)

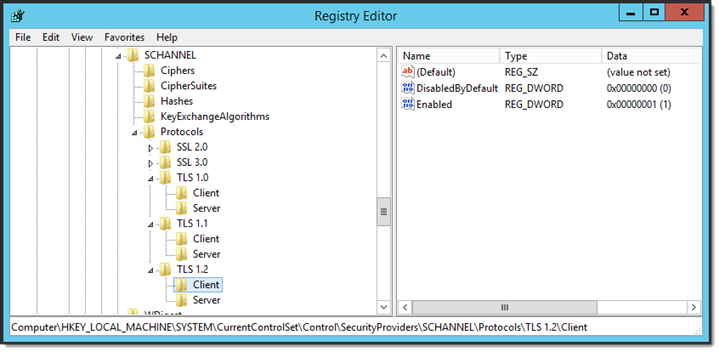

Le serveur MOVEit Transfer Server nécessite Windows Server, qui utilise par défaut la bibliothèque Schannel (Schannel.dll) dans le cadre de son interface du fournisseur de la prise en charge de sécurité (SSPI). Ces instructions détaillent la manière d'appliquer les valeurs des clés de registre dont Schannel a besoin pour la configuration de l'exécution (connexions TLS/SSL).

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL

Pour limiter les connexions clients d'utilisateurs finaux de MOVEit pour utiliser HTTPS et FTPS sous TLS 1.2, vous pouvez utiliser l'utilitaire de configuration MOVEit Transfer. Assurez-vous que TLS 1.2 est activé, mais vous pouvez désélectionner les protocoles inférieurs (L'utilitaire de configuration MOVEit Transfer fonctionne sur l'hôte du serveur MOVEit Transfer.)

MS SQL Server nécessite Windows Server, qui utilise par défaut la bibliothèque Schannel (Schannel.dll) dans le cadre de son interface du fournisseur de la prise en charge de sécurité (SSPI). Ces instructions détaillent la manière d'appliquer les valeurs des clés de registre dont Schannel a besoin pour la configuration de l'exécution (connexions TLS/SSL).

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL

SCHANNEL\Protocols\TLS 1.2\ClientSCHANNEL\Protocols\TLS 1.2\ServerSur la machine hôte de MS SQL, assurez-vous que la valeur de l'entrée DWORD DisabledByDefault est configurée pour la sous-clé « TLS 1.2\Server » sur zéro (0x0)--qui signifie faux, pour indiquer que Schannel utilisera TLS 1.2 comme protocole par défaut. Pour la sous-clé TLS 1.2\Server\DisabledByDefault.

DisabledByDefault = 1 et Enabled = 0.Remarque : Lorsqu'une plage de protocoles SSL est configurée sur l'hôte de MS SQL Server, une connexion cryptée d'un côté peut renégocier et rétrograder ou par connexion pour accepter un protocole inférieur fonctionnant sur l'hôte client. Pour éviter ce comportement, vous devez exiger le cryptage sur l'hôte de MS SQL Server et faire une utilisation par défaut des protocoles de sécurité inférieure dans un état faux.

![]() L'intégralité de l'article de Microsoft KB qui détaille l'activation de TLS 1.2 se trouve ici.

L'intégralité de l'article de Microsoft KB qui détaille l'activation de TLS 1.2 se trouve ici.

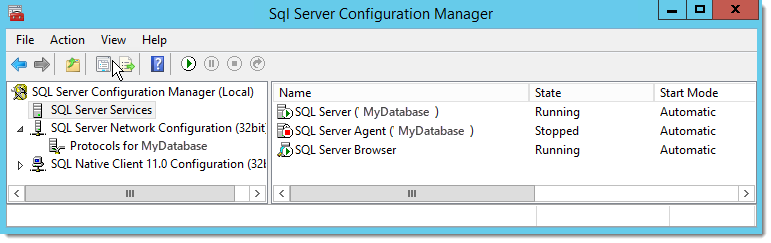

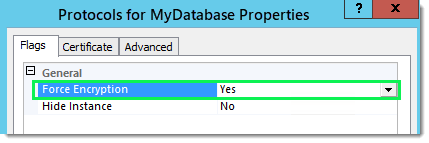

Ensuite, ouvrez le gestionnaire de configuration de SQL Server sur la machine hôte de la base de données distante et modifiez la stratégie de connexion pour forcer les clients SQL à s'y connecter en utilisant le cryptage.

Gestionnaire de configuration Microsoft SQL Server (version 2014 illustrée)

Sur la machine hôte de MS SQL Server :

--Où <my-sql-server-db> est identique à votre serveur DB de Microsoft SQL Server.

Une fois que vous avez cliquée sur Appliquer, une boîte de dialogue contextuel vous rappelle que vous devez redémarrer le serveur de base de données pour que les modifications entrent en vigueur.

Pour la dernière étape, utilisez un client MOVEit Transfer pour générer un trafic de demande avec le serveur MOVEit Transfer et envoyer des transactions sur la base de données MS SQL distante.

ip.addr == <transfer-server-ip-address>

Les échanges TDS (par exemple une demande SQL) entre l'hôte du serveur MOVEit Transfer et MS SQL Server doivent montrer le trafic TDS avec des informations d'unités de données du protocole TLS (les demandes SQL et les demandes en lots ne doivent pas être lisibles).

![]() Après vous être assuré que votre trafic TDS est chiffré avec TLS, vous pouvez vérifier que les cryptage disponible pour l'hôte MS SQL Server sont strictement TLS version 1.2. Vous pouvez le faire grâce à des scanners de ports tels que Nmap. Par exemple, cette commande :

Après vous être assuré que votre trafic TDS est chiffré avec TLS, vous pouvez vérifier que les cryptage disponible pour l'hôte MS SQL Server sont strictement TLS version 1.2. Vous pouvez le faire grâce à des scanners de ports tels que Nmap. Par exemple, cette commande : nmap --script ssl-enum-ciphers -p 1433 <my-sql-server-host> renvoie la version de TLS avec des avertissements (le cas échéant).