Configuration et gestion de l'authentification d'utilisateur (PARAMÈTRES > Stratégies de sécurité - Authentification d'utilisateur).

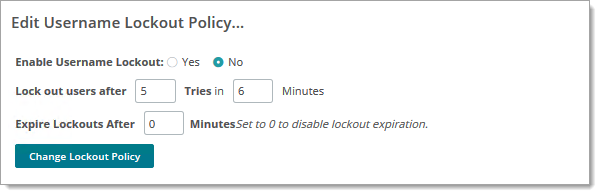

La stratégie de verrouillage du nom d'utilisateur définit le nombre de mots de passe incorrects qu'un utilisateur peut saisir sur une période de temps donnée, en cas de dépassement, le compte de l'utilisateur est verrouillé. Vous pouvez définir une durée après laquelle le verrouillage arrive à expiration.

Procédez à vos réglages et cliquez sur Change Lockout Policy (Modifier la stratégie de verrouillage).

Options :

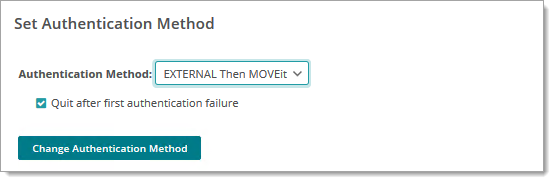

En changeant de méthode d'authentification pour passer à un serveur externe, vous placez la responsabilité de la sécurité des utilisateurs sur ce serveur. Si votre serveur d'authentification est fragilisé, les données contenues dans MOVEit Transfer risquent de l'être également. Si vous passez à la méthode d'authentification Externe uniquement, les utilisateurs doivent être configurés sur le serveur externe pour pouvoir se connecter à MOVEit Transfer.

Options :

Remarque : Il s'agit du seul mode dans lequel les vérifications de modification du mot de passe à la prochaine connexion sont effectuées.

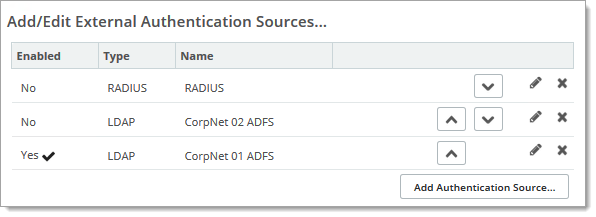

Sources d'authentification

Lorsqu'un utilisateur se connecte à l'organisation pour la première fois, chaque source d'authentification est testée, dans l'ordre affiché. Si un utilisateur parvient à s'authentifier avec une source, cette dernière est enregistrée dans le profil utilisateur afin de pouvoir être utilisée pour l'authentification lors de la prochaine connexion. (Consultez la section Affinité de source d'authentification de la page Profil utilisateur pour plus d'informations).

La liste Add/Edit External Authentication Sources (Ajouter/Modifier les sources d'authentification externes) est uniquement disponible lorsque la méthode d'authentification sélectionnée est EXTERNAL, Then MOVEit (EXTERNE, puis MOVEit) ou EXTERNAL Only (EXTERNE uniquement).

Utilisez les boutons fléchés haut et bas dans la colonne Actions pour modifier l'ordre dans lequel les sources d'authentification sont interrogées. For more information, see Authentification externe.

Utilisez les boutons fléchés haut et bas dans la colonne Actions pour modifier l'ordre dans lequel les sources d'authentification sont interrogées.

Pour davantage d'informations sur l'ajout et la configuration de sources d'authentification externes, reportez-vous à la section Authentification externe.

Cette section permet à un administrateur de modifier le paramètre Deny Multiple Signons (Refuser les connexions multiples) par défaut pour l'organisation. Les nouveaux utilisateurs sont créés avec le paramètre par défaut ; lorsqu'il est modifié, une option apparaît pour définir tous les utilisateurs actuels avec la nouvelle valeur du paramètre.

Cette section permet aux administrateurs de répertorier, ajouter, modifier, supprimer et affecter des stratégies d'expiration de compte. Ces stratégies contrôlent comment les comptes auxquels sont attribués la stratégie sont considérés comme expirés et supprimés du système. Pour plus d'informations sur la création et l'attribution des stratégies d'expiration, reportez-vous à la page Présentation de la fonction Stratégies d'expiration.

Utilisez cette configuration d'expiration de compte... |

si vous souhaitez... |

Modifier une stratégie d'expiration de compte |

Créer, modifier et appliquer une stratégie personnalisée d'expiration de compte pour toutes les classes d'utilisateurs spécifiques. Vous pouvez définir des stratégies avec :

|

Supprimer des utilisateurs après l'expiration |

Supprimer automatiquement des comptes ayant expiré (avec délai de grâce facultatif). |

Autoriser des utilisateurs à réactiver des utilisateurs temporaires après l'expiration

|

Permettre à MOVEit Transfer de réactiver un compte utilisateur ayant expiré en cas de déclenchement par l'une des conditions suivantes :

|

La fonction d'authentification par connexion unique permet au serveur MOVEit d'authentifier un utilisateur sans avoir besoin qu'il se connecte, à condition que l'utilisateur soit déjà connecté à un répertoire utilisateur tiers (comme Microsoft Active Directory) au moyen de son compte réseau ou d'entreprise. Cette section permet aux administrateurs de paramétrer MOVEit comme fournisseur de services et de configurer un ou plusieurs fournisseurs d'identité. Pour plus d’informations sur la configuration de Single Signon (Connexion unique), reportez-vous à la page Authentification d’utilisateur - Connexion unique. Pour plus d'informations sur les exigences générales, les fonctionnalités prises en charge et la manière de déployer la connexion unique pour les utilisateurs, reportez-vous à la page Présentation de la fonction Connexion unique.

Reportez-vous à la section intitulée Authentification à facteurs multiples.

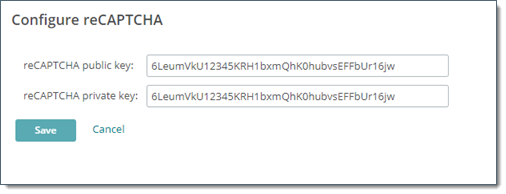

Pour générer un motif qu'un être humain peut lire et qu'une machine ne peut pas prédire, vous avez besoin d'une clé privée et publique. Les invites d'identification reCAPTCHA peuvent être activées à partir de différents flux de travail (connexion de l'utilisateur invité et réinitialisation du mot de passe, par exemple), dans lesquels vous souhaitez ajouter une couche de sécurité supplémentaire afin de limiter le risque de compromettre la sécurité des opérations sensibles ou des flux de travail par un robot ou un script malveillant.

Pour obtenir les clés, recherchez sur le Web recaptcha, suivez les liens pour utiliser le service reCAPTCHA sur votre site et pour vous connecter, le cas échéant. Ce service appartenant à Google, vous devez donc créer un compte Google ou utiliser un compte Google existant. Connectez-vous, saisissez un nom de domaine et la page affiche la clé publique et la clé privée. Copiez/collez-les dans les deux champs appropriés.

Pour plus d'informations, vous pouvez également visiter le site FAQ reCAPTCHA.

![]() Si reCAPTCHA est activé pour des Expéditeurs non inscrits ou la réinitialisation du mot de passe, n'effacez jamais les champs de la clé reCAPTCHA. Annulez toujours (désactivez) l'utilisation de reCAPTCHA pour les flux de travaux activés par reCAPTCHA avant de supprimer ces clés. Si l'un de ces scénarios utilisateur est activé des clés valides doivent être présentes pour que les modèles reCAPTCHA soient générés et que vos destinataires non enregistrés puissent envoyer des paquets et/ou que des utilisateurs puissent commencer un processus de réinitialisation du mot de passe.

Si reCAPTCHA est activé pour des Expéditeurs non inscrits ou la réinitialisation du mot de passe, n'effacez jamais les champs de la clé reCAPTCHA. Annulez toujours (désactivez) l'utilisation de reCAPTCHA pour les flux de travaux activés par reCAPTCHA avant de supprimer ces clés. Si l'un de ces scénarios utilisateur est activé des clés valides doivent être présentes pour que les modèles reCAPTCHA soient générés et que vos destinataires non enregistrés puissent envoyer des paquets et/ou que des utilisateurs puissent commencer un processus de réinitialisation du mot de passe.

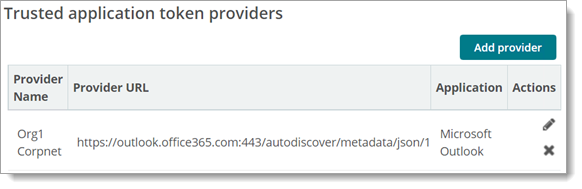

Cette fonction permet aux utilisateurs normaux de l'organisation actuelle de maintenir des sessions actives à partir d'applications tierces. Le maintien de la connexion à MOVEit Transfer aide les connecteurs, les API et les autres applications partenaires à accéder à MOVEit Transfer sans interruption. Par exemple, les aides Les utilisateurs du transfert Ad Hoc accèdent à Microsoft Outlook via le complément MOVEit Transfer peuvent bénéficier d'un accès à la demande aux e-mails, messages et pièces jointes sécurisés gérés par MOVEit Transfer.

Remarque : MOVEit Transfer établit une relation de confiance avec une application par le biais d'un jeton d'identité de sécurité qu'il reçoit du fournisseur de services d'identité de l'application.

Pour utiliser cette fonctionnalité dans votre organisation, créez une entrée de configuration pour fédérer MOVEit Transfer avec une application de confiance. MOVEit Transfer fait confiance à ce fournisseur pour vérifier l'application tierce correspondante qui doit accéder aux ressources MOVEit Transfer par le biais d'un utilisateur MOVEit Transfer. Pour des informations détaillées, consultez la rubrique intitulée Gestion des applications externes.

Remarque : MOVEit Transfer ne fédère que les fournisseurs d'identité de Microsoft Outlook, à la date de publication de ce document.

Coupler le service de fournisseur d'identité (IdP) avec MOVEit Transfer pour permettre la fédération avec des applications et des cadres de travail tiers