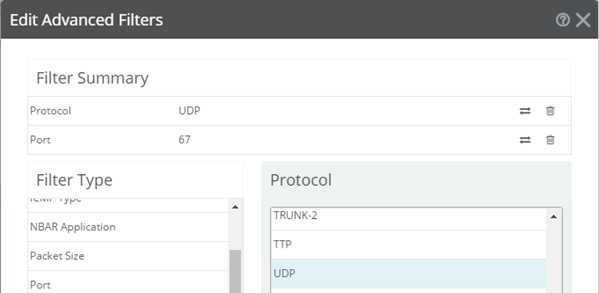

Расширенные фильтры позволяют изолировать трафик по протоколу, домену, приложению и т.п. Например, на следующей иллюстрации показано, каким образом можно изолировать данный трафик запроса BOOTP (другими словами, клиентские устройства, запрашивающие IP-адрес от сервера BOOTP в своем сегменте сети).

Tip: Нажимайте кнопки со стрелками (![]() ) для исключения/включения указанных шаблонов фильтров.

) для исключения/включения указанных шаблонов фильтров.

Tip: Для фильтрации по IP-адресу можно использовать нотации CIDR для определения подсети узлов, из которых берется информация для отчетов. Например, при выборе типа фильтра Отправитель, можно указать подсеть 192.168.11.0/24 для отображения информации от всех узлов этой подсети.

Имя типа фильтра |

Описание |

Приложение |

В NTA самый простой способ выделить приложение — это проверить использование портов TCP/UDP относительно известных портов, определенных IETF или вами в Библиотеке приложений NTA. Можно выбрать один или несколько фильтров для выявления трафика, для которого использовался указанный порт приложения. Используемая здесь метка должна совпадать с именем приложения, заданным в Библиотеке приложений NTA. Tip: Для более детального распознавания/обнаружения приложений также можно использовать NBAR (если включено на исходном устройстве). |

Обмен данными |

Обмен данными — это сочетание IP-адреса отправителя, IP-адреса получателя и предполагаемого приложения, используемого ими. |

Обмен данными между расположениями |

Обмен данными между расположениями — это совокупность всего трафика, отправленного одним расположением и полученного другим расположением. Местом расположения может быть страна, регион в стране или город в регионе и стране. |

Конечная точка |

Конечная точка представляет один или несколько IP-адресов, отправляющих или принимающих трафик. Это может быть конкретный IP-адрес, подсеть в нотации CIDR или один из специальных ключей, обозначающих заранее определенные группы. Предопределенные группы:

|

Расположение конечной точки |

Все IP-адреса, расположенные в городе, регионе и стране отправки и приема. |

Тип ICMP |

Тип ICMP. Примерами типа ICMP являются «Эхо-запрос» или «Эхо-ответ» и другие, согласно определению IETF. |

Приложение NBAR |

Приложения NBAR — это приложения, обнаруженные исходным устройством с помощью проверки пакетов NBAR. Информация NBAR обычно включается в сводные данные потоков (например, при использовании Flexible NetFlow). В противном случае также можно использовать SNMP для опроса исходного устройства на предмет информации NBAR. |

Размер пакета |

Фильтр по среднему размеру пакета. |

Порт |

Номер порта, выбранный в качестве служебного порта в потоке (80 для HTTP, 21 для FTP и т.д.). |

Получатель |

Один или несколько IP-адресов, принимающих трафик. Это может быть конкретный IP-адрес, подсеть в нотации CIDR или один из специальных ключей, обозначающих предварительно определенные группы. Специальные группы:

|

ASN получателя |

Все IP-адреса в одной сети с одинаковым номером ASN, принимающие трафик. ASN означает «номер автономной системы» и является уникальным номером, используемым протоколом граничного шлюза (BGP). |

Домен получателя |

Все IP-адреса в одном домене, принимающие трафик. Домен получается путем извлечения двух частей самого высокого уровня из полного имени, за исключением некоторых стран, где для идентификации домена используются три части. Например, в Великобритании или Японии вторая часть обозначает тип, а не компанию, поэтому домен BBC — BBC.co.uk. |

Группа получателя |

Все IP-адреса в одной группе NTA, принимающие трафик. Клиенты могут выбрать несколько групп в поле со списком. |

Расположение получателя |

Все IP-адреса в одном географическом пункте (страна, регион или город), принимающие трафик. Клиенты могут выбрать несколько местоположений в поле со списком. |

TLD получателя |

Все IP-адреса с одним доменом верхнего уровня (TLD), принимающие трафик. TLD извлекается из полного имени и в большинстве случаев обозначает страну, в которой зарегистрирован домен, — за исключением США, в которых указаны типы COM, EDU, ORG и другие. |

Отправитель |

Один или несколько IP-адресов, отправляющих трафик. Отправителем может быть конкретный IP-адрес, подсеть в нотации CIDR или один из специальных ключей, обозначающих предварительно определенные группы. Специальные группы:

|

ASN отправителя |

Все IP-адреса в одной сети с одинаковым номером ASN, отправляющие трафик. ASN означает «номер автономной системы» и является уникальным номером, используемым протоколом граничного шлюза (BGP). |

Домен отправителя |

Все IP-адреса в одном домене, отправляющие трафик. Домен получается путем извлечения двух частей самого высокого уровня из полного имени, за исключением некоторых стран, где для идентификации домена используются три части. Например, в Великобритании или Японии вторая часть обозначает тип, а не компанию, поэтому домен BBC — BBC.co.uk. |

Группа отправителя |

Все IP-адреса в одной группе NTA, отправляющие трафик. |

Расположение отправителя |

Отображение трафика, отправленного устройствами, IP-адреса которых зарегистрированы в стране, штате/области, подразделении или городе |

TLD отправителя |

Отображает трафик, отправленный доменами из заданного домена верхнего уровня (такого, как .com, .net, .us или .uk). |

Флаги TCP |

Трафик TCP, как правило, отображает один или несколько определенных флагов TCP (SYN, ACK, FIN, RST, ECE, PSH, URG, CWR). Потоки содержат набор флагов TCP, используемых в течение срока существования потоков. (Например, потоки с единственным флагом SYN являются признаками попыток подключения, которые не были подтверждены с помощью SYN-ACK). |

Тип службы |

Фильтр по идентификатору типа службы (ToS). |

Tip: Чтобы просмотреть весь трафик, проходящий через определенный порт, можно ввести номер порта вместо имени приложения.