L’option Content Scanning (Analyse du contenu) permet à MOVEit Transfer de contrôler quelles données sont échangées avec un système MOVEit en fonction du type des données. Ce processus protège le système d’un utilisateur contre les virus ou contre la perte ou l’acceptation de données critiques, généralement quand un pare-feu est installé entre MOVEit Transfer et le système principal. MOVEit Transfer transfère les données à l’aide du protocole ICAP (Internet Content Adaptation Protocol) vers un serveur antivirus (AV) et/ou un serveur de prévention contre les pertes de données (DLP) avant de procéder à la transmission des données. MOVEit autorise ou bloque la transmission en fonction des résultats renvoyés par chaque serveur.

Les utilisateurs doivent installer et configurer les serveurs AV et/ou DLP séparément. Les serveurs d’analyse peuvent avoir des fonctions différentes. Un serveur peut être configuré en tant que serveur AV, serveur DLP ou les deux. Vous pouvez configurer MOVEit pour communiquer avec plusieurs serveurs AV et DLP différents. Vous activez l’analyse au niveau du système, mais vous pouvez activer un seul serveur et un seul serveur DLP à la fois. Vous pouvez ensuite désactiver un processus AV ou DLP au niveau de l’organisation.

Important : lorsque vous configurez l'analyse pour qu'elle détecte à la fois les virus et les violations DLP, MOVEit Transfer envoie les données aux deux processus simultanément. Lorsque l'analyseur détecte un virus ou une violation de stratégie DLP configuré(e) dans MOVEit pour bloquer la transmission, la transmission échoue.

L’option Content Scanning (Analyse du contenu) permet d’analyser les fichiers entrants via un serveur antivirus distant. MOVEit Transfer envoie les fichiers entrants à ce serveur à l’aide du protocole ICAP. Les fichiers exempts de tout problème sont ensuite transférés vers le système de fichiers MOVEit Transfer.

Présentation

Les moteurs d’analyse antivirus doivent prendre en charge le protocole ICAP (pour plus d’informations, reportez-vous à la norme RFC3507), qui est nécessaire pour la communication avec MOVEit Transfer. Les autres versions bureau proposées par les mêmes fournisseurs ne sont pas compatibles avec MOVEit Transfer.

Pour configurer l’analyse du contenu des fichiers entrants, vous devez avoir installé et configuré un analyseur antivirus sur une machine accessible par le système MOVEit Transfer.

Pour obtenir la liste des programmes antivirus pris en charge, contactez l’assistance technique Ipswitch.

Remarque : si vous utilisez le module AS2 pour transférer les fichiers, sachez que l'analyse de contenu ne s'applique pas aux transferts AS2. Utilisez MOVEit Central pour l'analyse antivirus des transferts AS2.

Configuration de l’analyse antivirus pour les hôtes MOVEit Transfer

Après avoir configuré le serveur AV, configurez l’analyse du contenu pour vos organisations MOVEit Transfer. Les paramètres antivirus s’appliquent à toutes les organisations MOVEit Transfer sur le système.

Pour plus d'informations, reportez-vous à :Configurez l’analyse du contenu pour les hôtes MOVEit Transfer.

vous pouvez activer ou désactiver l'analyse de contenu au niveau de chaque organisation dans Settings - Security Policies - Content Scanning (Paramètres - Stratégies de sécurité - Analyse de contenu). Vous devez être connecté en tant qu'administrateur d'organisation.

Quand l’option Content Scanning (Analyse du contenu) est activée, MOVEit Transfer analyse les fichiers chargés comme suit :

La fonctionnalité d’analyse du contenu envoie les données entrantes des transferts de fichiers et des transferts Ad Hoc, y compris l’objet, la note/le corps du message et les pièces jointes, à un serveur DLP externe pour obtenir une autorisation de transmission de la part de MOVEit Transfer. MOVEit Transfer utilise le protocole ICAP pour envoyer les données entrantes au serveur DLP. Le serveur DLP analyse les données en appliquant les stratégies de protection des données configurées. Quand le serveur DLP renvoie sa réponse, les configurations MOVEit déterminent si la transmission est bloquée, mise en quarantaine ou autorisée. Toutes les violations de stratégie DLP renvoyées par le serveur DLP sont enregistrées dans les journaux MOVEit.

Présentation

Pour plus d’informations sur les programmes de prévention contre les pertes de données (DLP) pris en charge par MOVEit Transfer, contactez l’assistance technique Ipswitch.

Pour configurer l’analyse du contenu des fichiers entrants, vous devez avoir installé et configuré l’un de ces analyseurs DLP sur une machine accessible par le système MOVEit Transfer.

Pour plus d’informations sur l’installation et la configuration des différents analyseurs, reportez-vous à leur documentation officielle respective.

Remarque : Les versions des moteurs d’analyse DLP doivent prendre en charge le protocole ICAP (pour plus d’informations, reportez-vous à la norme RFC3507), qui est nécessaire pour la communication avec MOVEit Transfer. Les autres versions bureau proposées par les mêmes fournisseurs ne sont pas compatibles avec MOVEit Transfer.

Remarque : si vous utilisez le module AS2 pour transférer les fichiers, sachez que l'analyse de contenu ne s'applique pas aux transferts AS2.

Configuration de l’analyse DLP pour les hôtes MOVEit Transfer

La mise en œuvre de l’analyse DLP s’effectue en trois grandes étapes dans MOVEit Transfer.

Quand l’option Content Scanning (Analyse du contenu) est activée, MOVEit Transfer analyse les fichiers chargés comme suit :

Certains analyseurs DLP peuvent nécessiter une configuration supplémentaire. Consultez la documentation correspondante du fabricant.

Après avoir configuré le serveur DLP, configurez l’analyse du contenu pour vos organisations MOVEit Transfer.

La page Configure Content Scanning Settings (Configurer les paramètres d’analyse du contenu) s’affiche.

Pour obtenir une description de chaque paramètre, reportez-vous à Web Interface - Settings - System - Content Scanning (Interface Web - Paramètres - Système - Analyse du contenu). Ces paramètres s’appliquent à toutes les organisations MOVEit Transfer sur le système.

Important : Vous pouvez définir l’option Scan Uploads (Analyser les chargements) sur Yes (Oui) pour un seul analyseur DLP à la fois. Autrement dit, vous ne pouvez activer qu’un seul analyseur DLP à la fois sur votre système.

Répétez cette tâche pour chaque organisation de votre système qui va utiliser la fonctionnalité d’analyse du contenu DLP. Vous avez quatre grandes étapes à suivre :

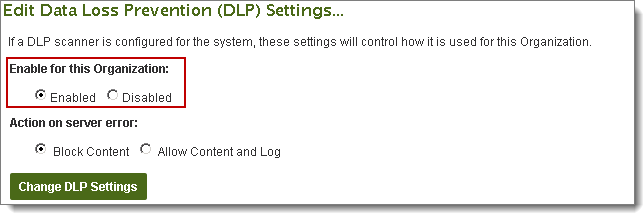

Pour activer l’analyse du contenu pour une organisation, procédez comme suit :

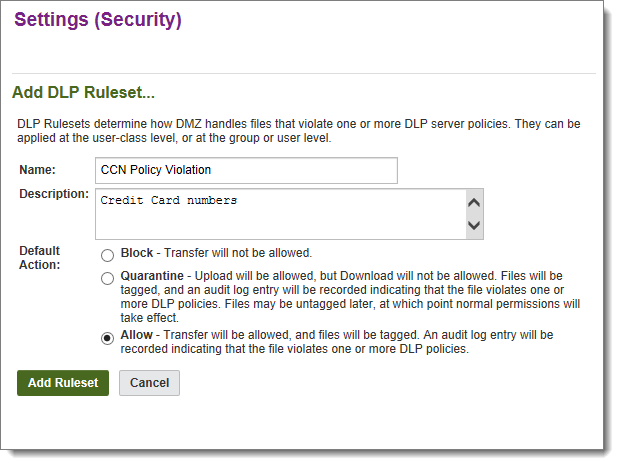

Pour créer ensuite les ensembles de règles et les règles associées, procédez comme suit :

Le volet Add DLP Ruleset (Ajouter un ensemble de règles DLP) s’affiche.

Pour obtenir une description de chaque paramètre, reportez-vous à Web Interface - Settings - Security Policies - Content Scanning - Data Loss Prevention (DLP)

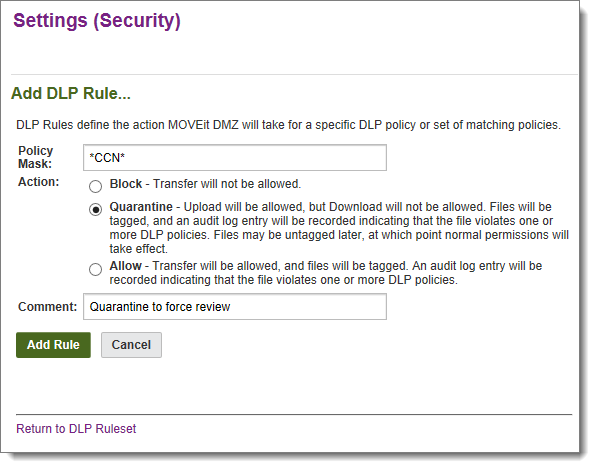

Le volet Add DLP Rule (Ajouter une règle DLP) s’affiche.

Pour obtenir une description de chaque paramètre, reportez-vous à Web Interface - Settings - Security Policies - Content Scanning - Data Loss Prevention (DLP)

Les messages d’erreur ou de réussite apparaissent dans le ruban en haut du volet.

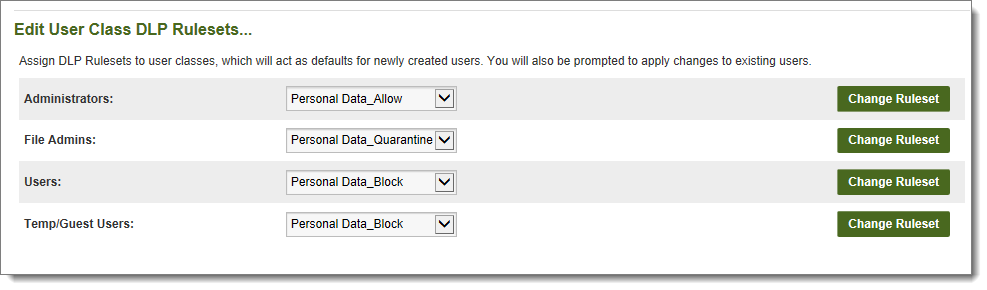

Pour affecter ensuite les ensembles de règles DLP à des classes utilisateur, procédez comme suit :

Un volet de confirmation s’affiche.

Notez que cette option s’applique à tous les utilisateurs membres de la classe, y compris ceux pour lesquels un ensemble de règles a été appliqué au niveau utilisateur.

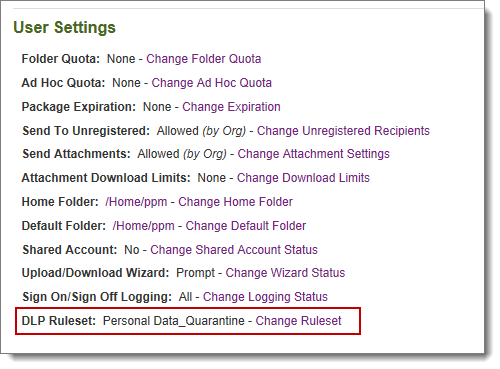

Pour affecter un ensemble de règles à un utilisateur spécifique à la place de l’ensemble de règles affecté au niveau de la classe utilisateur, procédez comme suit :

Un volet User Profile, Change DLP Ruleset (Profil utilisateur, Modifier un ensemble de règles DLP) s’affiche.

Vous pouvez maintenant tester vos configurations.

Les étapes suivantes permettent aux administrateurs ayant configuré DLP pour une organisation d’effectuer plusieurs tests initiaux.

Si l’option Content Scanning (Analyse du contenu) est activée, MOVEit Transfer vérifie régulièrement, à quelques minutes d’intervalle, que les analyseurs AV et/ou DLP sont disponibles. Cette vérification fait partie de la routine SysCheck qui peut générer une notification intégrée. Consultez Advanced Topics - System Internals - Scheduled Tasks (Sujets avancés - Systèmes internes - Tâches planifiées). La routine vérifie d’abord l’analyseur AV, puis l’analyseur DLP. Si aucun analyseur n’est disponible, SysCheck envoie un message aux adresses e-mail spécifiées dans Send Errors To (Envoyer les erreurs à) et avertit que le serveur MOVEit Transfer ne peut pas transférer de fichiers tant que le problème n’est pas résolu. Lorsque l’analyseur redevient disponible, SysCheck envoie un e-mail qui indique que l’analyse est opérationnelle.

Remarque : L’administrateur système doit toujours tester la connexion lors de la configuration d’un analyseur de contenu. Il peut également effectuer une vérification MOVEit Transfer à la demande.

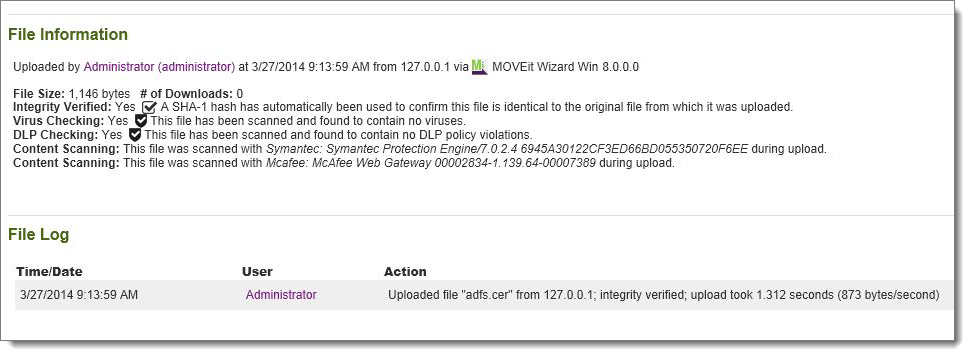

Après l’analyse d’un fichier, les pages de détails sur ce fichier affichent des informations du serveur antivirus (AV) ou du serveur de prévention contre les pertes de données (DLP).

Dans l’exemple suivant, la première ligne d’informations sur l’analyse du contenu concerne le serveur AV, tandis que la deuxième ligne concerne le serveur DLP.

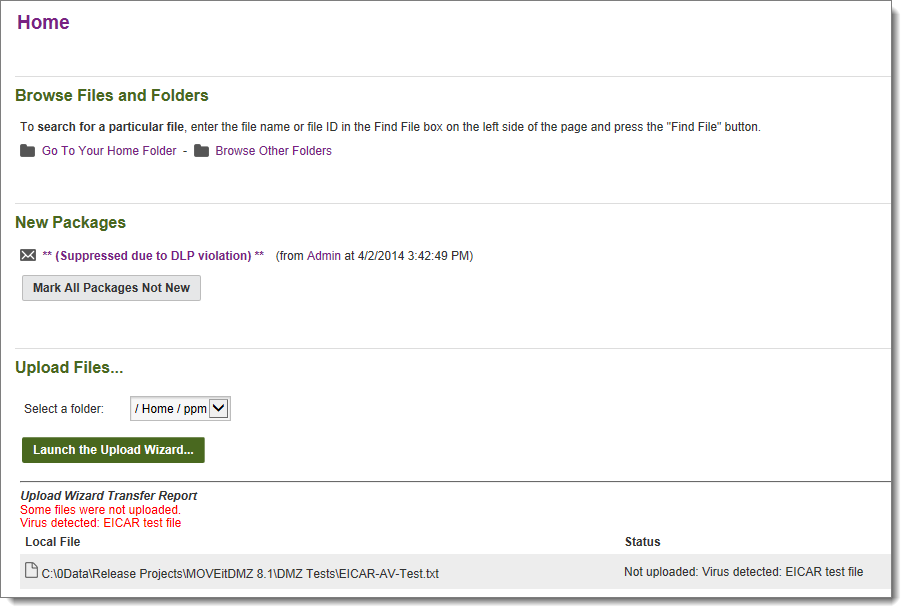

Quand l’analyse d’un fichier échoue, l’utilisateur ayant chargé ce fichier reçoit un message d’erreur dans la page du navigateur. Par exemple :

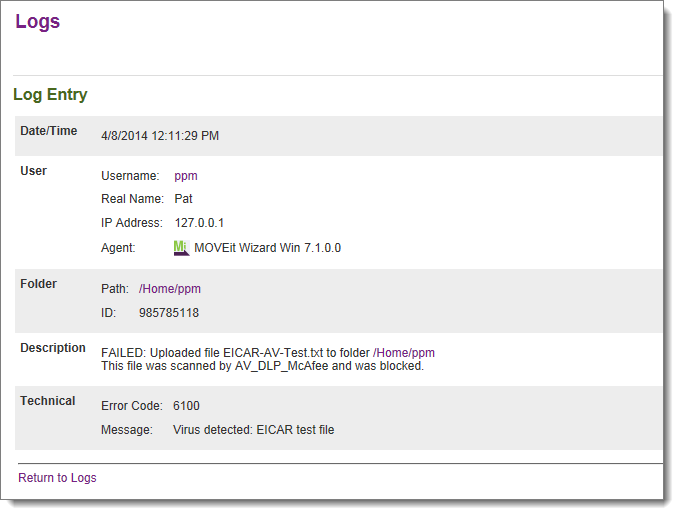

Le fichier journal indique le nom défini par l’utilisateur du serveur AV ou DLP utilisé pendant le chargement du fichier. Les enregistrements contenus dans ce fichier fournissent également des informations d’auto-identification, la version et la marque de définition de virus AV ou la violation de stratégie DLP renvoyées par le serveur. Par exemple :

Les codes d'erreur (6100-6103) sont utilisés pour consigner les erreurs AV. Utilisez ces codes pour filtrer les journaux. Lorsque l'analyse du contenu provoque un échec du chargement, la table de journalisation correspondante consigne le nom du serveur AV et, si possible, le nom du virus.

Les codes d'erreur 0 et 6150 sont utilisés pour consigner les violations de stratégie DLP, comme suit:

Les macros de notification pour l'analyse du contenu, lorsqu'elles sont activées, peuvent consigner les résultats des analyses antivirus (AV) ainsi que des analyses de prévention des pertes de données (DLP) effectuées.

Les notifications suivantes peuvent inclure les résultats des analyses AV et/ou DLP :

Les résultats des analyses de contenu ne sont pas pris en compte par les modèles standard utilisés par ces notifications. Vous pouvez ajouter les macros voulues pour la consignation des résultats d'analyse en créant des modèles de notification personnalisés. Pour définir des notifications personnalisées pour votre organisation, utilisez Settings | Appearance | Notification | Custom (Paramètres | Apparence | Notification | Personnaliser).

Ces rapports consignent l'activité d'analyse du contenu sous différents angles. Deux d'entre eux vous fournissent des informations spécifiques sur les résultats d'analyse: Violations Blocked (Violations bloquées) et DLP Violations (Allowed and Blocked) (Violations DLP (autorisées et bloquées)). Les autres rapports sont des rapports de maintenance contenant des totaux agrégés.

Si vous êtes connecté en tant qu'administrateur d'organisation, le rapport vous montre les résultats d'analyse qui concernent votre organisation. Si vous êtes connecté en tant qu'administrateur système, le rapport peut couvrir plusieurs organisations.

Remarque : Généralement, les rapports peuvent contenir jusqu'à 30 jours d'enregistrements d'audit en ligne et 30 jours de statistiques de performances en ligne, selon la manière dont les tâches de nettoyage planifiées des anciennes données sont exécutées.