ユーザー認証の設定と管理 ([SETTINGS (設定)] > [Security Policies (セキュリティポリシー)] - [User Auth (ユーザー認証)])。

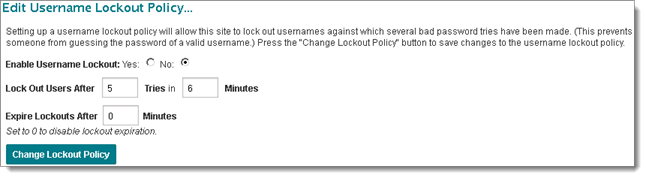

ユーザー名のロックアウトポリシーでは、不正なパスワードをユーザーが一定時間内に入力できる回数を指定します。この回数を超えると、ユーザーアカウントはロックされます。設定した時間が経過したら、ロックアウトが解除されるように設定できます。

選択後、[Change Lockout Policy (ロックアウトポリシーの変更)] をクリックします。

オプション:

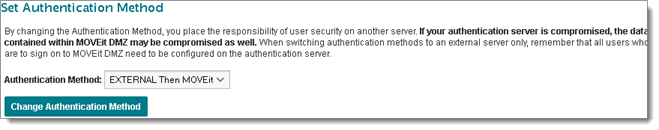

認証方法を外部サーバーに変更することで、ユーザーセキュリティの責任をそのサーバーに移します。認証サーバーが不正にアクセスされると、MOVEit Automation 内に含まれるデータも不正にアクセスされる可能性があります。認証方法を [External Only (外部ソースのみ)] に切り替えた場合、MOVEit Transfer にサインオンできるように、ユーザーを外部サーバー上で設定する必要があります。

オプション:

注: これは、次回のサインオンチェックでパスワードの変更が求められる唯一のモードです。

[Authentication Sources (認証ソース)]。

ユーザーが組織に初めてサインオンする場合、アクティブな各認証ソースがリストの順番で試行されます。ユーザーがソースに対する認証に成功すると、そのソースはユーザーのプロファイルに記録され、次回のサインオン時にユーザー認証の対象ソースとなります。(詳細については、「ユーザープロファイル」ページの「認証ソースアフィニティ」セクションを参照してください)。

認証方法を [EXTERNAL Then MOVEit (外部ソースの後に MOVEit)] または [EXTERNAL Only (外部ソースのみ)] に設定すると、[Add/Edit External Authentication Sources (外部認証ソースの追加/編集)] リストが使用できます。

[アクション] 列の上矢印と下矢印を使用して、認証ソースのクエリを行う順番を変更します。For more information, see 「外部認証」を参照してください。

[アクション] 列の上矢印と下矢印を使用して、認証ソースのクエリを行う順番を変更します。

外部認証ソースの追加および設定の詳細については、「外部認証」を参照してください。

このセクションで、管理者は組織のデフォルトの多重サインオン拒否設定を編集することができます。新規ユーザーはデフォルト設定を使用して作成され、変更の際に、現在のすべてのユーザーに新しい設定値を適用するためのオプションが提供されます。

このセクションで、管理者はアカウントの有効期限ポリシーの表示、追加、編集、削除、および割り当てを行うことができます。これらのポリシーにより、ポリシーが割り当てられたアカウントがどのように期限切れと見なされ、システムから削除されるのかを制御します。有効期限ポリシーの作成と割り当ての詳細については、「機能フォーカス - 有効期限ポリシー」ページを参照してください。

使用するアカウント有効期限設定... |

目的... |

[Edit Account Expiration Policy (アカウント有効期限ポリシーの編集)] |

特定のユーザークラスについてカスタムのアカウント有効期限ポリシーを作成、編集、および適用します。 有効期限ポリシーは以下の条件で定義することができます。

|

[Delete Users after Expiration (有効期限後のユーザーを削除)] |

有効期限を過ぎたアカウントを自動的に削除します (オプションの猶予期間があります)。 |

[Allow Users to Reactivate TempUsers after Expiration (ユーザーが有効期限後に TempUser を再アクティブ化できるようにする)]

|

次のいずれかの状況のとき、MOVEit Transfer で有効期限を過ぎた TempUser アカウントを再アクティブ化できます。

|

ユーザーがサードパーティのユーザーディレクトリ (Microsoft Active Directory など) にネットワークアカウントまたは企業アカウントを使用して既にサインオンしている場合、シングルサインオン機能を使用すると、サインオンを必要とせずに MOVEit サーバーはユーザーを認証することができます。このセクションで、管理者は MOVEit をサービスプロバイダとして設定し、1 つまたは複数の ID プロバイダを設定することができます。シングルサインオンの設定の詳細については、「ユーザー認証 - シングルサインオン」ページを参照してください。一般的な要件、サポートされている機能、およびユーザーへのシングルサインオンの展開方法の詳細については、「機能フォーカス - シングルサインオン」ページを参照してください。

「多要素認証」のセクションを参照してください。

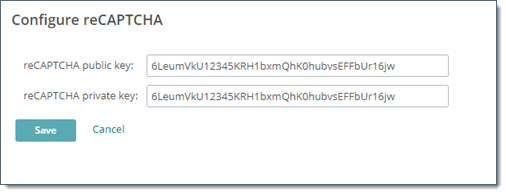

人間が読むことができ、マシンが予測できないパターンを生成するには、秘密キーと公開キーが必要です。機密の操作やワークフローが Web ボットや悪意のあるスクリプトによって侵害されるリスクを軽減するためにセキュリティレベルを高める場合、reCAPTCHA チャレンジプロンプトは別のワークフロー (例: ゲストユーザーのサインオンやパスワードリセット) から有効にすることができます。

キーを取得するには、Web で「recaptcha」を検索し、サイトで reCAPTCHA サービスを使用するためのリンクと、サインアップするためのリンク (該当する場合) をたどります。このサービスは Google の一部であるため、Google アカウントを作成するか、既存の Google アカウントを使用する必要があります。ログインし、ドメイン名を入力すると、ページに公開キーと秘密キーが表示されます。これらのキーをコピーし、ここの 2 つのフィールドに貼り付けます。

詳細については、reCAPTCHA FAQ サイトもご覧ください。

![]() reCAPTCHA を未登録送信者またはパスワードリセットに対して有効にした場合は、reCAPTCHA キーフィールドをクリアしないでください。これらのキーを削除する前に、reCAPTCHA が有効なワークフローに対する reCAPTCHA の使用を常にクリア (無効) にしてください。reCAPTCHA パターンを生成し、未登録受信者がパッケージを送信したり、ユーザーがパスワードのリセットワークフローを開始したりできるようにするには、有効なキーが存在する必要があります (これらのユーザーシナリオのいずれかが有効である場合)。

reCAPTCHA を未登録送信者またはパスワードリセットに対して有効にした場合は、reCAPTCHA キーフィールドをクリアしないでください。これらのキーを削除する前に、reCAPTCHA が有効なワークフローに対する reCAPTCHA の使用を常にクリア (無効) にしてください。reCAPTCHA パターンを生成し、未登録受信者がパッケージを送信したり、ユーザーがパスワードのリセットワークフローを開始したりできるようにするには、有効なキーが存在する必要があります (これらのユーザーシナリオのいずれかが有効である場合)。