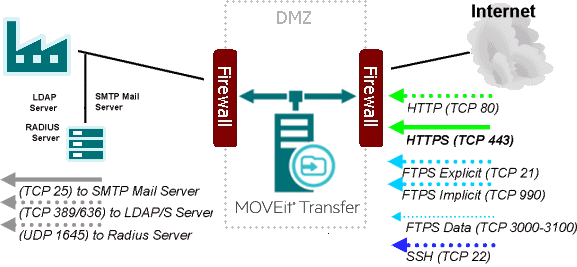

In diesem Thema wird die Firewall-Konfiguration beschrieben, mit der interner und externer Datenverkehr mit MOVEit Transfer kommunizieren kann. MOVEit Transfer wurde so konzipiert, dass es in DMZ-Segmenten, auf die aus dem Internet zugegriffen werden kann, verfügbar und sicher ist.

MOVEit Transfer verfügt über Protokoll-Server (z. B. HTTPS, FTPS und SFTP), zu denen Clients, die die gleichen Protokolle verwenden, eine Verbindung herstellen können. Dienste wie SMTP (für E-Mail-Benachrichtigungen) und LDAP (wenn externe Authentifizierung genutzt wird) sowie die MFT-Datenbank und der MFT-Dateispeicher (die in der Regel auf einem bestimmten Host ausgeführt werden) müssen ggf. ebenfalls verfügbar sein.

MOVEit Transfer kommuniziert nur über Ports, die in der Konfiguration festgelegt wurden. Diese Ports werden im Konfigurationshilfsprogramm von MOVEit Transfer verwaltet. Bei den meisten Firewalls ist der ausgehende Datenverkehr von Hosts hinter der Firewall möglich, während Datenverkehr aus der „Außenwelt“ eingeschränkt wird. Dies umfasst auch den Sprung zwischen der Unternehmens-Firewall und der Firewall des WAN oder der sog. DMZ (Demilitarisierte Zone), dem Metropolitan Area Network (MAN) des Internetanbieters dahinter und jenseits davon dem gesamten Internet der erreichbaren Geräte.

![]() Wenn Sie MOVEit Transfer zum ersten Mal verwenden oder unsicher sind, welche Ports MOVEit Transfer derzeit verwendet oder abhört, finden Sie diese Informationen im Konfigurationshilfsprogramm von MOVEit Transfer. Sie können die Gültigkeit dieser Einstellungen auch mit Port-Scanner-Tools wie nmap testen.

Wenn Sie MOVEit Transfer zum ersten Mal verwenden oder unsicher sind, welche Ports MOVEit Transfer derzeit verwendet oder abhört, finden Sie diese Informationen im Konfigurationshilfsprogramm von MOVEit Transfer. Sie können die Gültigkeit dieser Einstellungen auch mit Port-Scanner-Tools wie nmap testen.

HTTP over TLS („HTTPs“), FTP over TLS („ftps“) bzw. das Secure File Transfer Protocol („SFTP“) werden für die Kommunikation mit MOVEit Transfer verwendet. MOVEit Transfer muss in der Regel auch auf SMTP-Dienste zugreifen (E-Mail-Server für die Benachrichtigungen).

FTPS verwendet unterschiedliche Ports (im Prinzip zwei Kanäle) – einen zur Steuerung und den anderen für die Daten. FTPS verwendet logische Ports für Steuerungsmitteilungen (für den Versand von FTP-Sitzungsbefehlen) und andere logische Ports für Daten (ein anderer Kanal für den Versand von ganzen oder in Stücke aufgeteilte Teile des Ordners oder der Dateien). Diese Unterscheidung ist wichtig, weil es bei Protokollen wie FTPS bedeuten kann, dass Firewall-Regeln für eingehenden Datenverkehr eingerichtet werden müssen, um ein „Durchreichen“ (Pass-through) sowohl für die Steuerbefehle als auch für den Daten-Stream zu ermöglichen. Die Richtung ist ebenfalls wichtig: Firewalls sind dafür gedacht, ausgehenden Datenverkehr zu ermöglichen und eingehende Verbindungen einzuschränken.

SFTP nutzt einen einzigen Port für Steuerungsmitteilungen und Daten.

Unverschlüsselte HTTP-Dienste sind optional und nicht empfehlenswert. Wenn nicht sichere Dienste aktiviert sind, leitet MOVEit die Benutzer an die sicheren Dienste weiter. (Bei IIS erfolgt keine Weiterleitung.)

Wichtig ist die Erkenntnis, dass Firewall-Regeln richtungsgebunden sind. Anders gesagt: Sie steuern den Zugriff auf Dienste in Abhängigkeit von der Position des Absenders/Empfängers im Unternehmensnetzwerk. Ausgehender Datenverkehr aus dem LAN wird in der Regel nicht eingeschränkt (z. B. wenn Sie von Ihrem Webbrowser auf einen Online-Shop zugreifen). Datenverkehr, der aus dem Internet ins Unternehmens-LAN zielt, wird jedoch eingeschränkt und in Regeln und Richtlinien gelenkt, um die Assets im eigenen Netzwerk zu schützen. Es wird also zwischen Datenverkehr und Verbindungen, die intern (innerhalb des Unternehmens-LAN) initiiert werden, und Datenverkehr aus dem Internet (aus dem Netzwerk eines Geschäftspartners, aus einem mobilen Netzwerk usw.) unterschieden.

![]() Bei den daraus hervorgehenden Regeln wird davon ausgegangen, dass Sie MOVEit Transfer ohne MOVEit Gateway nutzen. MOVEit Gateway dient als vertrauenswürdiger Zwischenhost (Proxy) für MOVEit Transfer. Wenn Sie MOVEit Gateway nutzen, finden Sie Details zu dieser Implementierung im Administratorhandbuch für MOVEit Gateway.

Bei den daraus hervorgehenden Regeln wird davon ausgegangen, dass Sie MOVEit Transfer ohne MOVEit Gateway nutzen. MOVEit Gateway dient als vertrauenswürdiger Zwischenhost (Proxy) für MOVEit Transfer. Wenn Sie MOVEit Gateway nutzen, finden Sie Details zu dieser Implementierung im Administratorhandbuch für MOVEit Gateway.

Die Abbildung unten verwendet folgende Konventionen:

Hinweis: In der folgenden Infografik werden LDAP und SMTP in einem Unternehmens-LAN veranschaulicht. Wenn Sie in der Cloud verfügbare Dienste wie O365 verwenden, befinden sich LDAP und SMTP auf der Seite „Internet“.

MOVEit Transfer-Server in der DMZ zwischen einer Unternehmens- und einer WAN-Gateway-Firewall

Verwenden Sie die folgende Regel, damit von außen keine nicht autorisierten Verbindungen zu MOVEit Transfer hergestellt werden können:

ERFORDERLICH: Deny (ALL CONNECTIONS) to [ERFORDERLICH: (ALLE VERBINDUNGEN) verweigern für] MOVEit Transfer

Verwenden Sie die folgende Regel, damit MOVEit Transfer keine nicht autorisierten Verbindungen zu externen Computern herstellten kann:

ERFORDERLICH: Deny MOVEit Transfer to (ALL CONNECTIONS) [ERFORDERLICH: MOVEit Transfer für (ALLE VERBINDUNGEN) verweigern]

Abhängig von den Diensten, die auf MOVEit Transfer ausgeführt werden sollen, müssen Sie einen oder mehrere Ports öffnen. Die Kriterien und Einzelheiten werden im Folgenden behandelt.

MOVEit Transfer sucht in der Regel NICHT SICHERE Webverbindungen auf TCP-Port 80 und SICHERE Webverbindungen auf TCP-Port 443. Remote-Benutzer MÜSSEN von Remote-Adressen eine Verbindung zum sicheren Port (443) herstellen können. Optional können Sie auch Port 80 offen lassen, wenn MOVEit Transfer Benutzer, die eine Verbindung zu dem nicht sicheren Port herstellen, stattdessen an einen sicheren Port weiterleiten soll.

Hinweis: MOVEit Mobile-Clients nutzt HTTPS (Port 443).

MOVEit Transfer verwendet einen SSH-Tunnel mit einem Port zur Unterstützung von FTP-over-SSH-Clients. Die Nutzung eines einzigen SSH-Tunnels hat einen Vorteil gegenüber den von FTP over SSL verwendeten verschlüsselten Datenströmen: Es müssen weniger Ports in einer Firewall geöffnet werden. (FTP over SSH ist ein sicheres Übertragungsprotokoll mit nur einem einzigen Port.) SSH verwendet in der Regel TCP-Port 22.

ERFORDERLICH: Allow TCP (Remote) (Any Port) to MOVEitDMZ Port-22 (TCP (Remote) (Beliebiger Port) für MOVEitDMZ-Port-22 zulassen)

Wenn MOVEit Transfer-FTP Clients über das Internet unterstützen muss, empfiehlt PSC auf MOVEit Transfer-FTP dringendst FTP-ÜBERTRAGUNGEN IM PASSIVEN MODUS und die BEGRENZUNG PASSIVER DATENPORTS AUF EINEN KLEINEN BEREICH.

Warnung: Die alleinige Angabe von FTP für Ihre Firewall reicht selten für eine sichere FTP-Übertragung aus (es sei denn, sowohl Client als auch Server verwenden die CCC-Option). Firewalls, die FTP erkennen, suchen nach dem Begriff „PORT“ in Datenkanälen und öffnen temporäre Lücken in der Firewall für eine Kommunikation über die angegebenen Ports zwischen den beiden Rechnern auf beiden Seiten des Datenkanals. Sichere Datenkanäle sind jedoch verschlüsselt, sodass die Firewall keine temporären Ports öffnen kann.

Explizite FTPS-Steuerverbindungen werden auf TCP-Port 21 hergestellt.

Implizite FTPS-Steuerverbindungen werden auf TCP-Port 990 hergestellt.

Wenn Sie FTPS auf Ihrem MOVEit Transfer-System nutzen, sollten Sie es UNBEDINGT so konfigurieren, dass es Folgendes verwendet: den expliziten und den impliziten Modus (um die höchstmögliche Client-Kompatibilität zu erzielen), den passiven Modus (damit der Server Portnummern auswählen und den Client über den verwendeten Port informieren kann) und einen eingeschränkten Bereich an Ports.

Passives FTP vereinfacht die Konfiguration auf Client-Seite. Damit können der MOVEit Transfer-Server und die Clients die Standard-Steuerungsports für FTP nutzen, und der Client kann ausgehende Datenverbindungen mit dem Server initiieren.

MOVEit Transfer sucht in der Regel SICHERE FTP-Steuerverbindungen auf TCP-Port 21 (und 990 bei Verwendung des impliziten Modus). Im eingeschränkten passiven Modus sucht MOVEit Transfer SICHERE FTP-Datenverbindungen auf einer konfigurierbaren Anzahl an fortlaufenden hohen TCP-Ports (z. B. 3000–3100), die es dem Datenkanal einer bestimmten Client-Sitzung zuweist. Da MOVEit Transfer den Steuerungskanal zur Übermittlung des logischen Datenports nutzt, den der Client verwenden soll, müssen lediglich Übertragungen im passiven Modus angegeben werden; ansonsten ist keine zusätzliche Konfiguration erforderlich.

Wenn Sie diese Option auswählen, muss der Zugriff auf den Datenportbereich, der für MOVEit Transfer verwendet wird, möglich sein. Diese eingehenden Ports müssen für eine ordnungsgemäße Kommunikation offen bleiben.

MOVEit Transfer geht davon aus, dass FTPS-Clients mit Client-Zertifikaten andere Steuerungsports ansprechen.

Wenn Sie MOVEit Transfer FTPS (FTP/TLS) mit Client-Zertifikaten verwenden, erwartet MOVEit Transfer, dass diese Clients eine Verbindung über einen bestimmten FTPS-Steuerungsport mit Transfer Server herstellen. Für diesen Port muss eine eingehende Firewall-Regel geöffnet werden. In diesem Szenario mit Client-Zertifikaten stellt MOVEit Transfer jedoch die gleichen Datenports wie für normale FTPS-Sitzungen bereit. (Für Datenports sind keine zusätzlichen Firewall-Regeln notwendig.)

Beispiel: Für einen MOVEit Transfer FTP-Server wurden ein expliziter und ein impliziter Steuerungsport konfiguriert. MOVEit verwendet Port 21 und 990 für Steuerungsmeldungen für normale FTPS-Verbindungen. Bei Sitzungen mit Client-Zertifikat-Authentifizierung erwartet MOVEit Transfer jedoch standardmäßig FTPS-Steuerungsmeldungen auf Port 10021 (expliziter Kanal) und 10990 (impliziter Kanal) zur Abwicklung von Verbindungen mit Client-Zertifikat-Authentifizierung.

![]() Wenn sich einige FTPS-Verbindungen mit Clientzertifikaten authentifizieren sollen, während dies bei anderen nicht der Fall sein soll (z. B. bei Migrationen), müssen Sie zusätzliche Ports für die Authentifizierung über FTPS-Clientzertifikate einrichten.

Wenn sich einige FTPS-Verbindungen mit Clientzertifikaten authentifizieren sollen, während dies bei anderen nicht der Fall sein soll (z. B. bei Migrationen), müssen Sie zusätzliche Ports für die Authentifizierung über FTPS-Clientzertifikate einrichten.

MOVEit Transfer unterstützt den CCC FTP-Befehl. Der CCC-Befehl ermöglicht es FTP-Firewalls, die PORT-Befehle zu erkennen, die sonst durch FTP over SSL verborgen sind. Der CCC-Befehl ermöglicht insbesondere die Erkennung der PORT-Befehle durch Firewalls, indem der Steuerkanal den verschlüsselten Modus verlässt und in den Klartextmodus wechselt.

Durch die Verwendung des CCC-Befehls entstehen folgende Sicherheitsrisiken:

Das Sicherheitsrisiko der alternativen Lösung – einer begrenzten Anzahl offener Ports – besteht darin, dass ein anderer Dienst auf dem Server installiert werden und mit der Überwachung dieser Ports beginnen könnte.

Aktives FTP ist als Internet-Verbindung NICHT zu empfehlen, weil Remote-Firewalls wahrscheinlich keine Datenverbindungen mit aktivem FTP zulassen, insbesondere wenn sie verschlüsselt sind.

Die Einrichtung von passivem FTP im uneingeschränkten Modus ist nicht zu empfehlen, weil der ordnungsgemäße Einsatz dieses Modus viele hohe, in der Firewall offene Ports (tausende) erfordert.

MOVEit Transfer sucht in der Regel SICHERE FTP-Steuerverbindungen auf TCP-Port 21 (und 990 bei Verwendung des impliziten Modus). Als passiver FTP-Server sucht MOVEit Transfer eine SICHERE FTP-Datenverbindung auf dem hohen TCP-Port (>1023), der mit dem Client ausgehandelt wurde. Diese Ports müssen für eine ordnungsgemäße Kommunikation offen bleiben.

Zum Senden von E-Mail-Benachrichtigungen muss der MOVEit Transfer-Server einen SMTP-konformen E-Mail-Server verwenden. Wenn Ihr MOVEit Transfer-Server eine Firewall passieren muss, um einen E-Mail-Server zu erreichen, müssen Sie MOVEit Transfer Zugriff darauf erteilen, jedoch nur über TCP-Port 25. Wenn die Möglichkeit bestehen soll, Nachrichten in Warteschlangen zu stellen, falls Ihr E-Mail-Server nicht zuverlässig ist, wenn Sie besondere Authentifizierungsparameter zum Übertragen von E-Mails benötigen oder Sie allgemein viele Benachrichtigungen auf einmal zu senden beabsichtigen, sollten Sie die Einrichtung des lokalen E-Mail-Relays in Betracht ziehen.

Hinweis: Der MOVEit Transfer-Server braucht nicht auf einen internen E-Mail-Server zuzugreifen, wenn Sie ihn stattdessen auf Ihren Upstream-E-Mail-Relay (ISP) verweisen können.

ERFORDERLICH: Allow TCP MOVEitDMZ (High Ports) to (YOUR MAIL SERVER) Port-25 (TCP MOVEitDMZ (Hohe Ports) für (IHR E-MAIL-SERVER) Port-25 zulassen)

Wenn Sie RADIUS-Remote-Authentifizierung verwenden möchten, muss MOVEit Transfer über UDP mit dem RADIUS-Remote-Server kommunizieren können. Normalerweise wird UDP-Port 1645 zur Unterstützung von RADIUS verwendet; der Port kann jedoch konfiguriert werden.

OPTIONAL: Allow UDP MOVEitDMZ (High Ports) to (YOUR RADIUS SERVER) Port-1645 (UDP MOVEitDMZ (Hohe Ports) für (IHR E-MAIL-SERVER) Port-1646 zulassen)

Wenn Sie LDAP-Remote-Authentifizierung verwenden möchten, muss MOVEit Transfer über TCP mit dem LDAP-Remote-Server kommunizieren können. Normalerweise wird TCP-Port 389 zur Unterstützung von LDAP und Port 636 zur Unterstützung von LDAP over SSL verwendet; diese Ports sind jedoch konfigurierbar. (Die Verwendung von LDAP over SSL wird dringend empfohlen; dies wird von den meisten modernen LDAP-Servern unterstützt. Anweisungen zum Aktivieren des SSL-Zugriffs auf Active Directory-LDAP-Servern finden Sie zum Beispiel unter Funktionsumfang - Externe Authentifizierung.)

Wenn MOVEit Transfer eine Verbindung zu einer Microsoft SQL Server-Remote-Datenbank herstellt, wie z. B. in einer Webfarm, muss der MOVEit Transfer-Knoten über die SQL Server-Ports kommunizieren können. Port 1433 ist der Standard-Port für SQL Server; wenn Sie einen anderen Port für Ihre SQL Server-Instanz konfiguriert haben, verwenden Sie diesen Port anstelle von 1433. Sie müssen Port 1434 nur öffnen, wenn Sie SQL Server Studio oder ein anderes SQL Server-Dienstprogramm auf den MOVEit Transfer-Anwendungsknoten ausführen möchten.

Wenn MOVEit Transfer-Webfarmen verwendet werden, müssen alle Knoten und der UNC-Dateispeicher (z. B. NAS) Microsoft-Netzwerkprotokolle untereinander zulassen. Dies erfolgt in der Regel durch Öffnen des TCP-Ports 445 zwischen den verschiedenen Rechnern. Lassen Sie diesen Port jedoch NICHT für Verbindungen in das oder aus dem Internet offen.

Manche Sites, wie z. B. die, die von der FDA reguliert werden, müssen unter Umständen sicherstellen, dass die Uhrzeit auf MOVEit Transfer mit einer bekannten, externen Quelle synchronisiert ist. Die Hostnamen externer Zeitquellen, wie z. B. time.nist.gov, sind in verschiedenen Listen öffentlicher Zeitserver zu finden.

Zeitdienste (RFC 958) verwenden in der Regel UDP-Port 123. Beim Einrichten von Firewall-Regeln zur Unterstützung eines externen Zeitdiensts müssen Sie UDP-Paketen die Berechtigung erteilen, von einem beliebigen hohen Port auf MOVEit Transfer zum UDP-Remote-Port 123 zu gelangen, idealerweise auf einem oder einer kleinen Gruppe von Remote-Servern. Der zurückkommende Datenverkehr, der denselben UDP-Port verwendet, muss auch zu Ihrem MOVEit Transfer-Server zurückkehren können.

Hinweise:

Wenn Sie sich entscheiden, MOVEit Transfer-Überwachungsereignisse an einen SysLog-Server zu senden, müssen Sie UDP-SysLog-Paketen wahrscheinlich die Berechtigung erteilen, von MOVEit Transfer über UDP-Port 514 zum SysLog-Server zu gelangen.

Wenn Sie sich entscheiden, MOVEit Transfer-Überwachungsereignisse an eine SNMP-Management-Konsole zu senden, müssen Sie UDP-SNMP-Paketen wahrscheinlich die Berechtigung erteilen, von MOVEit Transfer über UDP-Port 161 zur SNMP-Management-Konsole zu gelangen.

Dieses Verfahren wurde weitgehend durch die Möglichkeit der MOVEit Transfer-API ersetzt, benutzerdefinierte Ad-hoc-Berichte über eine sichere Verbindung per Fernzugriff an den meisten MOVEit Transfer-Konfigurationselementen und -Überwachungseinträgen auszuführen.

Wenn Sie sich für die Einrichtung einer ODBC-stunnel-Verbindung entscheiden (wie in Erweiterte Themen - Datenbank - Remotezugriff beschrieben), müssen Sie auf TCP-Port 33062 wahrscheinlich Verbindungen zwischen MOVEit Automation und MOVEit Transfer zulassen. Dieser Port kann konfiguriert und in den beiden betroffenen Konfigurationsdateien (stunnel_mysqlserver.conf und stunnel_mysqlclient.conf) geändert werden.

MOVEit Freely und MOVEit Buddy sind sichere FTP-Clients. Angaben zu den erforderlichen Port-Informationen finden Sie im Abschnitt Sichere FTP-over-SSL-Remote-Clients weiter oben.

MOVEit Automation kommuniziert in der Regel über HTTPs mit MOVEit Transfer. Angaben zu den erforderlichen Port-Informationen finden Sie im Abschnitt Remote-Webbrowser (HTTP/S) weiter oben.

Die Clients des MOVEit-Assistenten, von MOVEit Xfer, der MOVEit Transfer-API und von MOVEit EZ kommunizieren über HTTPs mit MOVEit Transfer. Angaben zu den erforderlichen Port-Informationen finden Sie im Abschnitt Remote-Webbrowser (HTTP/S) weiter oben.

AS2-Clients verwenden in der Regel HTTPS. In seltenen Fällen können sie stattdessen HTTP verwenden. Angaben zu den erforderlichen Port-Informationen finden Sie im Abschnitt Remote-Webbrowser (HTTP/S) weiter oben.

AS3-Clients sind sichere FTP-Clients. Angaben zu den erforderlichen Port-Informationen finden Sie im Abschnitt Sichere FTP-over-SSL-Remote-Clients weiter oben.