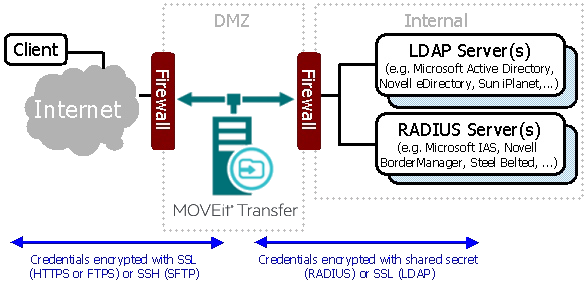

MOVEit Transfer bietet die Möglichkeit, Benutzer auf externen LDAP- und/oder RADIUS-Servern zu authentifizieren. Microsoft Active Directory (AD) dient als LDAP-Server, sodass MOVEit Transfer hier eine systeminterne Authentifizierung durchführen kann. Sie können beide Server auf der Übertragungsebene sichern (wir empfehlen die Verwendung von LDAP over SSL/TLS). Zugehörige Anmeldeinformationen werden verschlüsselt auf MOVEit Transfer gespeichert.

Neben der Authentifizierung bestehender Benutzer in externen Quellen kann MOVEit Transfer auch neue Benutzer erstellen. Dies erfolgt häufig als Klon eines bestehenden Vorlagenbenutzers. MOVEit Transfer kann den Benutzerstamm einer Organisation auch in externe und interne Benutzer unterteilen. Die eine Gruppe verwendet in diesem Fall eine externe Authentifizierungsquelle und die andere die in MOVEit Transfer integrierte Benutzerdatenbank. Beim Zugriff auf einen LDAP-Server kann MOVEit Transfer auch Informationen zur Gruppenmitgliedschaft und Angaben wie die E-Mail-Adresse von diesem LDAP-Server replizieren.

In Unternehmensumgebungen können Sie eine externe Authentifizierung für MOVEit Transfer implementieren, die sich wie SSO verhält. Dafür gibt es verschiedene Herangehensweisen. Dies sind insbesondere Folgende:

Eine Authentifizierungsquelle ist ein beliebiger RADIUS-, LDAP- oder WS-Trust-Server, den MOVEit Transfer abfragt. Innerhalb einer Organisation können mehrere Authentifizierungsquellen konfiguriert werden. Jede Quelle kann einen anderen Typ haben (z. B. zwei RADIUS-Quellen und drei LDAP-Quellen) und auf einen anderen Vorlagenbenutzer verweisen. Automatisch hinzugefügte Benutzer gehören dadurch auch automatisch den entsprechenden Gruppen an.

Aktuell werden die folgenden Typen von Authentifizierungsquellen unterstützt:

Eine umfassende Dokumentation und Beispiele für Active Directory-, Novell eDirectory-, IBM Domino- und iPlanet-LDAP-Server werden bereitgestellt. Andere LDAP-Server (wie IBM Tivoli Access Manager – SecureWay) werden durch die Verwendung flexibler Verbindungs- und Attributvorlagen ebenfalls unterstützt. (Die RADIUS-Serverkonfiguration ist im Vergleich zur LDAP-Serverkonfiguration relativ allgemein.)

Für die Verbindung mit externen Authentifizierungsressourcen sind häufig zusätzliche Firewall-Regeln erforderlich. Informationen zu den verschiedenen mit LDAP- und RADIUS-Diensten verbundenen Regeln finden Sie in der MOVEit Transfer-Firewall-Konfiguration.

Einstellungen, die steuern, wie MOVEit Transfer auf externe Authentifizierungsquellen zugreift und wie neue Benutzerdatensätze für extern authentifizierte Benutzer konfiguriert werden, finden Sie unter Settings – Security – User Policy – Authentication Method (Einstellungen – Sicherheit – Benutzerrichtlinie – Authentifizierungsmethode).

Einstellungen zum Steuern des Zugriffs einzelner Benutzer auf externe Authentifizierungsquellen finden Sie unter Users – Profile – Authentication Method (Benutzer – Profil – Authentifizierungsmethode).

Weitere Informationen zum Konfigurieren einzelner Authentifizierungsquellen finden Sie in der Dokumentation unter Webschnittstelle – Einstellungen – Sicherheitsrichtlinien – Externe Authentifizierung.

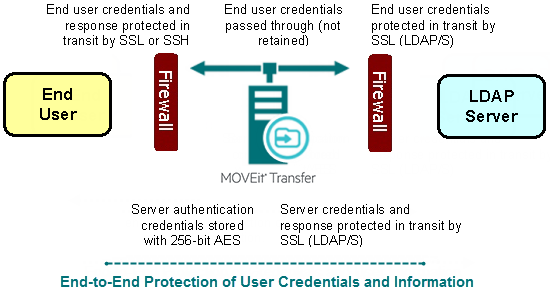

MOVEit Transfer verfügt über zwei Möglichkeiten, um von einem DMZ-Segment aus sichere Verbindungen zu LDAP-Quellen am Standort herzustellen. Beide bieten eine starke Verschlüsselung der Benutzeranmeldinformationen sowie der übertragenen Informationen und erfordern keinen anonymen Zugriff.

Dieses Szenario ist recht gängig. Zunächst gibt ein Endbenutzer über einen verschlüsselten SSH-Link (FTP/SSH) oder SSL-Link (FTP/SSL oder HTTP/S) auf MOVEit Transfer Anmeldeinformationen ein. MOVEit Transfer leitet diese Anmeldeinformationen über einen verschlüsselten SSL-Link (LDAP/SSL) an den LDAP-Server weiter, um zu ermitteln, ob sich der Benutzer bei MOVEit Transfer anmelden kann. MOVEit Transfer speichert die Anmeldeinformationen nicht.

Je nach Konfiguration Ihres Systems kann sich MOVEit Transfer als LDAP-Benutzer mit der Berechtigung zum Durchsuchen des LDAP-Verzeichnisses anmelden, um Einstellungen wie E-Mail-Adressen und Gruppenmitgliedschaften zu replizieren. Die von MOVEit Transfer für die Suche verwendeten Anmeldeinformationen werden in diesem Fall auf MOVEit Transfer mithilfe von AES (256 Bit) verschlüsselt.

So rufen Sie einen internen LDAP-Server direkt von einem DMZ-basierten MOVEit Transfer-Server aus auf:

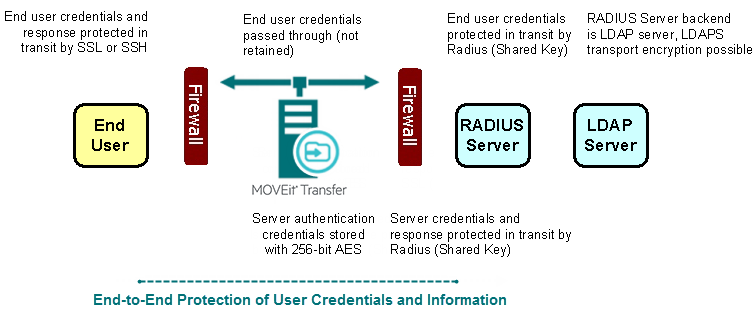

Dieses Szenario ist weniger gängig, aber dennoch in Situationen beliebt, in denen LDAP (selbst mit SSL-Verschlüsselung) zu den gesperrten Protokollen zählt. Zunächst gibt ein Endbenutzer über einen verschlüsselten SSH-Link (FTP/SSH) oder SSL-Link (FTP/SSL oder HTTP/S) auf MOVEit Transfer Anmeldeinformationen ein. MOVEit Transfer übergibt diese Anmeldeinformationen an einen RADIUS-Server mit verschlüsselten RADIUS-Paketen, um festzulegen, ob sich der Benutzer zu diesem Zeitpunkt bei MOVEit Transfer anmelden kann. MOVEit Transfer verwahrt die Anmeldeinformationen nicht in seinem eigenen Speicher. Der RADIUS-Server (oft Microsoft Internet Authentication Service bzw. IAS) hat keinen eigenen Benutzerspeicher, wird aber in der Regel mit einem Windows Domain-, Active Directory- oder anderen LDAP-Server verbunden.

Das RADIUS-Protokoll basiert auf UDP, und alle Pakete werden mit einem Schlüssel verschlüsselt. Dieser Schlüssel wird mithilfe von AES (256 Bit) auf MOVEit Transfer gespeichert. MOVEit Transfer benötigt keine Informationen zu den LDAP-Servern, auf denen die Benutzerinformationen tatsächlich gespeichert sind, da der RADIUS-Server als komplettes Frontend agiert. RADIUS-Abfragen geben von Haus aus weniger Benutzerinformationen als eine vergleichbare LDAP-Abfrage zurück.

So rufen Sie einen internen LDAP-Server sicher über RADIUS von einem DMZ-basierten MOVEit Transfer-Server aus auf:

Richten Sie den RADIUS-Server so ein, dass er Authentifizierungsinformationen von Ihrem LDAP-Server abruft. (Bei Verwendung kostenloser Add-on-Tools wie dem Microsoft IAS-Server mit Active Directory ist dies häufig Ihre einzige Option.)

Richten Sie eine interne Firewall-Regel ein, um MOVEit Transfer die Verbindung zum LDAP-Server über den UDP-Port 1645 (den Standardport für RADIUS) zu ermöglichen.

Richten Sie auf MOVEit Transfer eine externe Authentifizierungsquelle ein. Geben Sie den entsprechenden Schlüssel für die Verschlüsselung des RADIUS-Datenverkehrs für Ihren speziellen RADIUS-Server ein.

Benutzer haben gemeldet, dass die Aktivierung von SSL-Diensten auf Active Directory-LDAP-Servern unerwartet schwierig ist. Insbesondere das Implementieren der Microsoft-Empfehlung bezüglich der Bereitstellung einer Unternehmenszertifizierungsstelle kann mitunter einige Zeit in Anspruch nehmen.

Es gibt jedoch einen einfacheren Weg, um SSL auf Active Directory zu aktivieren (ohne Unternehmenszertifizierungsstelle).

Dieses Verfahren auf der Microsoft-Website könnte noch weiter erläutert werden, wobei der primäre Unterschied zwischen dem Microsoft-Verfahren und dem hier erläuterten Verfahren darin besteht, dass Microsoft anstelle von OpenSSL die Verwendung des Add-on-Dienstprogramms Microsoft certreq empfiehlt.

Schließlich haben Sie mindestens zwei Alternativen zu diesen Verfahren: Beide beinhalten einen SSL-Tunnel, der dem bestehenden LDAP-Protokoll von Active Directory eine SSL-Verschlüsselung hinzufügt.

Weitere Informationen zu diesen Verfahren erhalten Sie bei unserem Support.